Software automatizado de análise de malware desenvolvido por Pesquisadores israelenses de segurança cibernética e malware apresentado na conferência Black Hat é uma revolucionária plataforma de pesquisa de malware e inteligência artificial que ajuda os usuários com a identificação de amostras desconhecidas de malware antes do ataque.

Com o nome de SNDBOX, a ferramenta de análise de malware on-line gratuita permite o upload do arquivo analisando de forma estática e dinâmica, através de uma interface gráfica.

Os ataques de malware provocam um prejuizo de mais de US$ 10 bilhões por ano e continuam aumnetando, mesmo com as melhorias significativas dos mecanismos de segurança cibernética.

O malware é uma ferramenta muito utilizada pelos hackers, afim de comprometer os sistemas, no entanto a inteligência artificial e as tecnologias de aprendizado de máquina evoluíram significativamente com a finalidade de detectar e estudar os novos malwares e seus comportamentos, através de novas amostras.

Para analisar a execução do código malicioso é necessário um ambiente isolado e controlado, desta forma monitorando e examinando o comportamento do malware.

O SNDBOX, foi desenvolvido pelos pesquisadores de cibersegurança Dr. Ran Dubin e Ariel Koren, com uma abordagem facilitada na pesquisa e comportamento do malware acessível a todos.

O que é SNDBOX e como funciona?

O SNDBOX é uma poderosa plataforma de tecnologia de IA baseada em nuvem, multi-vetor que não é apenas capaz de analisar arquivos contra diferentes atributos e vetores, monitorando seu comportamento, mas também convertendo entradas comportamentais dinâmicas em vetores pesquisáveis, permitindo aos usuários um banco de dados de análise de malware on-line com excelente visibilidade.

Fonte: The Hacker News (2018)

Para eficiência do monitoramento o SNBOX executa binários enviados em um ambiente controlado usando um agente no kernel de modo invisível, que engana o malware fazendo ele acreditar que está sendo executado em um sistema real propício para o ataque.

Com a localização entre o modo user e o modo kernel, o agente invisível no modo kernel do SNDBOX engana o malware para executar a atividade pretendida, desta forma revelando a sua verdadeira natureza maliciosa e capacidade de atuação.

O SNDBOX monitora o comportamento dos executáveis, variando de simples modificações de recursos do sistema até as atividades de rede avançadas, e aproveita algoritmos de aprendizado de máquina para processar uma grande quantidade de dados coletados, que podem ter mais de 200MB para um pequeno binário de 10KB.

Você pode estar se perguntando: e os vírus de computador que aguardam comandos remotos antes de ativar seus payloads (cargas) maliciosas?

“Mesmo que esteja esperando por um longo período, sabemos como ativar de forma graciosa o sono prolongado ou eventos, fazendo com que o malware execute todo o seu potencial de código malicioso imediatamente alterando seu comportamento para receber o máximo de informações sobre sua verdadeira natureza”, disseram os pesquisadores para o The Hacker News.

A plataforma é projetada de modo a desenvolver automaticamente conhecimento e compreensão mais profundos sobre vários aspectos, padrões de comportamento, vetores, atributos, classificações e assinaturas ao longo do tempo, investigando as amostras submetidas.

“Mecanismos de detecção de IA multi-vetor e indicadores comportamentais trabalham juntos para detectar atividades maliciosas e agregar dados para fornecer conclusões decisivas sobre a natureza do arquivo”, disseram pesquisadores ao The Hacker News.

O SNDBOX também pode ser integrado a uma ampla variedade de plataformas de segurança de terceiros.

Como usar a plataforma de análise de malware SNDBOX?

Disponível em https://app.sndbox.com, a plataforma SNDBOX pode ser acessada apenas criando uma conta online gratuita.

Após o login, o painel oferece aos usuários o envio de uma amostra para verificação automatizada ou a pesquisa no banco de dados para amostras de malware previamente analisadas, classificadas em diferentes palavras-chave e tags de comportamento.

O painel de resultados de análise foi cuidadosamente projetado para fornecer alta visibilidade e explicações baseadas em dados para dimensionar os recursos de pesquisa de malware e reduzir o tempo de pesquisa.

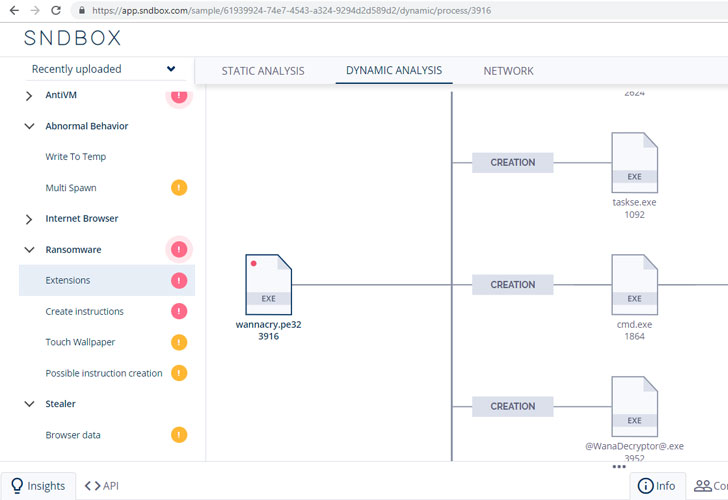

Como mostrado nas imagens abaixo que os pesquisadores compartilharam exclusivamente com o The Hacker News, que também pode ser acessado ao vivo no site SNDBOX, o painel foi dividido em quatro seções principais, com suas subseções clicáveis, conforme mostrado abaixo:

Scoring system]

Mutex, Handle, File exists, Process Tree

Static

Static Analysis, Metadata, Import/Export tables

Dynamic Analysis

Process Tree, Behavioral Indicators (WMI, Anti-VM, Abnormal Behavior, etc.), API Windows, Info and Insight Tabs

Network Analysis

Network and DNS traffic with its payload information

O sistema de pontuação exibe [top left] para a pontuação final maliciosa, em porcentagem, para um arquivo enviado, que é calculado após a comparação dos resultados com os dados analisados anteriormente.

Fonte: The Hacker News (2018)

A guia de análise estática mostra uma análise completa de malware sem executar o malware.

A guia Análise dinâmica exibe a árvore de processo completa que revela que o movimento lateral acontece em uma máquina de destino durante a execução, por exemplo, processo de esvaziamento, criação de processo, injeção de processo e assim por diante.

“Nós apoiamos todas as formas mais recentes de assinaturas de movimento lateral (Incluindo AtomBombing e ProcessDoppelganging, que são métodos relativamente novos de maneiras de criar processos e evitar a detecção de antivírus”, dizem os pesquisadores.

Na guia Indicadores Comportamentais, o SNDBOX destaca se o executável malicioso:

usa qualquer injeção de processo ou técnicas de esvaziamento,

Dropa arquivos,

verifica processos instalados,

usa qualquer técnica anti-VM,

modifica qualquer firewall do Windows ou regra de registro,

rouba informações confidenciais, como dados do navegador,

criptografa arquivos como o ransomware,

ganha persistência,

executa qualquer comportamento anormal no sistema,

e muito mais indicadores.

Cada parte da árvore de processos é clicável, o que revela mais informações sobre cada processo em guias de informações e API.

“Para cada indicador de comportamento que encontramos, nós fornecemos o pseudocódigo completo que desencadeou esse comportamento. Essa é uma forma de fornecermos uma enorme visibilidade do que aconteceu na máquina”, disseram os pesquisadores ao The Hacker News.

Para nossos leitores, os pesquisadores também compartilharam a análise do SNDBOX para alguns malwares infames, listados abaixo:

Spora Ransomware, o SNDBOX mostra como ele abusa do Windows Management Instrumentation (WMI).

Zeus Banking Malware, o SNDBOX mostra informações interessantes, como a visibilidade do movimento lateral “Hollowing” e “Injection” no sistema.

WannaCry Ransomware, destacando seu comportamento de alterar as configurações do registro, usando criptografia de arquivos e criando arquivos com diferentes extensões.

O SNDBOX também intercepta conexões de rede e solicitações de DNS originadas da máquina virtual infectada enquanto monitora as amostras enviadas e exibe resultados na guia de análise de rede, revelando informações detalhadas sobre porta de origem, endereço IP de destino, porta de destino, serviço de protocolo de transporte, duração e registro de data e hora .

Além disso, a seção de rede também revela atividades suspeitas e estranhas baseadas em várias assinaturas e vetores, como indicação se o malware usa a rede Tor para comunicação criptografada.

O banco de dados de análise de malware do SNDBOX é pesquisável

Cada amostra de malware enviada para a plataforma SNDBOX usando uma conta gratuita e seus resultados podem ser acessados publicamente por meio de seu poderoso recurso de pesquisa.

Fonte: The Hacker News (2018)

Como mencionei anteriormente, o SNDBOX usa técnicas de aprendizado de máquina para categorizar e rotular amostras de malware analisadas com base em atributos extraídos, ajudando o recurso de pesquisa na exibição de resultados relevantes com mais precisão.

“Nosso mecanismo de reputação trabalha em conjunto com a pesquisa da inteligência artificial para reduzir falsos positivos. Resultados altamente semelhantes são retornados e pontuados com base em sua relevância”, disseram os pesquisadores.

“Todos os dados de pesquisa, conclusões e explicações de especialistas correspondentes estão disponíveis em nossa plataforma de pesquisa aberta, apoiando a capacidade da comunidade de ampliar os esforços para combater coletivamente o malware evasivo.”

Fonte: The Hacker News