O US-CERT divulgou um alerta técnico conjunto do DHS, do FBI e do Tesouro alertando sobre um novo esquema de caixas eletrônicos sendo usado pelo prolífico grupo hacker norte-coreano APT, conhecido como Hidden Cobra.

Acredita-se que o Cobra Oculto, também conhecido como Grupo Lazarus e Guardiões da Paz, seja apoiado pelo governo norte-coreano e lançou anteriormente ataques contra várias organizações de mídia, setores aeroespaciais, financeiros e de infraestrutura crítica em todo o mundo.

O grupo também teria sido associado à ameaça de ransomware WannaCry que no ano passado fechou hospitais e grandes empresas em todo o mundo, o ataque SWIFT Banking em 2016, bem como o hack da Sony Pictures em 2014.

Agora, o FBI, o Departamento de Segurança Interna (DHS) e o Departamento do Tesouro divulgaram detalhes sobre um novo ataque cibernético, apelidado de “FASTCash”, que o Cobra Oculto usa desde pelo menos 2016 para resgatar caixas eletrônicos ao comprometer o servidor do banco.

O FASTCash Hack engana os caixas eletrônicos para cuspir dinheiro.

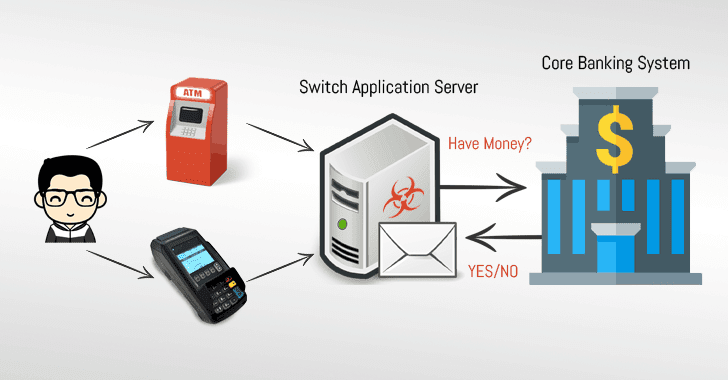

Os pesquisadores analisaram 10 amostras de malware associadas a ataques cibernéticos FASTCash e descobriram que os invasores comprometem remotamente os “servidores de aplicativos de troca” de pagamento nos bancos-alvo para facilitar transações fraudulentas.

O Switch Application Server é um componente essencial de ATMs e infraestruturas de ponto de venda que se comunica com o sistema bancário principal para validar os detalhes da conta bancária do usuário para uma transação solicitada.

Sempre que você usa seu cartão de pagamento em um caixa eletrônico ou uma máquina PoS em uma loja varejista, o software solicita (em formatos de mensagens ISO 8583) o servidor de aplicativos do banco para validar a transação – aceitar ou recusar, dependendo do valor disponível em seu banco conta.

No entanto, os invasores do Hidden Cobra conseguiram comprometer os servidores de aplicativos do switch em diferentes bancos, onde eles tinham contas (e seus cartões de pagamento) com atividade mínima ou saldo zero. O malware instalado nos servidores de aplicativos de comutação comprometidos intercepta a solicitação de transação associada aos cartões de pagamento dos invasores e responde com resposta afirmativa falsa, mas legítima, sem validar seu saldo disponível com os principais sistemas bancários, enganando os caixas eletrônicos para cuspir um grande número de dinheiro sem sequer notificar o banco.

No ano passado, o DHS e o FBI também divulgaram um alerta descrevendo o malware do Hidden Cobra Delta Charlie – uma ferramenta de DDoS que eles acreditavam que a Coréia do Norte usa para lançar ataques distribuídos de negação de serviço contra seus alvos.

Outros malwares vinculados ao Hidden Cobra no passado incluem Destover, Wild Positron ou Duuzer e Hangman com recursos sofisticados, como botnets DDoS, keyloggers, ferramentas de acesso remoto (RATs) e malware de limpeza.

“De acordo com a estimativa de um parceiro confiável, os atores da HIDDEN COBRA roubaram dezenas de milhões de dólares”, diz o relatório.

“Em um incidente em 2017, os atores do HIDDEN COBRA permitiram que dinheiro fosse simultaneamente retirado de caixas eletrônicos localizados em mais de 30 países diferentes. Em outro incidente em 2018, os atores da HIDDEN COBRA permitiram que dinheiro fosse simultaneamente retirado de caixas eletrônicos em 23 países diferentes”.

As ameaças ocultas da Cobra estão usando o esquema FASTCash para atingir bancos na África e na Ásia, embora as autoridades dos EUA ainda estejam investigando os incidentes do FASTCash para confirmar se o ataque tem como alvo bancos nos Estados Unidos.

Como os atacantes conseguiram comprometer os servidores de aplicativos de comutação dos bancos

Embora o vetor de infecção inicial usado para comprometer as redes do Banco seja desconhecido, as autoridades dos EUA acreditam que os agentes de ameaças do APT usaram e-mails de spear phishing, contendo executáveis maliciosos do Windows, contra funcionários de diferentes bancos. Depois de aberto, o executável infectou os computadores dos funcionários do banco com malware baseado no Windows, permitindo que os hackers se movimentassem lateralmente pela rede de um banco usando credenciais legítimas e implantassem malware no servidor de aplicativos de troca de pagamento.

Embora os servidores de aplicativos de comutação mais comprometidos tenham sido encontrados executando versões do sistema operacional IBM AIX (Advanced Advanced Ejective) não suportadas, os investigadores não encontraram evidências de que os invasores exploraram qualquer vulnerabilidade no sistema operacional AIX.

A US-CERT recomendou aos bancos que tornem a autenticação de dois fatores obrigatória antes que qualquer usuário possa acessar o servidor de aplicativos de switch e use as melhores práticas para proteger suas redes. A US-CERT também forneceu uma cópia para download de IOCs (indicadores de comprometimento), para ajudá-lo a bloqueá-los e permitir que as defesas de rede reduzam a exposição a qualquer atividade cibernética maliciosa do grupo de hackers Hidden Cobra.

Em maio de 2018, o US-CERT também publicou um alerta alertando os usuários sobre dois malwares diferentes – o RAT (Remote Access Trojan) conhecido como Joanap e o worm SMB (Server Message Block) chamado Brambul – ligado ao Hidden Cobra.

No ano passado, o DHS e o FBI também divulgaram um alerta descrevendo o malware do Hidden Cobra Delta Charlie – uma ferramenta de DDoS que eles acreditavam que a Coréia do Norte usa para lançar ataques distribuídos de negação de serviço contra seus alvos.

Outros malwares vinculados ao Hidden Cobra no passado incluem Destover, Wild Positron ou Duuzer e Hangman com recursos sofisticados, como botnets DDoS, keyloggers, ferramentas de acesso remoto (RATs) e malware de limpeza.

Fonte: The Hacker News