O ataque de espiões chineses chegou a quase 30 empresas dos EUA, incluindo Amazon e Apple, comprometendo a cadeia de fornecimento de tecnologia dos EUA, segundo extensas entrevistas com fontes governamentais e corporativas.

Em 2015, a Amazon.com Inc. começou a avaliar tranquilamente uma startup chamada Elemental Technologies, uma aquisição em potencial para ajudar com uma grande expansão de seu serviço de streaming de vídeo, conhecido hoje como Amazon Prime Video. Com sede em Portland, Oregon, a Elemental criou software para compactar arquivos de vídeo em massa e formatá-los para diferentes dispositivos. Sua tecnologia ajudou a transmitir os Jogos Olímpicos on-line, se comunicar com a Estação Espacial Internacional e canalizar filmagens de drones para a Agência Central de Inteligência. Os contratos de segurança nacional da Elemental não foram o principal motivo para a proposta de aquisição, mas eles se encaixam muito bem com os negócios do governo da Amazon, como a nuvem altamente segura que a Amazon Web Services (AWS) estava construindo para a CIA.

Para ajudar com a devida diligência, a AWS, que supervisionava a possível aquisição, contratou uma empresa terceirizada para examinar a segurança da Elemental, segundo uma pessoa familiarizada com o processo. A primeira etapa revelou problemas preocupantes, levando a AWS a observar mais de perto o principal produto da Elemental: os servidores caros que os clientes instalaram em suas redes para lidar com a compactação de vídeo. Esses servidores foram montados para a Elemental pela Super Micro Computer Inc., uma empresa sediada em San Jose (comumente conhecida como Supermicro) que também é uma das maiores fornecedoras mundiais de placas-mãe para servidor, os chips de chips e capacitores montados em fibra de vidro que atuam como neurônios de data centers grandes e pequenos. No final da primavera de 2015, a equipe da Elemental empacotou vários servidores e os enviou para a província de Ontário, no Canadá, para que a empresa de segurança terceirizada fizesse o teste, diz a pessoa.

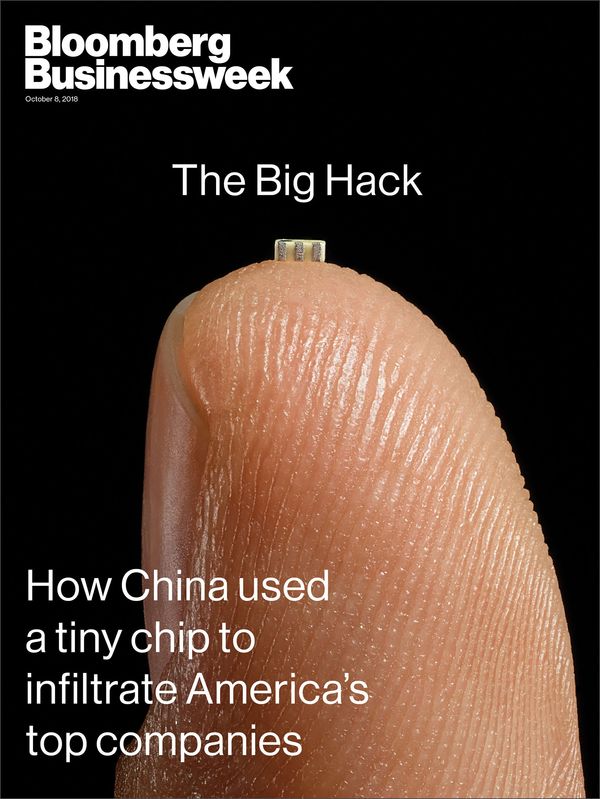

Aninhados nas placas-mãe dos servidores, os testadores encontraram um pequeno microchip, não muito maior que um grão de arroz, que não fazia parte do design original das placas. A Amazon relatou a descoberta para as autoridades dos EUA, enviando um arrepio pela comunidade de inteligência. Os servidores da Elemental podem ser encontrados nos centros de dados do Departamento de Defesa, nas operações de drones da CIA e nas redes a bordo de navios de guerra da Marinha. E a Elemental foi apenas uma das centenas de clientes da Supermicro.

Durante a investigação ultrassecreta que se segue, que permanece aberta mais de três anos depois, os investigadores determinaram que os chips permitiram que os atacantes criassem uma entrada furtiva em qualquer rede que incluísse as máquinas alteradas. Múltiplas pessoas familiarizadas com o assunto dizem que os investigadores descobriram que os chips foram inseridos em fábricas controladas por subcontratados na China.

Esse ataque foi algo mais grave do que os incidentes baseados em software que o mundo se acostumou a ver. Os hacks de hardware são mais difíceis de serem executados e potencialmente mais devastadores, prometendo o tipo de acesso secreto a longo prazo que as agências de espionagem estão dispostas a investir milhões de dólares e muitos anos para obter.

Existem duas maneiras de os espiões alterarem as entranhas dos equipamentos de informática. Um deles, conhecido como interdição, consiste em manipular dispositivos enquanto eles estão em trânsito do fabricante para o cliente. Essa abordagem é favorecida pelas agências de espionagem dos EUA, de acordo com documentos vazados pelo ex-contratado da Agência de Segurança Nacional Edward Snowden. O outro método envolve a semeadura de mudanças desde o início.

Um país em particular tem uma vantagem em executar esse tipo de ataque: a China, que, segundo algumas estimativas, faz 75% dos celulares do mundo e 90% de seus PCs. Ainda assim, realizar realmente um ataque de semeadura significaria desenvolver um profundo entendimento do design de um produto, manipular componentes na fábrica e garantir que os dispositivos manipulados passassem pela cadeia logística global até o local desejado – um feito semelhante ao lançamento de um bastão no rio Yangtze, a montante de Xangai, e assegurando-se de que ele desemboca em terra em Seattle. “Ter uma superfície de implante de hardware bem feita, em nível de estado-nação seria como testemunhar um unicórnio saltando sobre um arco-íris”, diz Joe Grand, hacker de hardware e fundador do Grand Idea Studio Inc. “O hardware está tão longe o radar, é quase tratado como magia negra ”.

Mas é exatamente isso que os investigadores dos EUA descobriram: os chips foram inseridos durante o processo de fabricação, segundo duas autoridades, por agentes de uma unidade do Exército de Libertação do Povo. Na Supermicro, os espiões da China parecem ter encontrado um canal perfeito para o que os oficiais dos EUA descrevem como o mais significativo ataque na cadeia de suprimentos que se sabe ter sido realizado contra empresas americanas.

Uma autoridade disse que os investigadores descobriram que afetou quase 30 empresas, incluindo um grande banco, empresas do governo e a empresa mais valiosa do mundo, a Apple. A Apple era um importante cliente da Supermicro e planejava encomendar mais de 30 mil de seus servidores em dois. anos para uma nova rede global de centros de dados. Três integrantes da Apple dizem que no verão de 2015 também encontraram chips maliciosos nas placas-mãe da Supermicro. A Apple cortou os laços com a Supermicro no ano seguinte, pelo que descreveu como razões não relacionadas.

Em declarações por e-mail, a Amazon (que anunciou a aquisição da Elemental em setembro de 2015), a Apple e a Supermicro contestaram resumos dos relatórios da Bloomberg Businessweek. “Não é verdade que a AWS sabia sobre um compromisso na cadeia de suprimentos, um problema com chips mal-intencionados ou modificações de hardware ao adquirir o Elemental”, escreveu a Amazon. “Nisso, podemos ser muito claros: a Apple nunca encontrou chips maliciosos, manipulações de hardware ou vulnerabilidades propositalmente plantadas em qualquer servidor”, escreveu a Apple. “Continuamos inconscientes de qualquer investigação desse tipo”, escreveu um porta-voz da Supermicro, Perry Hayes. O governo chinês não abordou diretamente questões sobre manipulação de servidores da Supermicro, emitindo uma declaração que dizia, em parte, que “a segurança da cadeia de fornecimento no ciberespaço é uma questão de preocupação comum, e a China também é uma vítima”. do Diretor de Inteligência Nacional, representando a CIA e NSA, se recusou a comentar.

As negativas das empresas são anuladas por seis atuais e ex-altos funcionários nacionais de segurança que, em conversas que começaram durante o governo Obama e continuaram sob o governo Trump, detalharam a descoberta dos chips e a investigação do governo. Um desses funcionários e duas pessoas dentro da AWS forneceram informações detalhadas sobre como o ataque ocorreu no Elemental e na Amazon; O funcionário e um dos insiders também descreveram a cooperação da Amazon com a investigação do governo. Além dos três integrantes da Apple, quatro dos seis funcionários dos EUA confirmaram que a Apple era uma vítima. Ao todo, 17 pessoas confirmaram a manipulação do hardware da Supermicro e outros elementos dos ataques. As fontes obtiveram anonimato por causa da natureza sensível e, em alguns casos, classificada da informação.

Um funcionário do governo diz que o objetivo da China é o acesso de longo prazo a segredos corporativos de alto valor e a redes governamentais sensíveis. Nenhum dado do consumidor é conhecido por ter sido roubado.

As ramificações do ataque continuam a acontecer. A administração Trump transformou hardware de computadores e redes, incluindo placas-mãe, foco de sua mais recente rodada de sanções comerciais contra a China, e autoridades da Casa Branca deixaram claro que pensam que as empresas começarão a mudar suas cadeias de fornecimento para outros países como resultado. Essa mudança pode acalmar os funcionários que vêm alertando há anos sobre a segurança da cadeia de suprimentos – mesmo que eles nunca tenham revelado uma razão importante para suas preocupações.

Como o Hack funcionou, de acordo com funcionários dos EUA

Em 2006, três engenheiros do Oregon tiveram uma ideia inteligente. A demanda por vídeo móvel estava prestes a explodir, e eles previram que as emissoras estariam desesperadas para transformar programas projetados para caber telas de TV nos vários formatos necessários para visualização em smartphones, laptops e outros dispositivos. Para atender à demanda antecipada, os engenheiros começaram a Elemental Technologies, montando o que um ex-consultor da empresa chama de gênio para escrever código que adaptaria os chips gráficos super rápidos produzidos para máquinas de videogame de ponta. O software resultante reduziu drasticamente o tempo que levou para processar grandes arquivos de vídeo. A Elemental, em seguida, carregou o software em servidores personalizados construídos com seus logotipos verdes leprechaun.

Os servidores elementares foram vendidos por até US $ 100 mil cada, com margens de lucro de até 70%, segundo um ex-assessor da empresa. Dois dos maiores clientes iniciais da Elemental eram a Igreja Mórmon, que usava a tecnologia para transmitir sermões para congregações em todo o mundo, e para a indústria de filmes para adultos, o que não aconteceu.

A Elemental também começou a trabalhar com agências de espionagem americanas. Em 2009, a empresa anunciou uma parceria de desenvolvimento com a In-Q-Tel Inc., o braço de investimentos da CIA, um acordo que preparou o caminho para servidores Elemental serem usados em missões de segurança nacional em todo o governo dos EUA. Documentos públicos, incluindo materiais promocionais da própria empresa, mostram que os servidores foram usados em centros de dados do Departamento de Defesa para processar imagens de drones e câmeras de vigilância, navios de guerra da Marinha para transmitir feeds de missões aéreas e dentro de prédios do governo para permitir videoconferência segura. . A NASA, ambas as casas do Congresso e o Departamento de Segurança Interna também são clientes. Esse portfólio fez do Elemental um alvo para adversários estrangeiros.

A Supermicro foi uma escolha óbvia para construir servidores da Elemental. Com sede ao norte do aeroporto de San Jose, em um trecho esfumaçado da Interstate 880, a empresa foi fundada por Charles Liang, um engenheiro taiwanês que frequentou a escola de pós-graduação no Texas e depois mudou-se para o oeste para fundar a Supermicro com sua esposa em 1993. terceirização, forjando um caminho de fábricas taiwanesas e chinesas para os consumidores americanos, e Liang acrescentou uma vantagem reconfortante: as placas-mãe da Supermicro seriam projetadas principalmente em San Jose, perto dos maiores clientes da empresa, mesmo que os produtos fossem fabricados no exterior.

Hoje, a Supermicro vende mais placas-mãe de servidores do que qualquer outra pessoa. Também domina o mercado de US $ 1 bilhão para pranchas usadas em computadores para fins especiais, de máquinas de ressonância magnética a sistemas de armas. Suas placas-mãe podem ser encontradas em configurações de servidores feitos sob encomenda em bancos, fundos hedge, provedores de computação em nuvem e serviços de hospedagem na web, entre outros lugares. A Supermicro possui instalações de montagem na Califórnia, na Holanda e em Taiwan, mas suas placas-mãe – seu principal produto – são quase todas fabricadas por empreiteiros na China.

A proposta da empresa para os clientes depende de uma personalização inigualável, possibilitada por centenas de engenheiros em tempo integral e um catálogo que abrange mais de 600 projetos. A maioria de sua força de trabalho em San Jose é taiwanesa ou chinesa, e o mandarim é o idioma preferido, com hanzi preenchendo os quadros brancos, de acordo com seis ex-funcionários. Pastelarias chinesas são entregues todas as semanas, e muitas chamadas de rotina são feitas duas vezes, uma vez para trabalhadores apenas ingleses e novamente em mandarim. Os últimos são mais produtivos, de acordo com as pessoas que estiveram em ambos. Esses laços no exterior, especialmente o uso difundido do mandarim, facilitariam a compreensão da operação da Supermicro pela China e a infiltração da empresa. (Uma autoridade dos EUA diz que a investigação do governo ainda está examinando se espiões foram plantados dentro da Supermicro ou de outras empresas americanas para ajudar no ataque).

Com mais de 900 clientes em 100 países até 2015, a Supermicro ofereceu incursões a uma coleção abundante de alvos sensíveis. “Pense na Supermicro como a Microsoft do mundo do hardware”, diz um ex-funcionário de inteligência dos EUA que estudou a Supermicro e seu modelo de negócios. “Atacar placas-mãe Supermicro é como atacar o Windows. É como atacar o mundo inteiro.

A segurança da cadeia de suprimentos de tecnologia global foi comprometida, mesmo que os consumidores e a maioria das empresas ainda não a conhecessem

Muito antes de surgirem evidências do ataque dentro das redes das empresas norte-americanas, fontes da inteligência americana informaram que os espiões da China tinham planos de introduzir microchips maliciosos na cadeia de suprimentos. As fontes não eram específicas, de acordo com uma pessoa familiarizada com as informações fornecidas, e milhões de placas-mãe são enviadas para os EUA anualmente. Mas no primeiro semestre de 2014, uma pessoa diferente, informada em discussões de alto nível, disse que funcionários da inteligência foram à Casa Branca com algo mais concreto: as forças armadas chinesas estavam se preparando para inserir as chips nas placas-mãe da Supermicro destinadas às empresas norte-americanas.

A especificidade da informação era notável, mas também os desafios que ela apresentava. Emitir um amplo aviso aos clientes da Supermicro poderia ter prejudicado a empresa, uma importante fabricante americana de hardware, e não estava claro pela inteligência que a operação estava mirando ou quais eram seus objetivos finais. Além disso, sem a confirmação de que alguém havia sido atacado, o FBI estava limitado em como poderia responder. A Casa Branca solicitou atualizações periódicas quando a informação chegou, disse a pessoa familiarizada com as discussões.

A Apple fez a descoberta de chips suspeitos dentro dos servidores da Supermicro por volta de maio de 2015, depois de detectar estranhos problemas de atividade de rede e firmware, de acordo com uma pessoa familiarizada com a linha do tempo. Dois dos principais membros da Apple dizem que a empresa relatou o incidente ao FBI, mas manteve detalhes sobre o que detectou firmemente, mesmo internamente. Investigadores do governo ainda estavam perseguindo pistas por conta própria quando a Amazon fez sua descoberta e deu a eles acesso a hardware sabotado, de acordo com um funcionário dos EUA. Isso criou uma oportunidade inestimável para as agências de inteligência e para o FBI – executando uma investigação completa liderada por suas equipes de ciber- e contrainteligência – para ver como eram os chips e como eles funcionavam.

Os chips dos servidores Elemental foram projetados para ser o mais discreto possível, de acordo com uma pessoa que viu um relatório detalhado preparado para a Amazon pelo seu terceirizado fornecedor de segurança, bem como uma segunda pessoa que viu fotos digitais e imagens de raios X de os chips incorporados em um relatório posterior preparado pela equipe de segurança da Amazon. De cor cinza ou esbranquiçada, eles se pareciam mais com acopladores de condicionamento de sinal, outro componente comum da placa-mãe, do que os microchips, e, portanto, dificilmente seriam detectáveis sem equipamento especializado. Dependendo do modelo da placa, os chips variaram ligeiramente em tamanho, sugerindo que os atacantes haviam fornecido diferentes fábricas com diferentes lotes.

Autoridades familiarizadas com a investigação dizem que o papel principal dos implantes como esses é abrir as portas que outros invasores podem passar. “Os ataques de hardware são sobre o acesso”, como diz um ex-funcionário sênior. Em termos simplificados, os implantes no hardware da Supermicro manipularam as principais instruções operacionais que informam ao servidor o que fazer quando os dados se movem através de uma placa-mãe, segundo duas pessoas familiarizadas com a operação dos chips. Isso aconteceu em um momento crucial, pois pequenos pedaços do sistema operacional estavam sendo armazenados na memória temporária da placa para o processador central do servidor, a CPU. O implante foi colocado no quadro de modo a permitir que ele efetivamente editasse essa fila de informações, injetando seu próprio código ou alterando a ordem das instruções que a CPU deveria seguir. Mudanças maliciosamente pequenas podem criar efeitos desastrosos.

Como os implantes eram pequenos, a quantidade de código que eles continham era pequena também. Mas eles eram capazes de fazer duas coisas muito importantes: dizer ao dispositivo para se comunicar com um dos vários computadores anônimos em outros lugares da internet que estavam carregados com código mais complexo; e preparar o sistema operacional do dispositivo para aceitar esse novo código. Os chips ilícitos poderiam fazer tudo isso porque estavam conectados ao controlador de gerenciamento da placa base, um tipo de superchip que os administradores usam para fazer logon remotamente em servidores problemáticos, dando acesso ao código mais sensível mesmo em máquinas que falharam ou foram desligadas.

Esse sistema poderia permitir que os invasores alterassem a maneira como o dispositivo funcionava, linha por linha, como queriam, sem deixar ninguém mais sábio. Para entender o poder que lhes daria, tome este exemplo hipotético: Em algum lugar no sistema operacional Linux, que é executado em muitos servidores, está o código que autoriza um usuário, verificando uma senha digitada em relação a uma criptografada armazenada. Um chip implantado pode alterar parte desse código para que o servidor não verifique a senha e pronto! Uma máquina segura está aberta a todos e quaisquer usuários. Um chip também pode roubar chaves de criptografia para comunicações seguras, bloquear atualizações de segurança que neutralizariam o ataque e abrir novos caminhos para a Internet. Se alguma anomalia for notada, provavelmente seria uma estranheza inexplicável.

“O hardware abre a porta que quiser”, diz Joe FitzPatrick, fundador da Hardware Security Resources LLC, uma empresa que treina profissionais de segurança cibernética em técnicas de hacking de hardware.

Autoridades dos EUA já haviam pegado a China experimentando adulteração de hardware antes, mas nunca viram nada dessa escala e ambição. A segurança da cadeia global de suprimentos de tecnologia havia sido comprometida, mesmo que os consumidores e a maioria das empresas ainda não soubessem disso. O que restava para os investigadores aprenderem era como os invasores haviam se infiltrado tão completamente no processo de produção da Supermicro – e quantas portas eles abriram para os alvos americanos.

Ao contrário dos hacks baseados em software, a manipulação de hardware cria uma trilha no mundo real. Componentes deixam um rastro de manifestos de envio e faturas. As placas têm números de série que acompanham fábricas específicas. Para rastrear os chips corrompidos em sua fonte, as agências de inteligência dos EUA começaram a seguir a cadeia de suprimentos serpentina da Supermicro ao contrário, disse uma pessoa informada sobre as evidências reunidas durante a investigação.

Ainda em 2016, de acordo com o DigiTimes, um site de notícias especializado em pesquisa da cadeia de suprimentos, a Supermicro tinha três fabricantes primários construindo suas placas-mãe, duas com sede em Taiwan e uma em Xangai. Quando esses fornecedores são sufocados com grandes encomendas, eles às vezes dividem o trabalho com subcontratados. A fim de ir mais longe na trilha, as agências de espionagem dos EUA usaram as ferramentas prodigiosas à sua disposição. Eles vasculharam interceptações de comunicação, usaram informantes em Taiwan e na China, e até rastrearam pessoas-chave por meio de seus telefones, de acordo com a pessoa informada sobre as evidências coletadas durante a investigação. Eventualmente, essa pessoa diz que eles traçaram os chips maliciosos para quatro fábricas de subcontratação que estavam construindo placas-mãe da Supermicro por pelo menos dois anos.

Enquanto os agentes monitoravam as interações entre funcionários chineses, fabricantes de placas-mãe e intermediários, eles vislumbraram como o processo de semeadura funcionava. Em alguns casos, os gerentes de fábricas eram abordados por pessoas que afirmavam representar a Supermicro ou que ocupavam posições sugerindo uma conexão com o governo. Os intermediários solicitariam alterações nos designs originais das placas-mãe, oferecendo inicialmente subornos em conjunto com suas solicitações incomuns. Se isso não funcionasse, eles ameaçavam os gerentes da fábrica com inspeções que poderiam fechar suas fábricas. Uma vez que os arranjos estavam em vigor, os intermediários organizavam a entrega dos chips para as fábricas.

Os investigadores concluíram que esse intricado esquema era o trabalho de uma unidade do Exército Popular de Libertação especializada em ataques de hardware, segundo duas pessoas informadas sobre suas atividades. A existência desse grupo nunca foi revelada antes, mas um funcionário diz: “Estamos monitorando esses caras há mais tempo do que gostaríamos de admitir.” Acredita-se que a unidade se concentre em alvos de alta prioridade, incluindo comerciais avançados. tecnologia e os computadores das forças armadas rivais. Em ataques anteriores, ele visava os designs de chips de computador de alto desempenho e sistemas de computação de grandes provedores de internet dos EUA.

Fornecido detalhes da reportagem da BusinessWeek, o Ministério de Relações Exteriores da China enviou uma declaração dizendo que “a China é uma defensora resoluta da segurança cibernética”. O ministério acrescentou que em 2011 a China propôs garantias internacionais de segurança de hardware junto com outros membros da Organização de Cooperação de Xangai. um órgão de segurança regional. A declaração concluiu: “Esperamos que os partidos façam menos acusações e suspeitas gratuitas, mas conduzam conversas e colaborações mais construtivas para que possamos trabalhar juntos na construção de um ciberespaço pacífico, seguro, aberto, cooperativo e ordenado”.

O ataque Supermicro estava em outra ordem inteiramente de episódios anteriores atribuídos ao PLA. Ameaçou ter atingido uma gama estonteante de usuários finais, com alguns elementos vitais na mistura. A Apple, por sua vez, usa o hardware da Supermicro em seus Data Centers esporadicamente há anos, mas o relacionamento se intensificou depois de 2013, quando a Apple adquiriu uma startup chamada Topsy Labs, que criou tecnologia super rápida para indexação e busca de conteúdo de internet. Em 2014, a startup começou a trabalhar na construção de pequenos data centers dentro ou perto das principais cidades globais. Este projeto, conhecido internamente como Ledbelly, foi desenvolvido para tornar a função de busca do assistente de voz da Apple, Siri, mais rápida, de acordo com os três principais membros da Apple.

Documentos vistos pela Businessweek mostram que, em 2014, a Apple planejou encomendar mais de 6.000 servidores Supermicro para instalação em 17 locais, incluindo Amsterdã, Chicago, Hong Kong, Los Angeles, Nova York, San Jose, Cingapura e Tóquio, além de 4.000 servidores. seus atuais centros de dados da Carolina do Norte e do Oregon. Essas encomendas deveriam dobrar, para 20.000, até 2015. Ledbelly fez da Apple um importante cliente da Supermicro ao mesmo tempo em que se constatou que o PLA estava manipulando o hardware do fornecedor.

Atrasos nos projetos e problemas iniciais de desempenho significaram que cerca de 7.000 servidores Supermicro estavam zumbindo na rede da Apple no momento em que a equipe de segurança da empresa encontrou os chips adicionais. Como a Apple, de acordo com um funcionário dos EUA, não forneceu aos investigadores do governo acesso a suas instalações ou ao hardware adulterado, a extensão do ataque permaneceu fora de sua visão.

Investigadores americanos acabaram descobrindo quem mais havia sido atingido. Como os chips implantados foram projetados para fazer ping em computadores anônimos na internet para obter mais instruções, os agentes podem invadir esses computadores para identificar outros que foram afetados. Embora os investigadores não tenham certeza de que encontraram todas as vítimas, uma pessoa familiarizada com a investigação dos EUA diz que concluiu que o número era de quase 30 empresas.

Isso deixou a questão de quem notificar e como. Autoridades norte-americanas advertiram durante anos que hardware fabricado por duas gigantes de telecomunicações chinesas, a Huawei Corp. e a ZTE Corp., estava sujeito à manipulação do governo chinês. (Tanto a Huawei quanto a ZTE disseram que tal adulteração não ocorreu.) Mas um alerta público semelhante em relação a uma empresa americana estava fora de questão. Em vez disso, as autoridades procuraram um pequeno número de clientes importantes da Supermicro. Um executivo de uma grande empresa de hospedagem na web disse que a mensagem que ele tirou da troca foi clara: o hardware da Supermicro não era confiável. “Essa tem sido a cutucada para todo mundo – consiga essa merda”, diz a pessoa.

A Amazon, por sua vez, iniciou conversas de aquisição com um concorrente Elemental, mas de acordo com uma pessoa familiarizada com as deliberações da Amazon, ela inverteu o curso no verão de 2015 depois de saber que o conselho da Elemental estava se aproximando de outro comprador. A Amazon anunciou a aquisição da Elemental em setembro de 2015, em uma transação cujo valor uma pessoa familiarizada com o negócio coloca em US $ 350 milhões. Várias fontes dizem que a Amazon pretendia migrar o software da Elemental para a nuvem da AWS, cujos chips, placas-mãe e servidores são normalmente projetados internamente e construídos por fábricas das quais a Amazon contrata diretamente.

Uma exceção notável foram os data centers da AWS dentro da China, que foram preenchidos com servidores criados pela Supermicro, de acordo com duas pessoas com conhecimento das operações da AWS. Consciente das descobertas do Elemental, a equipe de segurança da Amazon conduziu sua própria investigação nas instalações da AWS em Pequim e encontrou também placas-mãe alteradas, incluindo projetos mais sofisticados do que os encontrados anteriormente. Em um dos casos, os chips maliciosos eram finos o suficiente para serem inseridos entre as camadas de fibra de vidro nas quais os outros componentes estavam conectados, de acordo com uma pessoa que viu as fotos dos chips. Essa geração de chips era menor que uma ponta de lápis afiada, diz a pessoa. (A Amazon nega que a AWS sabia de servidores encontrados na China contendo chips maliciosos.)

A China é conhecida há muito tempo por monitorar bancos, fabricantes e cidadãos comuns em seu próprio território, e os principais clientes da nuvem da AWS na China eram empresas domésticas ou entidades estrangeiras com operações no país. Ainda assim, o fato de o país parecer estar conduzindo essas operações dentro da nuvem da Amazon apresentou à empresa um nó górdio. Sua equipe de segurança determinou que seria difícil remover o equipamento silenciosamente e, mesmo que conseguissem encontrar uma maneira, alertar os agressores de que os chips haviam sido encontrados, de acordo com uma pessoa familiarizada com a investigação da empresa. Em vez disso, a equipe desenvolveu um método de monitorar os chips. Nos meses seguintes, eles detectaram breves comunicações de check-in entre os invasores e os servidores sabotados, mas não viram nenhuma tentativa de remover dados. Isso provavelmente significava que os invasores estavam salvando os chips para uma operação posterior ou que haviam se infiltrado em outras partes da rede antes do início do monitoramento. Nenhuma das possibilidades era reconfortante.

Quando em 2016 o governo chinês estava prestes a aprovar uma nova lei de segurança cibernética – vista por muitos fora do país como um pretexto para dar às autoridades mais acesso a dados confidenciais – a Amazon decidiu agir, disse a pessoa familiarizada com a investigação da empresa. Em agosto, transferiu o controle operacional de seu data center de Beijing para seu parceiro local, o Beijing Sinnet, uma medida que as empresas disseram ser necessária para cumprir a nova lei. Em novembro seguinte, a Amazon vendeu toda a infraestrutura para a Beijing Sinnet por cerca de US $ 300 milhões. A pessoa familiarizada com a sonda da Amazon lança a venda como uma opção para “cortar o membro doente”.

Quanto à Apple, uma das três pessoas de destaque diz que no verão de 2015, algumas semanas depois de identificar os chips maliciosos, a empresa começou a remover todos os servidores da Supermicro de seus data centers, um processo denominado internamente pela Apple. zero. ”Todos os servidores da Supermicro, todos com cerca de 7.000, foram substituídos em questão de semanas, diz a fonte sênior. (A Apple nega que algum servidor tenha sido removido.) Em 2016, a Apple informou a Supermicro que estava cortando totalmente o relacionamento deles – uma decisão atribuída a um porta-voz da Apple em resposta às perguntas da Businessweek a um incidente de segurança relativamente pequeno.

Naquele mês de agosto, o CEO da Supermicro, Liang, revelou que a empresa havia perdido dois grandes clientes. Embora ele não os tenha identificado, um foi posteriormente identificado nos noticiários como Apple. Ele culpou a concorrência, mas sua explicação foi vaga. “Quando os clientes pediram preços mais baixos, nosso pessoal não respondeu com rapidez suficiente”, disse ele em teleconferência com analistas. Hayes, porta-voz da Supermicro, diz que a empresa nunca foi notificada da existência de chips maliciosos em suas placas-mãe, seja por clientes ou pela aplicação da lei nos EUA.

Concomitantemente à descoberta de chips ilícitos em 2015 e ao desdobramento da investigação, a Supermicro foi atormentada por um problema contábil, que a empresa caracteriza como uma questão relacionada ao momento do reconhecimento de certas receitas. Depois de perder dois prazos para apresentar relatórios trimestrais e anuais exigidos pelos órgãos reguladores, a Supermicro foi retirada da Nasdaq em 23 de agosto deste ano. Ele marcou um tropeço extraordinário para uma empresa cuja receita anual havia aumentado acentuadamente nos quatro anos anteriores, de um faturamento de US $ 1,5 bilhão em 2014 para US $ 3,2 bilhões projetados este ano.

Uma sexta-feira no final de setembro de 2015, o presidente Barack Obama e o presidente chinês, Xi Jinping, compareceram juntos na Casa Branca para uma conferência de imprensa de uma hora, encabeçada por um acordo histórico sobre segurança cibernética. Depois de meses de negociações, os EUA haviam extraído da China uma grande promessa: não suportariam mais o roubo de hackers da propriedade intelectual dos EUA para beneficiar empresas chinesas. Deixados de fora desses pronunciamentos, segundo uma pessoa familiarizada com as discussões entre altos funcionários do governo dos Estados Unidos, estava a profunda preocupação da Casa Branca de que a China estava disposta a oferecer essa concessão porque já desenvolvia formas de hackers muito mais avançadas e sub-reptícias. seu quase monopólio da cadeia de suprimentos de tecnologia.

Nas semanas após o acordo ter sido anunciado, o governo dos EUA alertou discretamente várias dezenas de executivos e investidores em uma pequena reunião apenas para convidados em McLean, Virgínia, organizada pelo Pentágono. De acordo com alguém que estava presente, oficiais do Departamento de Defesa informaram os tecnologistas sobre um ataque recente e pediram que eles pensassem em criar produtos comerciais que pudessem detectar implantes de hardware. Os participantes não foram informados sobre o nome do fabricante do hardware envolvido, mas ficou claro para pelo menos alguns na sala que era a Supermicro, diz a pessoa.

O problema em discussão não era apenas tecnológico. Ele falou sobre decisões tomadas há décadas para enviar trabalhos de produção avançados para o sudeste da Ásia. Nos anos que se seguiram, a manufatura chinesa de baixo custo passou a sustentar os modelos de negócios de muitas das maiores empresas de tecnologia dos Estados Unidos. No começo, a Apple, por exemplo, fabricava muitos de seus eletrônicos mais sofisticados internamente. Então, em 1992, fechou uma fábrica de última geração para montagem de placas-mãe e computadores em Fremont, Califórnia, e enviou grande parte desse trabalho para o exterior.

Ao longo das décadas, a segurança da cadeia de suprimentos tornou-se um artigo de fé, apesar das repetidas advertências dos funcionários ocidentais. Acreditava-se que a China dificilmente prejudicaria sua posição como oficina para o mundo, deixando que seus espiões se intrometessem em suas fábricas. Isso deixou a decisão sobre onde construir sistemas comerciais que repousam amplamente onde a capacidade era maior e mais barata. “Você acaba com uma barganha clássica de Satanás”, disse um ex-funcionário dos EUA. “Você pode ter menos suprimentos do que deseja e garantir que é seguro ou pode ter o suprimento necessário, mas haverá riscos. Toda organização aceitou a segunda proposição. ”

Nos três anos desde o briefing em McLean, não surgiu nenhuma maneira comercialmente viável de detectar ataques como o das placas-mãe da Supermicro – ou parecia provável que surgisse. Poucas empresas têm os recursos da Apple e da Amazon, e precisou de um pouco de sorte até para identificar o problema. “Esse material está na vanguarda da tecnologia de ponta e não há solução tecnológica fácil”, diz uma das pessoas presentes no McLean. “Você tem que investir em coisas que o mundo quer. Você não pode investir em coisas que o mundo ainda não está pronto para aceitar.

A Bloomberg LP é cliente da Supermicro. De acordo com um porta-voz da Bloomberg LP, a empresa não encontrou evidências que sugiram que ela tenha sido afetada pelas questões de hardware levantadas no artigo.

Fonte: BLOOMBERG

Illustrator: Scott Gelber