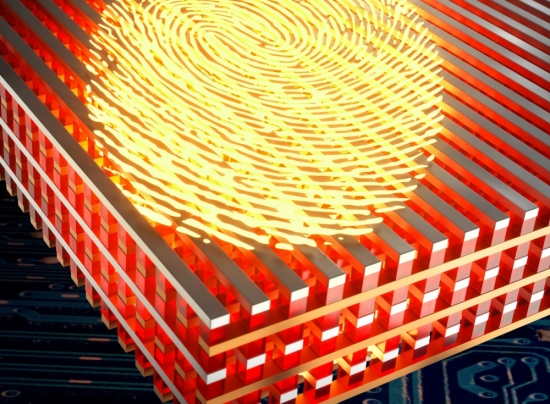

Um chip baseado em uma tecnologia de memória iônica pode resolver o problema da segurança digital, usando sua memória analógica como uma arma definitiva contra os hackers.

É o que propõe o professor Dmitri Strukov, da Universidade da Califórnia, em Santa Bárbara.

Ele e sua equipe estão desenvolvendo uma camada extra de segurança que incorpora uma tecnologia que visa impedir a clonagem, a prática pela qual os hackers replicam os nós de uma rede e os usam para lançar ataques de dentro da rede.

Devido à sua natureza, o chip é fisicamente “inclonável”, tornando o dispositivo invulnerável ao sequestro, falsificação ou replicação pelos criminosos cibernéticos. “Você pode pensar nele como uma caixa preta,” disse Strukov.

Memória resistiva

A chave para esta tecnologia é o memoristor, ou resistor com memória, também conhecido como sinapse artificial – uma chave de resistência elétrica que lembra seu estado de resistência com base no histórico de tensão e corrente aplicadas anteriormente a ela.

Os memristores podem não apenas alterar suas saídas em resposta ao seu histórico, mas também cada memristor, devido à estrutura física do seu material, é verdadeiramente único em termos de sua resposta à tensão e corrente aplicadas.

Assim, um circuito feito de memristores resulta em uma espécie de caixa preta, como Strukov chama, apresentando saídas que são extremamente difíceis de prever com base nas entradas.

“A ideia é que é difícil de prever, e como é difícil prever, é difícil de reproduzir”, disse Strukov. A multiplicidade de entradas possíveis pode resultar em pelo menos um número igual de saídas – quanto mais memoristores, mais possibilidades. Testar cada possibilidade levaria mais tempo do que um invasor tem para clonar um dispositivo, quanto mais uma rede deles.

Segurança para inteligência artificial

A abordagem é interessante levando em conta as questões de segurança cibernética levantadas pelo aprendizado de máquina, no qual a tecnologia de inteligência artificial é treinada para aprender e modelar entradas e saídas, e então prever a próxima sequência baseada em seu modelo.

Usando o aprendizado de máquina a seu favor, um invasor nem precisa saber exatamente o que está ocorrendo conforme seu computador vai sendo treinado com uma série de entradas e saídas.

“Por exemplo, se você tem 2 milhões de saídas e o atacante vê 10.000 ou 20.000 dessas saídas, ele pode, com base nelas, treinar um modelo que possa copiar o sistema posteriormente,” disse Hussein Nili, que desenvolveu a primeira versão da “caixa-preta anti-hacker”.

A caixa preta memorresistiva pode superar esse método de ataque porque faz com que a relação entre entradas e saídas pareça aleatória, mesmo que os mecanismos internos dos circuitos sejam determinísticos o suficiente para serem confiáveis.

“Se conseguirmos tornar [a caixa preta] um pouco maior, será um hardware que pode ser, em muitas métricas, o estado da arte [da segurança cibernética],” defendeu Strukov, referindo-se à necessidade de construir protótipos maiores, que sejam capazes de efetuar o processamento necessário para aparelhos práticos.

Para começar, eles estão focando aplicações para o crescente número de aparelhos habilitados para bluetooth e internet – aparelhos domésticos e industriais da chamada internet das coisas.

Bibliografia:

Hardware-intrinsic security primitives enabled by analogue state and nonlinear conductance variations in integrated memristors

Hussein Nili, Gina C. Adam, Brian Hoskins, Mirko Prezioso, Jeeson Kim, M. Reza Mahmoodi, Farnood Merrikh Bayat, Omid Kavehei, Dmitri B. Strukov

Nature Electronics

Vol.: 1, pages 197-202

DOI: 10.1038/s41928-018-0039-7