Um ataque maciço e sustentado pela Internet que causou interrupções e congestionamento da rede para um grande número de sites foi lançado com a ajuda de hacking “Internet das coisas” (IoT) dispositivos, tais como câmeras de vídeo vigilância e gravadores de vídeo digital, conforme novos dados.

No dia 21/10/2016 os criminosos dispararam os seus canhões atacando diretamente a Dyn, uma empresa de infraestrutura de Internet que fornece serviços de tecnologia críticas, a alguns dos principais destinos da Internet. O ataque começou a criar problemas para os utilizadores da Internet que alcançam uma variedade de sites, incluindo o Twitter, Amazon, Tumblr, Reddit, Spotify e Netflix.

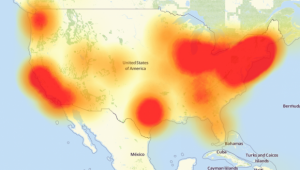

Uma descrição das interrupções causadas por ataques a Dyn, uma empresa de infraestrutura de Internet.

Fonte: Downdetector.com.

No início, não estava claro, quem ou o que estava por trás do ataque a Dyn. Mas, ao longo das últimas horas, pelo menos, uma empresa de segurança de computadores informou que o ataque envolveu Mirai, uma espécie de Malware que foi usado, como ataque envolvendo um registro de 620 Gpbs no seu site no mês passado. No final de setembro 2016, o cracker responsável por criar o Malware Mirai lançou o código fonte, efetivamente deixando a rede construir seu próprio exército de ataque usando o Mirai.

O Malware Mirai vasculha a Web por dispositivos da Internet das coisas (IoT) protegidos, por pouco mais do que nomes de usuários e senhas de fábrica, e depois pede aos dispositivos, através de ataques que lancem o tráfego malicioso em um alvo on-line, até que ele já não possa comportar os visitantes legítimos ou usuários.

De acordo com pesquisadores da empresa Flashpoint de segurança, o ataque foi lançado, pelo menos em parte por uma botnet baseados em Mirai. Allison Nixon, diretor de pesquisa da Flashpoint, disse que o botnet usado no ataque em curso de hoje é construída sobre os dispositivos hackeados IOT – gravadores de vídeo digital, principalmente (DVRs) e câmeras IP comprometidos feitas por uma empresa chinesa hi-tech chamada XiongMai Technologies.

“É notável que virtualmente a linha de produtos de uma companhia inteira acaba de ser transformado em um botnet, que agora está por atacar os Estados Unidos”, disse Nixon, observando que a Flashpoint não descartou a possibilidade de múltiplas botnets estarem envolvido no ataque a Dyn.’’

“Pelo menos um Mirai [servidor de controle] emitiu um comando de ataque para abater Dyn”, disse Nixon. “Algumas pessoas estão teorizando que houve múltiplas botnets envolvidos aqui. O que podemos dizer é que temos visto apenas uma botnet Mirai participar no ataque “.

Como eu disse no início deste mês na Europa, para empurrar Regras de Segurança Novas no meio dos dispositivos referente a Internet das coisas (IoT). Muitos destes produtos de XiongMai e outros fabricantes de dispositivos de baixo custo, produzidos em massa para a Internet das coisas são essencialmente frágeis, e continuará a ser um perigo para os outros, a menos e até que sejam completamente desconectado da Internet.

Isso porque, embora muitos destes dispositivos permitem que os usuários alterem os nomes de usuário e senhas padrão em um painel de administração baseada na Web que é fornecido com os produtos, as máquinas ainda pode ser alcançado através de mais um obscuro, serviços de comunicações menos amigável, chamado “Telnet” e “SSH”.

Telnet e SSH são linha de comando, as interfaces baseadas em texto que normalmente são acessados através de um prompt de comando (por exemplo, no Microsoft Windows, um usuário pode clique em Iniciar e na busca caixa tipo “cmd” para iniciar um prompt de comando, e em seguida, digite “telnet” para chegar a um nome de usuário e senha (prompt no host de destino).

“O problema com estes dispositivos específicos é que o usuário não pode alterar essa senha”, disse Zach Wikholm KrebsOnSecurity da Flashpoint . “A senha é codificado no firmware, e as ferramentas necessárias para desativá-lo não estão presentes. Pior ainda, a interface web não está ciente de que essas credenciais mesmo exista. “

Os pesquisadores da Flashpoint digitalizaram na Internet em 06 de outubro os sistemas que apresentaram sinais de funcionamento de hardware vulneráveis, e encontraram mais de 515.000 dispositivos vulneráveis às falhas.

“Eu realmente acho que essa infra-estrutura de Internet das coisas é muito perigosa no seu todo e não merece a atenção de qualquer um que pode tomar medidas”, disse Nixon de Flashpoint.

Não está claro o que vai demorar para obter uma alça sobre os problemas de segurança introduzidos por milhões de dispositivos da Internet das coisas inseguras que estão prontas para serem abusadas nesses tipos de agressões.

Como observei na democratização da censura, para enfrentar a ameaça da massa de proliferação de dispositivos de hardware, como roteadores de Internet, DVRs e câmeras IP que enviamos com as configurações padrão (insegura), nós provavelmente precisaremos de uma associação de segurança da indústria, com as normas publicadas, para que todos os membros aderem e sejam auditados periodicamente.

Os varejistas destes dispositivos podem, então ser incentivados a mudar o seu foco para comprar e promover dispositivos conectados com a indústria, através de um selo de associação de segurança com aprovação. Os consumidores também precisam ser educados a olhar para esse selo de aprovação. Algo como Underwriters Laboratories (UL), mas para a Internet, talvez.

Até então, estes dispositivos da Internet das coisas inseguras vão ficar em torno de uma má procedência – a menos e até que haja um grande esforço global para remover os sistemas vulneráveis a partir da Internet. Na minha humilde opinião, este esforço de limpeza global deve ser financiada principalmente pelas empresas que estão despejando esses dispositivos de hardware barato, mal-garantidos no mercado, numa aparente tentativa de possuir o mercado. Bem, eles devem ser feitos para possuir os esforços de limpeza também.

Dispositivos infectados com Mirai são instruídos a vasculhar a Internet atrás de dispositivos de Internet das coisas protegidas por mais de 60 nomes de usuário e senhas padrão. A lista completa dessas senhas – e minha melhor aproximação é de que as empresas são responsáveis pela produção desses dispositivos de hardware – pode ser encontrada em minha história, que faz a Internet das coisas (IoT). As coisas sob ataque.

Fonte: http://krebsonsecurity.com/2016/10/hacked-cameras-dvrs-powered-todays-massive-internet-outage/