Olá pessoal !!! Bem vindo ao site BackTrack Brasil !!!

O Pentbox é um kit de segurança que contêm várias ferramentas para pentest agilizando a realização de um trabalho com facilidade. É programado em Ruby e orientado para os sistemas GNU / Linux, com compatíbilidade para Windows, MacOS e todos os sistemas onde o Ruby esteja instalado.

Neste pequeno artigo iremos explorar a configuração de um Honeypot e posteriormente faremos uma pequena varredura utilizando o espetacular Nmap.

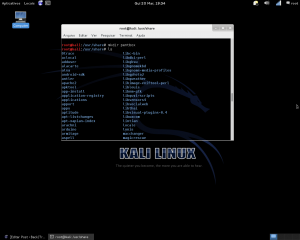

Os pacotes do Kali Linux encontram -se no diretório /usr/share e como podemos observar não existe o pacote penTBox instalado.

Fig 1

Portanto vamos baixar o pacote diretamente no site: http://sourceforge.net/projects/pentbox/ e descompactar o pacote com o comando TAR. Neste caso foi criado uma pasta chamada pentbox no diretório /usr/share com o comando mkdir pentbox.

Fig 2

Descompactando o arquivo com o comando tar -xzf pentbox-1.5.tar

Fig 3

Aplicar a permissão de execução no script pentbox.rb.

Fig 4

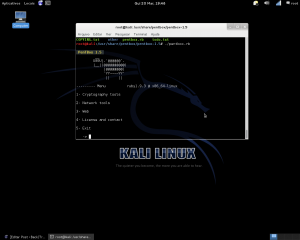

Executando o script com o comando ./pentbox.rb

Fig 5

Como vamos criar o Honeypot utilizaremos a opção 2 (Ferramentas de Rede) e depois a opção 3 (Honeypot).

Fig 6

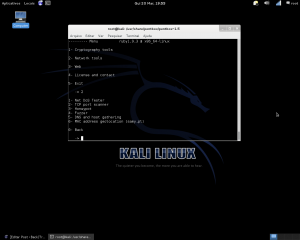

Foi escolhido a opção 2 (manual), configurado uma porta 2222 (você define a porta conforme o seu cenário) e inserido uma mensagem “Porta SSH Vulnerável” mantendo o diretório de LOG como padrão.

Fig 7

Ativado o Beep indicador sonoro para detectar a varredura (no meu caso isto não funcionou,rss) e confirmando o Honeypot utilizando a porta 2222 com o comando netstat -ant.

Fig 8

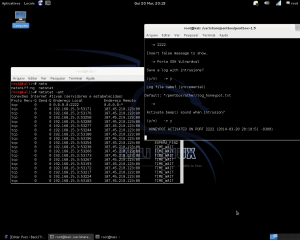

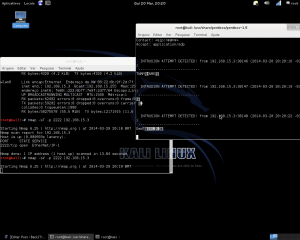

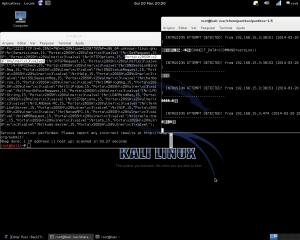

Utilizando o Nmap para varredua o Honeypot identifica a tentativa de invasão.

Fig 9

Observe a mensagem criada anteriormente “Porta SSH Vulnerável” uma boa opção para enganar o intruso, de forma didática.

Fig 10

Finalizando acessamos o arquivo de log comprovando a varredura realizada pelo Host 192.168.15.3.

Fig 11

Fig 12

Um grande abraço a todos e até a próxima !!!