Olá pessoal !!! Bem vindo ao site BackTrack Brasil !!!

Neste tutorial apresento o casamento do CSF Firewall com o Webmin trabalhando em um servidor utilizando o PBX Elastix – VOIP.

Apesar do Elastix ter o seu próprio firewall vamos utilizar o CSF Firewall, devido a gama de regras do Iptables implementadas. Neste caso deixei o firewall do Elastix desabilitado. Lembrando que o firewall do Elastix “Iptables” é completo e também pode ser implementado, da mesma forma. No entanto estarei usando o CSF firewall, pois é bastante utilizado com Cpanel em grandes servidores de Hospedagem.

A seguir as configurações do CSF Firewall Iptables

Vocẽ pode conferir os detalhes do CSF Firewall no link: http://configserver.com/cp/csf.html

“A suite de scripts do firewall CSF fornece:

Processo daemon que verifica a existência de falhas de login de autenticação para:

Courier IMAP, Dovecot, uw-imap, Kerio

OpenSSH

cPanel, WHM, Webmail (servidores cPanel apenas)

Pure-ftpd, vsftpd, proftpd

Páginas protegidas por senha web (htpasswd)

Falhas mod_security (V1 e V2)

Falhas Suhosin

Exim SMTP AUTH

Personalização de falhas de login com arquivo de log separado e correspondência de expressão regular

– POP3/IMAP de login de rastreamento para impor logins por hora

– SSH login notificação

– SU notificação de login

– Ligação excessiva bloqueio

– UI Integração para cPanel, DirectAdmin e Webmin

– Fácil atualização entre versões de dentro cPanel / WHM, DirectAdmin ou Webmin

– Fácil atualização entre versões de shell

– Pré-configurado para funcionar em um servidor cPanel com todas as portas cPanel padrão aberto

– Pré-configurado para funcionar em um servidor DirectAdmin com todas as portas DirectAdmin padrão aberto

– Auto-configura a porta SSH se é não-padrão na instalação

– Bloquear o tráfego de endereços IP não utilizados pelos servidores – ajuda a reduzir o risco para o seu servidor

– Alerta o usuário final quando os scripts enviar e-mails excessivos por hora – para identificar os scripts spam

– Relatórios processo suspeito – relata possíveis explorações em execução no servidor

– Excesso de processos de usuários relatando

– Excesso de usuário do relatório de uso do processo e terminação opcional

– Arquivo de relatório suspeitos – relatórios de arquivos de explorar o potencial em / tmp e diretórios semelhantes

– Diretório e arquivo assistido – relatórios se um diretório assistiu ou um arquivo é alterado

– Bloquear o tráfego na Lista de Bloqueios DShield e na lista drop Spamhaus

– BOGON pacote de protecção

– Pré-configurações para segurança de firewall Baixo, Médio ou Alto (servidores cPanel apenas)

– Funciona com vários dispositivos ethernet

– Server Security Check – Executa uma segurança básica e as configurações para verificar o servidor (via cPanel / DirectAdmin / UI Webmin)

– Permiti endereços IP de DNS dinâmico – sempre permitir que o seu endereço IP, mesmo que mude você se conecta à internet

– Alerta enviado se a média de carga do servidor permanece alta por um período de tempo especificado

– relatórios mod_security log (se instalado)

– Rastreamento de relé e-mail – rastreia todos os emails enviados através do servidor e emite alertas para o uso excessivo (servidores cPanel apenas)

– IDS (Intrusion Detection System) – a última linha de detecção de alerta para alterações aos binários do sistema e aplicação

– SYN Flood proteção

– Ping da morte – proteção

– Port Scan rastreamento e bloqueio

– IP Permanente e temporário (com TTL) bloqueio

– Verifica Exploits

– Rastreamento de contas modificadas – envia alertas se uma entrada de conta é modificada, por exemplo, se a senha for alterada ou o shell de login

– Syslog compartilhada

– Messenger Service – Permite redirecionar os pedidos de ligação de endereços IP bloqueados ao texto pré-configurado e páginas html para informar o visitante que foram bloqueadas no firewall. Isto pode ser particularmente útil para aqueles com uma grande base de usuários e ajudar a pedidos de suporte do processo de forma mais eficiente

– Código de bloqueio por País – Permite negar ou permitir o acesso pelo Código do País

– Port Flooding Detection – Por IP, por conexão, inundações, detecção e mitigação para ajudar a bloquear ataques DOS

– DirectAdmin integração UI

– Webmin atualizadi conm integração UI

– WHM notificação acesso root (servidores cPanel apenas)

– fd Clustering – permite que blocos de endereços IP a ser propagada automaticamente em torno de um grupo de servidores que executam LFD. Ele permite a todo o cluster remoções e alterações de configuração

– Início rápido csf – startup enviado pela lfd para servidores com grande bloco e / ou permitição de listas

– Login distribuído de falhas e detecção de ataque

– IP temporário que permite (TTL)

– Suporte IPv6 com ip6tables

– UI Integrada – sem necessidade de um painel de controle separado ou Apache para usar a configuração csf

– Suporte integrado para CSE dentro da UI integrado

– cPanel Reseller acesso a opções configuráveis por revendedor, desbloquear, negar, permitir e pesquisar blocos de endereços IP

– Estatísticas do sistema – gráficos básicos que mostram o desempenho do servidor, por exemplo, médias de carga, uso de CPU, uso de memória, etc

… e muito mais!

A razão de desenvolvermos esta suite é que nós observamos ao longo dos anos de prestação de serviços com servidores, que muitas das ferramentas disponíveis para a tarefa são mais complexas, não amigável, ou simplesmente não são tão eficazes quanto poderiam ser.”

Para instalação do CS Firewall executamos os seguintes passos:

Link: http://configserver.com/free/csf/install.txt

Para instalação do webmin executamos o seguinte:

Link: http://www.webmin.com/tgz.html

O webmin facilita as configurações das regras do Iptables apresentando o CSF Firewall, de forma amigável.

Para os ramais do PBX Elastix funcionarem corretamente devemos adicionar as seguintes portas UDP no CSF Firewall.

Fig 1

Agora vamos aos testes práticos, o servidor PBX Elastix está rodando sob o IP 192.168.100.13 para capturar os logs do CSF Firewall vamos utilizar o comando: tail -f /var/log/lfd.log

Fig 2

O CT_LIMIT tem a funcionalidade de monitorar as conexões e verifica se um IP realizou uma quanttidade de conexões acima do que foi configurado durante um intervalo de tempo específico em CT_INTERVAL. Este bloqueio é temporário por padrão, no entanto podemos setá-lo para permanente.

Fig 3

Setamos o CT_LIMIT para 2, caso você tente autenticar o ramal (XXXX) errando a senha, acima do especificado, o seu IP será bloqueado. Faça o teste como lição de casa.

Em LF_SSHD especificamos as tentativas para conexão do SSH.

Fig 4

Vejam que foi setado para “1” “uma tentativa” e logo da primeira, devido a senha errada do SSH já temos o log de bloqueio do IP 192.168.100.15 – BackTrack Linux

Fig 5

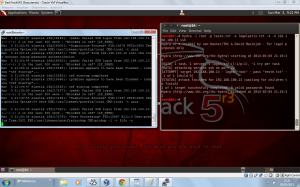

Potencializando o ataque com o Nmap, obtive o seguinte resultado.

Fig 6

O CSF Firewall detectou a varredura e bloqueou o IP do Backtrack Linux

Desta forma intensifiquei mais ainda o ataque com Hydra.

Fig 7

Antes do Hydra varrer toda a minha “word list” o CSF Firewall bloqueou o IP do BackTrack Linux

Realmente vale implementar o CSF Firewall para certas missões críticas, principalmente em PBX Voip, como Asterisk, Elastix, etc.

Espero contribuir um pouco com as comunidades Elastix Brasil – http://www.elastixbrasil.com.br e Asterisk Brasil – http://www.asteriskbrasil.org Tenho acompanhado várias assuntos nos forúns, sobre ataques a servidores VOIP, principalmente partindo de outros países, portanto decidi executar alguns testes práticos. Espero que a minha singela contribuição possa ajudar um pouco a todos que sempre ajudaram-me.

Um grande abraço a todos e até a próxima !!!