Algumas vezes o Pentester poderá se deparar com aplicações web, principalmente aplicações que contenham sistemas de UPLOAD de arquivos.

O PERIGO ocorre quando o sistema é desenvolvido por um “programador” não muito preocupado com a segurança, ou que não esteja totalmente qualificado para tal desenvolvimento, bastaria um simples erro de validação de campo ou tipo de arquivo a ser recebido para colocar o servidor em risco.

A seguir mostrarei como comprometer um ambiente através de injeção de código com “Web Shell”.

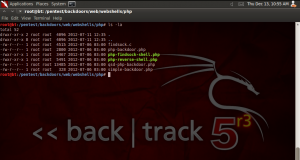

No Back|Track os Web Shells podem ser encontrados no diretório /pentest/backdoors/web/webshells.

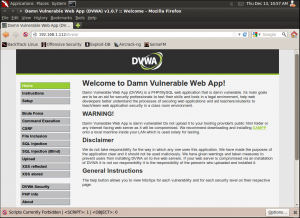

Para o laboratório será utilizada a ferramenta DVWA (Damn Vulnerable Web Application) e através do WebShell extrairei informações sobre o alvo.

1º) Passo – Consultando WebShells PHP:

2º) Passo – Acessando a ferramenta alvo DVWA hospedada em uma VM Metasploitable:

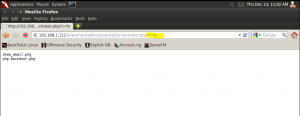

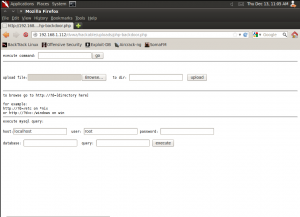

3º) Passo – Upando o arquivo php-backdoor.php contido na pasta /pentest/backdoors/web/webshells/php do Back|Track, repare que o sistema solicita enviar um arquivo do tipo imagem, porém aceita .php, ou seja, vulnerável:

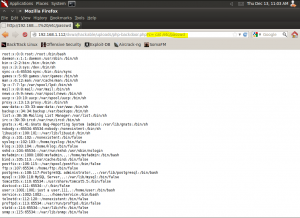

4º) Passo – Levantando informações através de comandos básicos:

É isso ai , até a próxima !