Olá pessoal !!! Bem vindo ao site BackTrack Brasil !!!

Neste pequeno artigo estarei demonstrando varreduras em um PABX-VOIP rodando na nuvem, pela qual levantaremos algumas informações. O servidor VOIP foi criado exclusivamente para testes e está rodando nativamente o Asterisk.

O motivo da apresentação é informar os riscos, de forma que possamos buscar alternativas melhores para proteção do nosso ambiente.

Montei a estrutura do Asterisk em uma VPS de teste com ip fixo e criei alguns ramais para comunicação.

Estaremos utilizando o BackTrack 5 R3 para as devidas varreduras. Vamos lá !!!

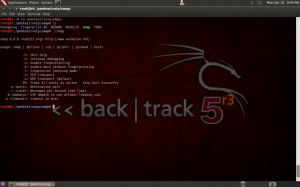

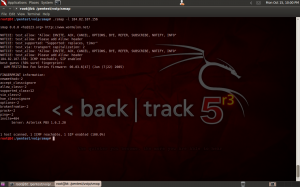

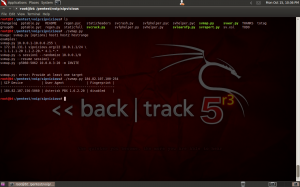

Utilizando o SMAP para algumas varreduras

Fig1.

Varredura em um único host.

Note que através do comando ./smap 184.82.107.156 verificamos que existe o protocolo SIP habilitado caracterizando um provedor VOIP.

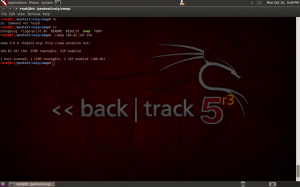

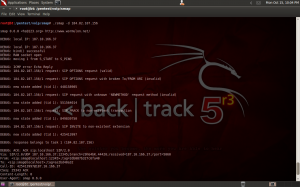

Fig2.

Varredura em vários hosts. Note que os dois primeiros IPs correspondem ao nosso alvo com o protocolo SIP habilitado.

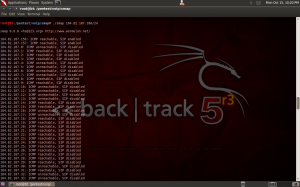

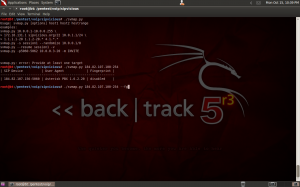

Fig3.

No final da varredura verificamos as máquinas que foram varridas e a quantidade de SIP encontrados.

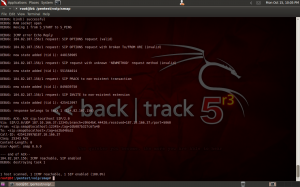

Fig4.

Com o comando ./smap -l 184.82.107.156 conseguimos a versão exata do Asterisk que está rodando. Dái a importância de utilizarmos sempre sistemas atualizados e com os patches de segurança em dia aliados a uma estrutura de segurança, como VPNs, IPS, IDS e Firewalls bem configurados.

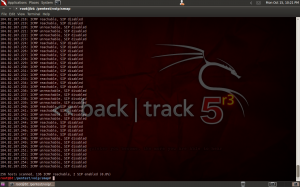

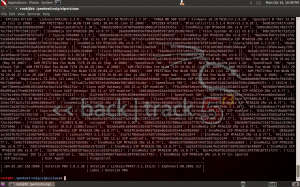

Fig5.

Aplicando o comando ./smap -d 184.82.107.156 obtemos mais informações.

Fig6.

Observamos que o parâmetro -d contribui com informações relevantes.

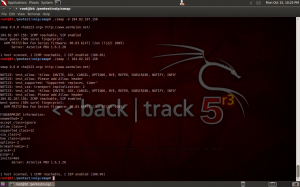

Fig7.

Finalizando com o parâmetro -O e -l

Fig8.

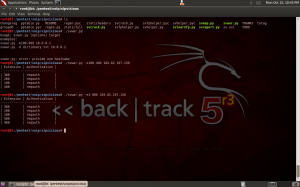

Agora vamos trabalhar com a ferramenta SIPSAK.

Fig9.

Aplicando uma simples varredura.

Fig10.

Utilizando a ferramenta SVMAP para varrer vários hosts.

Fig11.

Vamos através do comando aplicar FINGERPRINT em vários hosts.

Fig12.

O resultado apresenta um aglomerado de informações.

Fig13.

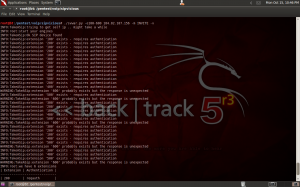

Vamos utilizar a ferramenta SVWAR para ataque de enumeração. Note que com esse comando conseguimos identificar todos os ramais SIP criados.

Fig14.

Com alguns parâmetros melhoramos a varredura.

Fig15.

Apresentamos os ramais existentes informando que os mesmos necessitam de autenticação “senhas”.

Fig16.

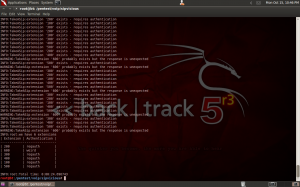

Sendo assim, vamos utilizar a ferramenta ENUMIAX para quebrarmos a autenticação dos ramais.

Fig17.

Um grande abraço a todos e até a próxima.