Olá Pessoal !!! Bem vindo ao BackTrack Brasil !!! Em pouco tempo alcançamos a marca de 300 usuários cadastrados, isto mostra o grande interesse dos membros por artigos relacionados a Segurança da Informação. Com certeza faremos o maior esforço para melhorar e postar artigos com relevância contribuindo com o crescimento de todos.

Bom, neste pequeno artigo estaremos explanando o Lynis.

Lynis é uma ferramenta de auditoria que testa e reúne (segurança) e informações dos sistemas baseados em Unix. O público-alvo desta ferramenta são os especialistas em segurança, pentests, auditores de sistemas, gerentes de sistemas e redes.

Algumas das características e opções do Lynis:

– Auditoria, verificações de sistema e segurança

– Avaliação de Integridade de arquivo

– Forense de sistema e arquivo

– Uso de modelos / linhas de base (relatórios e monitoramento)

– Maduros recursos de depuração

O nome Lynis é fictício e não tem um significado especial. Esta ferramenta é testada ou confirmada a trabalhar com: Linux, FreeBSD, OpenBSD, PCBSD, Mac OS X, Solaris

Para executar Lynis você deverá conhecer alguns requisitos:

– Você tem que ser root do sistema (logar como usuário normal, su – para root) ou ter direitos equivalentes (por exemplo, usando o sudo).

– Ter acesso de escrita / var / log (para usar um arquivo de log / debug e relatório)

– Ter acesso de escrita / tmp (arquivos temporários)

Dependendo da instalação ou o caminho para executar Lynis, você poderá iniciá-lo com ‘Lynis’ (se instalado e o arquivo estará disponível em seu caminho binário) ou “sh Lynis ‘ou’ ./Lynis ‘.

Sem parâmetros, Lynis vai lhe dar uma lista válida de parâmetros e retornar ao prompt de comando. Pelo menos o ‘-c’ (- check-tudo), este parâmetro é necessário, para iniciar o processo de digitalização.

No BackTrack já temos o Lynis pronto para trabalhar, vejamos o procedimento.

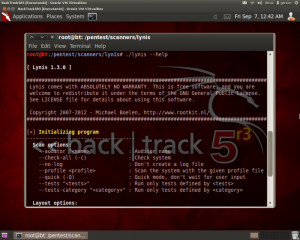

Fig 1

Verificando o help do Lynis.

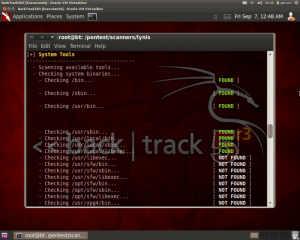

Fig 2

Iniciando auditoria com o parâmetro -c.

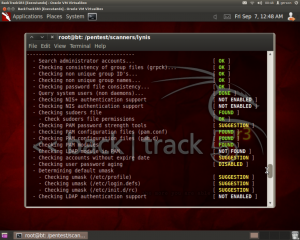

Fig 3

Lynis, proporciona uma completa autidoria do sistema.

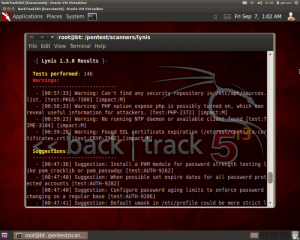

Fig 4

Indicando as correções de configuração do sistema.

Fig 5

E apresentando pontos criticos de segurança do sistema.

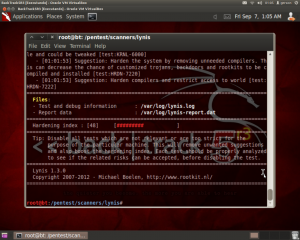

Fig 6

No final da auditoria Lynis apresenta as vulnerabilidades e sugestões para correção do sistema.

Fig 7

Conclusão da auditoria Lynis.

Fig 8

Lynis verifica um sistema através de testes de alvo único e exibe o resultado de cada teste (realizado) . Cada resultado do exame tem que ser interpretado pelo auditor e (re) verificado para ver o que significa.

Na maioria dos testes, a saída será [OK] ou [WARNING], onde o primeiro é considerado um resultado (bom) esperado, o segundo inesperado. No entanto, é bom manter em mente que um resultado dizendo que “[OK]” não significa sempre que o alvo digitalizado está configurado corretamente, como um cofre (de segurança), que não necessita de uma melhor prática.

Ao contrário, cada “[WARNING]” não tem de ser “mau”, uma vez que os sistemas (e seus requisitos) são diferentes. No entanto, como auditor todos são aconselhados a prestar bastante atenção e verificar qual a influência que o teste tem no seu sistema ou política.

Ações que você pode tomar depois de receber um aviso:

– Corrigir o problema

Leia o arquivo de log da informação técnica (muitas vezes contém uma sugestão no teste), consultar fontes de internet e de documentação sobre o impacto que a alteração pode dar.

– Desativar o teste (lista branca)

Dentro do perfil de verificação, testes podem ser completamente desativado (opção de test_skip_always). Quando você tem um teste que dá um aviso e você não está interessado no resultado desse teste específico, você podeignorá-lo.

Por exemplo: você tem apenas um servidor DNS configurado na sua máquina. Um teste mostra um aviso demonstrando que há pelo menos dois servidores de nome de trabalho. Em tal caso você pode optar por não se informar sobre ele e desativar o teste. Estenda a opção de test_skip_always em seu perfil de digitalização com o número de teste (que pode ser encontrado no ficheiro de registo ou no final da saída de tela Lynis).

Depois de cada varredura, o auditor deve consultar o arquivo de log (/ var / log / lynis.log) e interpretar os resultados. Se os testes são apresentados como um “[WARNING]”, o arquivo de log pode dar a razão por que um aviso foi exibido. Na maioria dos casos, uma “Sugestão:” na linha estará presente, para ajudar a resolver o problema ou dar mais informações do que foi testado (ou esperado).

Atualmente Lynis suporta um formato de relatório, que pode ser usado para coletar os resultados e exibi-los em uma apresentação personalizada ou (mais) amigável. o arquivo de relatório também pode ser usado para comparar os resultados da verificação do passado com uma varredura atual.

Conteúdo do arquivo de relatório:

– Observações: # <remark>

– Secção: [name> <section]

– Opção / valor: <nome <option = <valor de option>

Quando uma opção tem valores múltiplos (como pacotes instalados, por exemplo), colchetes ([]) será adicionado.

Exemplo: installed_package [] =-Package 1.0.0

Quando um sistema é digitalizado e os resultados são exibidos, informações de depuração adicional será adicionada ao arquivo de log (padrão: / var / log / lynis.log). Para testes avançados esta informação será útil para ver o que o programa fez com profundidade ou que anomalias foram detectadas.

Informações no arquivo de log:

– Hora de uma ação / evento

– Motivo (s) por um teste que falhou ou foi ignorado

– Saída de (interna) testes e subtestes

– Sugestões sobre opções de configuração ou como corrigir / melhorar as coisas

– Pontuação Ameaça / impacto

Observação: o arquivo de log será modificado a cada digitalização. Se você precisa de depuração ou registro de informações para digitalizações anteriores, você deve agendar uma rotação de log ou fazer um backup antes de executar Lynis novamente.

Fonte: http://www.rootkit.nl/projects/lynis.html

Abraços a todos e até a próxima.