Sabemos que a primeira fase de um ataque é reconhecimento, ou seja, nesse momento o atacante reúne informações sobre aplicativos, portas, versões, etc.

Suponhamos que um invasor saiba a versão de nosso servidor web, será que estaríamos vulneráveis?

Bem, através da versão de um aplicativo é possível determinar qual exploit será eficaz, logo, existe uma vulnerabilidade.

A seguir vamos demonstrar como mitigar a fraqueza em servidores Apache.

Antes faremos uma varredura utilizando o nmap é o netcat para obtermos a versão do servidor.

No nmap bastará digitarmos nmap –sV IP –p 80 , o comando solicita através do parâmetro –sV a versão , -p a porta e 80 o serviço Web:

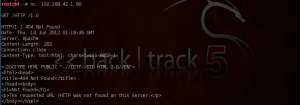

Podemos verificar a existência de um servidor Apache 2.2.21 rodando no Windows e trabalhando com PHP 5.38 , perl 2.04

No netcat não é diferente e o resultado é o mesmo.

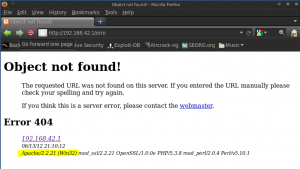

Simulando erro via browser:

E como mitigar? É muito simples, bastará editarmos o arquivo httpd.conf incluindo as seguintes linhas;

ServerSignature Off // está linha oculta a versão do Apache

Server Tokens prod // mostra somente o nome do produto

Após bastará iniciar o apache é o resultado será somente a exibição do produto e não mais versões, módulos ou linguagens. Abaixo a varredura utilizando o netcat, porém, sem sucesso na obtenção da versão.

E isso ai … até a próxima !