Olá pessoal !!! Bem vindo ao site Back|Track Brasil !!!

Vamos ver a ferramenta TCPDUMP considerado um dos maiores “sniffer”. Alguns comandos serão apresentados.

Lembrando que existe muito material na NET a respeito do assunto.

Utilizando o TCPDUMP podemos realizar analises de rede e muito mais. O site oficial é www.tcpdump.org

Obs: Clique na imagem para aumentar

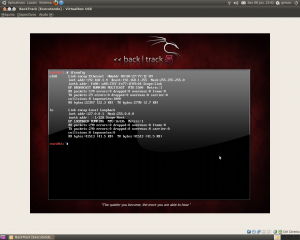

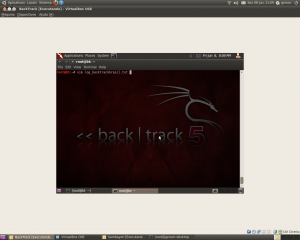

Vamos verificar a interface de rede com o comando ifconfig.

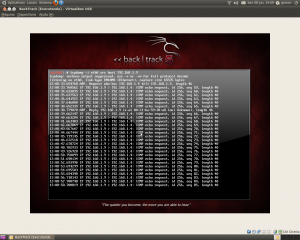

Vamos analisar a interface de rede eth0 com o parâmetro -i seguido da rede eth0. Neste caso veremos todo o tráfego que passa pela rede eth0.

tcpdump -i eth0

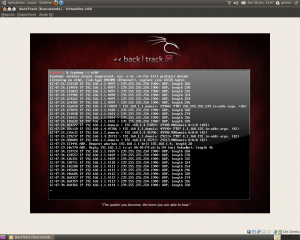

Com esse comando analisaremos o tráfego da porta de origem 22

tcpdump -i eth0 src port 22

Ou porta de destino com o parâmetro dst verificando a porta 80.

tcpdump -i eth0 dst port 80

Monitorando conexão de origem host: 192.168.1.9, neste caso disparei um ping para o host 192.168.1.4. Comando importante para monitorar um host suspeito na rede.

tcpdump -i eth0 src host 192.168.1.9

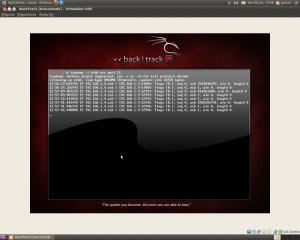

Neste caso, estamos monitorando nosso host principal 192.168.1.4 com o gateway da rede

tcpdump -i eth0 dst host 192.168.1.1

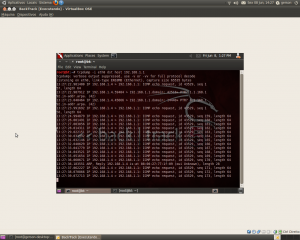

Com este exemplo estaremos pegando os pacotes que estão sendo enviados e recebidos para o site www.terra.com.br

tcpdump -i eth0 eth0 host www.terra.com.br

Utilizando o comando man tcpdump verificamos uma completa definição do sniffer no manual juntamente com os parâmetros necessários.

man tcpdump

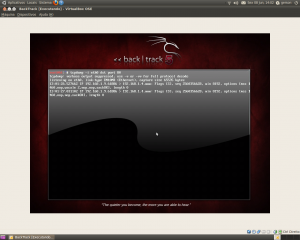

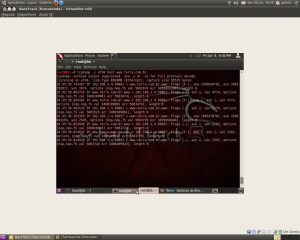

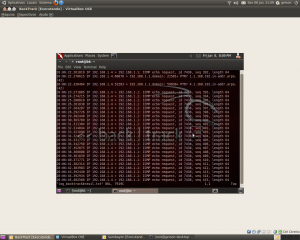

Agora pessoal vamos repetir o comando tcpdump -i eth0 dst host 192.168.1.1, no entanto acrescentaremos o > log_backtrackbrasil.txt

Desta forma, todo o tráfego será copiado para o arquivo log_backtracbrasil.txt facilitando posteriormente uma consulta.

tcpdump -i eth0 dst host 192.168.1.1 > log_backtrackbrasil.txt

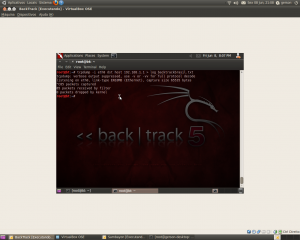

Finalizando vamos abrir o arquivo log_backtrackbrasil.txt com o VIM

Log de tráfego no arquivo.

É isso aí pessoal !!! Mostramos comandos básicos, no entanto muita coisa pode ser feito com o TCPDUMP, basta um pouco de estudo e aplicação de regras específicas para conseguirmos o que desejamos.

Abraços a todos.