É espantoso quando vejo alunos utilizando a rede da faculdade para acesso a e-mails particulares ou até mesmo acesso a bancos, acredite é verdade! O desconhecimento sobre interceptação de dados e escuta de rede é quase geral e muitos não levam em consideração a segurança da informação.

Diante do exposto, decidi escrever esse pequeno artigo sobre captura de dados utilizando o analisador de tráfego Wireshark, técnica também conhecida com sniffer.

Bastaria um usuário mal intencionado rodar o aplicativo na rede e a captura seria executada com sucesso.

A seguir veremos a captura de dados de usuário e senha em um pequeno script que construí em PHP. É logico que o ambiente é fictício e executado em máquina virtual e deixo claro que ninguém teve os dados capturados.

Bem, o primeiro passo é rodar o sniffer, vamos fazê-lo no BacklTack, mas vale deixar claro que existem também versões para Windows e inclusive versão “Portable”.

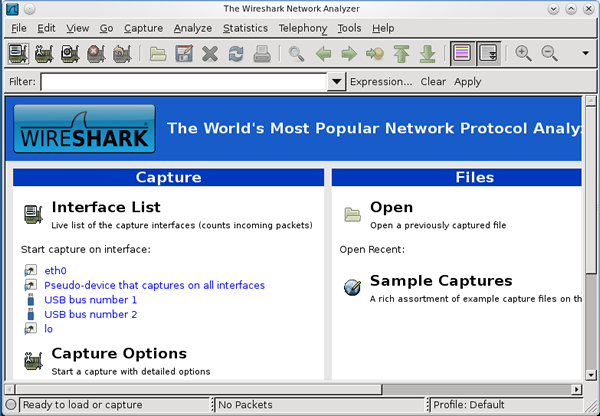

O Wireshark será carregado conforme figura a seguir:

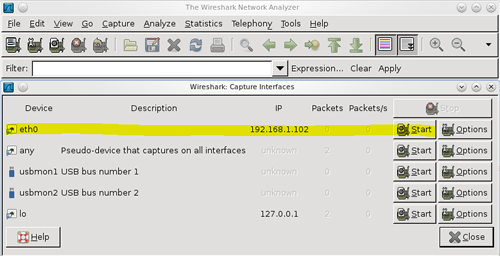

Carregado o Wireshark basta selecionar a placa de rede conforme figura abaixo:

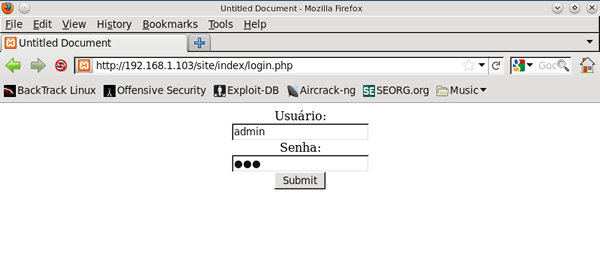

O Wireshark começará a escuta, então vamos acessar nosso site laboratório e digitar o usuário admin e senha 123

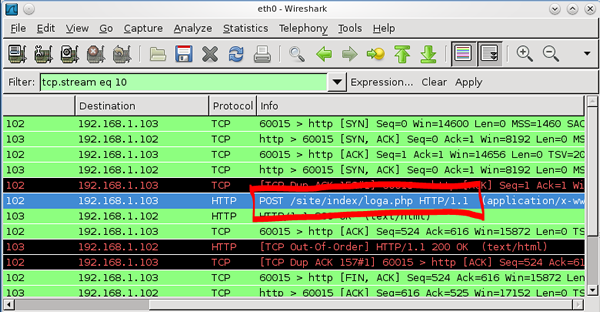

O próximo passo, filtraremos nossa escuta para verificação de protocolos http

A seguir faremos uma análise do tráfego capturado:

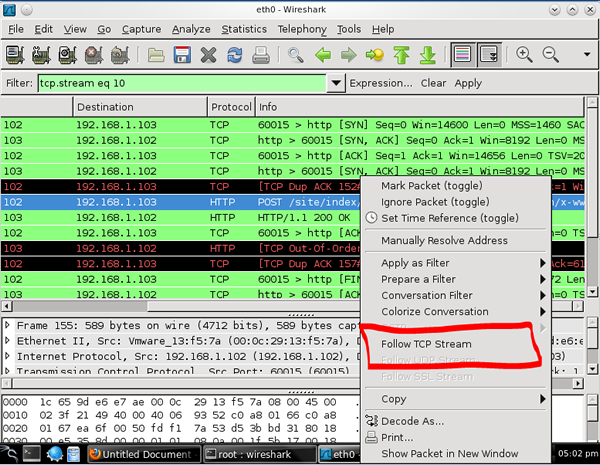

Após verificarmos a captura do endereço site/index/loga.php , vamos dar um clique com o botão direiro do mouse sobre o pacote e selecionarmos

Follow TCP Stream conforme figura a seguir:

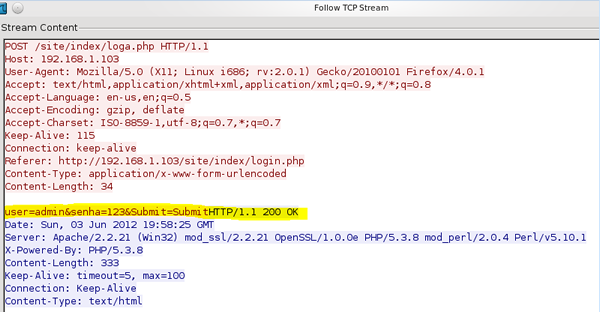

Vamos então verificar o conteúdo do pacote:

Bem, ai está ! user=admin&senha=123

Isso também ocorrerá, com outros protocolos que transitam em texto pleno, exemplos: FTP, Telnet, TFTP, etc.

A contramedida para o tipo de ataque se faz através de conteúdo criptografado, isto diminuirá a exposição dificultando a ação do invasor.

Até a próxima.