Em 25 de setembro de 2024, a equipe de caça a ameaças Trend ZDI identificou uma vulnerabilidade zero-day explorada ativamente por grupos de cibercrime russos. Essa vulnerabilidade, associada ao malware SmokeLoader, foi usada para atacar organizações governamentais e não governamentais na Ucrânia, com foco em espionagem cibernética. O vetor de ataque envolveu o uso de contas de e-mail comprometidas e uma vulnerabilidade no software de compactação 7-Zip (CVE-2025-0411), explorada por meio de ataques de homóglifos.

Neste artigo, vamos explorar a vulnerabilidade CVE-2025-0411, seu impacto no mundo real e fornecer exemplos de scripts e práticas recomendadas para mitigar riscos semelhantes.

O que é CVE-2025-0411?

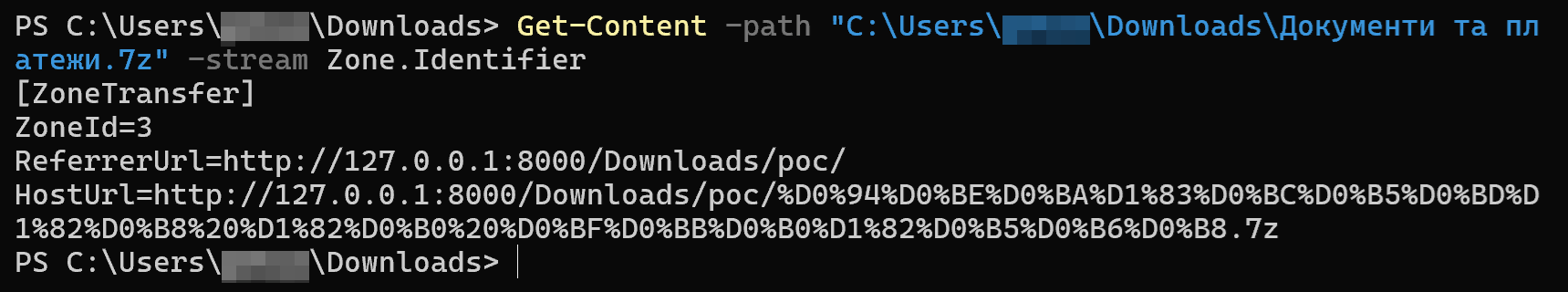

A vulnerabilidade CVE-2025-0411 permite que atacantes contornem a proteção Mark-of-the-Web (MoTW) do Windows ao usar arquivos compactados com o 7-Zip. O MoTW é um mecanismo de segurança que marca arquivos baixados da internet com um identificador (Zone.Identifier) para evitar a execução automática de scripts ou aplicativos potencialmente maliciosos.

A raiz do problema está na incapacidade do 7-Zip (antes da versão 24.09) de propagar corretamente o MoTW para arquivos dentro de arquivos compactados duplamente (um arquivo compactado dentro de outro). Isso permite que atacantes distribuam scripts maliciosos (.js, .wsf) ou executáveis (.exe) sem que o Windows os identifique como provenientes de fontes não confiáveis.

Figura 1. O Zone.Identifier do arquivo encapsulado externo

Exploração no mundo real: SmokeLoader e ataques de homóglifos

Os atacantes usaram uma combinação de técnicas sofisticadas para explorar a vulnerabilidade:

-

Ataques de Homóglifos: Substituíram caracteres latinos por caracteres cirílicos visualmente semelhantes (por exemplo, “c” por “с” cirílico) para enganar os usuários. Um exemplo é o arquivo

Спiсок.doс, que parece ser um documento do Word (.doc), mas na verdade é um arquivo compactado malicioso. -

Arquivos Duplamente Compactados: Os atacantes encapsularam arquivos maliciosos dentro de arquivos compactados duplamente, como

Документи та платежи.7z(arquivo externo) eСпiсок.doс(arquivo interno). -

Engenharia Social: E-mails de phishing foram enviados de contas comprometidas, muitas vezes de organizações ucranianas legítimas, para aumentar a credibilidade.

-

Execução de Payloads: Arquivos como

Платежное Поручение в iнозеной валюте.pdf.exeforam disfarçados como documentos PDF para enganar os usuários e executar o malware SmokeLoader.

Exemplos de Scripts para Mitigação

Abaixo estão exemplos de scripts e práticas recomendadas para mitigar riscos associados ao CVE-2025-0411 e ataques semelhantes.

1. Atualização Automática do 7-Zip

Certifique-se de que todas as instâncias do 7-Zip estejam atualizadas para a versão 24.09 ou superior. Use o seguinte script PowerShell para verificar e atualizar o 7-Zip em sistemas Windows:

# Verifica a versão do 7-Zip instalada $7zipPath = Get-Command 7z.exe -ErrorAction SilentlyContinue if ($7zipPath) { $version = & $7zipPath.Source --version | Select-String -Pattern "7-Zip (\d+\.\d+)" if ($version.Matches.Groups[1].Value -lt "24.09") { Write-Host "7-Zip desatualizado. Atualizando para a versão 24.09..." # Baixa a versão mais recente do 7-Zip Invoke-WebRequest -Uri "https://www.7-zip.org/a/7z2409-x64.exe"

-OutFile "$env:TEMP\7z2409-x64.exe" # Instala silenciosamente Start-Process "$env:TEMP\7z2409-x64.exe" -ArgumentList "/S" -Wait Write-Host "7-Zip atualizado com sucesso." } else { Write-Host "7-Zip já está atualizado." } } else { Write-Host "7-Zip não está instalado." }

3. Configuração de políticas do windows para MoTW

Desative a execução automática de arquivos de fontes não confiáveis e configure o Windows para aplicar o MoTW corretamente:

# Desativa a execução automática de arquivos da internet Set-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion

\Policies\Associations"

-Name "LowRiskFileTypes" -Value ".exe;.js;.wsf;.url" # Habilita a verificação do MoTW Set-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion

\Policies\Attachments" -Name "ScanWithAntiVirus" -Value 1

4. Filtragem de URLs maliciosos

Use um script para bloquear acesso a domínios maliciosos conhecidos:

echo “0.0.0.0 malicious-domain.com” >> C:\Windows\System32\drivers\etc\hosts

1. Arquivo hosts

O arquivo hosts é um arquivo de texto simples localizado em C:\Windows\System32\drivers\etc\hosts. Ele é usado para mapear nomes de domínios (URLs) para endereços IP específicos. Quando você tenta acessar um site, o sistema operacional verifica primeiro o arquivo hosts antes de consultar servidores DNS externos.

2. Adicionando uma entrada ao arquivo hosts

O comando acima adiciona uma linha ao final do arquivo hosts:

-

0.0.0.0: Este é um endereço IP inválido ou não roteável. Quando o sistema tenta acessarmalicious-domain.com, ele é redirecionado para0.0.0.0, o que efetivamente bloqueia o acesso ao domínio. -

malicious-domain.com: Este é o domínio que você deseja bloquear. Substituamalicious-domain.compelo domínio real que você deseja impedir que seja acessado.

3. Operador >>

O operador >> é usado para adicionar a linha ao final do arquivo hosts sem sobrescrever o conteúdo existente. Se o arquivo hosts já contiver outras entradas, elas serão preservadas.

4. Resultado

Após executar o comando, qualquer tentativa de acessar malicious-domain.com no sistema será bloqueada. O navegador ou aplicativo não conseguirá se conectar ao domínio, pois ele será redirecionado para um endereço IP inválido (0.0.0.0).

Se você quiser bloquear o acesso a um domínio malicioso como api-miсrosoft.com (usando um homóglifo cirílico), você pode usar o comando:

echo “0.0.0.0 api-miсrosoft.com” >> C:\Windows\System32\drivers\etc\hosts

Após isso, qualquer tentativa de acessar api-miсrosoft.com resultará em um erro de conexão.

Observações importantes

-

Permissões administrativas: Para editar o arquivo

hosts, você precisa executar o comando em um terminal com permissões de administrador. -

Eficácia: Esse método é eficaz para bloquear domínios específicos, mas não substitui soluções de segurança mais robustas, como firewalls ou filtros de DNS.

-

Reversão: Para desfazer o bloqueio, basta abrir o arquivo

hostsem um editor de texto (como o Bloco de Notas) e remover a linha adicionada.

O comando é uma forma simples e eficaz de bloquear o acesso a domínios maliciosos diretamente no nível do sistema operacional, ajudando a proteger o usuário contra phishing, malware e outras ameaças cibernéticas.

Recomendações adicionais

-

Treinamento de Conscientização: Eduque os usuários sobre phishing, homóglifos e a importância de verificar a origem dos arquivos.

-

Filtros de E-mail: Implemente soluções avançadas de filtragem de e-mail para detectar e bloquear spear-phishing.

-

Monitoramento de Domínios: Use ferramentas de monitoramento para detectar tentativas de phishing baseadas em homóglifos.

-

Backups e Resposta a Incidentes: Mantenha backups regulares e um plano de resposta a incidentes para mitigar danos em caso de infecção.

Conclusão

A vulnerabilidade CVE-2025-0411 no 7-Zip é um lembrete crítico da importância de manter software atualizado e adotar práticas de segurança proativas. Ao combinar atualizações de software, scripts de mitigação e treinamento de usuários, as organizações podem reduzir significativamente o risco de exploração de vulnerabilidades zero-day e ataques de malware como o SmokeLoader.

Mantenha-se vigilante, atualizado e sempre questione arquivos suspeitos, especialmente em tempos de conflitos cibernéticos intensos.