Repensando a segurança cibernética para o mundo moderno

O Zero Trust não é apenas uma estratégia de segurança de rede; é um paradigma de segurança cibernética que desafia a premissa de confiança implícita no mundo digital. Proposto por John Kindervag da Forrester Research em 2010, o conceito Zero Trust representa uma mudança radical na abordagem de segurança, passando de “confiar, mas verificar” para “nunca confiar, sempre verificar”.

Logística do Zero Trust

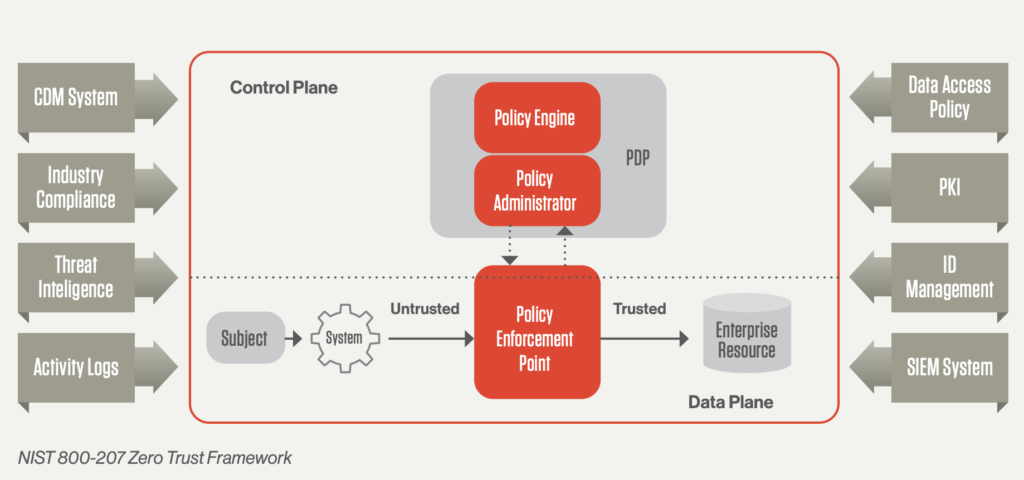

No modelo Zero Trust, cada acesso a recursos de TI é verificado e autenticado antes de ser concedido, independentemente da localização do usuário ou dispositivo. Isso é feito por meio de autenticação forte e contínua, verificação de comportamento e monitoramento constante de atividades suspeitas. A autenticação mútua, onde tanto o usuário quanto o sistema se autenticam, é fundamental nesse processo.

A arquitetura Zero Trust não se limita a uma única tecnologia, mas envolve uma combinação de controles de segurança, como autenticação multifator (MFA), segmentação de rede, controle de acesso baseado em políticas e análise de comportamento do usuário.

Imagem: https://www.arubanetworks.com/br/faq/o-que-e-zero-trust/

Benefícios do Zero Trust

– Maior segurança: Zero Trust reduz significativamente o risco de violações de segurança, protegendo os dados e sistemas de informação da organização.

– Flexibilidade: Ao permitir o acesso seguro a partir de qualquer local e dispositivo, Zero Trust suporta a mobilidade e a flexibilidade da força de trabalho moderna.

– Simplicidade: Embora seja uma abordagem abrangente, Zero Trust simplifica a segurança ao eliminar a dependência de perímetros de rede tradicionais e tecnologias legadas.

– Resiliência: Ao eliminar a confiança implícita, Zero Trust torna a rede mais resiliente contra ameaças avançadas e ataques cibernéticos.

Princípios do Zero Trust

O modelo Zero Trust é baseado em três princípios fundamentais: não confiar em nenhuma entidade por padrão, impor acesso de privilégio mínimo e implementar monitoramento de segurança constante. Esses princípios garantem que a confiança seja conquistada e verificada em cada interação na rede.

Necessidade do Zero Trust

Com a crescente mobilidade da força de trabalho e a evolução das infraestruturas digitais, um modelo de segurança Zero Trust se torna essencial. A confiança implícita não é mais uma opção viável em um cenário onde as ameaças cibernéticas são cada vez mais sofisticadas e onipresentes. Zero Trust oferece uma abordagem proativa e resiliente para proteger os ativos mais valiosos de uma organização: seus dados e sistemas de informação.

Alguns exemplos práticos de aplicação do modelo Zero Trust em ambientes de TI:

1. Autenticação multifatorial (MFA): Uma empresa implementa MFA em todos os seus sistemas e aplicativos. Isso significa que, mesmo que um funcionário tenha suas credenciais de login comprometidas, um invasor ainda precisaria passar por uma segunda forma de autenticação, como um código enviado para o celular do usuário, para acessar os recursos. Um dos principais problemas que contribuem para as violações de segurança é a implementação de políticas de senhas inadequadas. Senhas fracas ou facilmente comprometidas representam uma porta de entrada fácil para invasores. No entanto, mesmo senhas fortes podem ser insuficientes em proteger dados sensíveis se não houver uma verificação adicional de identidade.

2. Segmentação de rede: Uma organização divide sua rede em segmentos menores e isolados, com base nas funções e nas necessidades de acesso dos usuários. Por exemplo, um segmento pode ser dedicado apenas a dados confidenciais e só é acessível por funcionários autorizados e dispositivos específicos.

3. Política de acesso baseada em contexto: Os administradores de TI configuram políticas de acesso que levam em consideração o contexto da conexão. Por exemplo, um usuário que normalmente acessa recursos da empresa de dentro do escritório pode enfrentar verificações adicionais se tentar acessar os mesmos recursos de um local desconhecido ou de um dispositivo não registrado.

4. Monitoramento contínuo: Uma empresa implementa ferramentas de monitoramento de segurança que analisam constantemente o tráfego de rede, os padrões de comportamento do usuário e as atividades suspeitas. Isso permite a detecção precoce de ameaças e ações de resposta imediata. Mesmo após a autenticação inicial, é essencial acompanhar o comportamento do usuário e o tráfego de rede em tempo real. Isso permite a detecção precoce de anomalias e a resposta imediata a potenciais ameaças.

5. Acesso baseado em necessidade: Os administradores de TI concedem acesso apenas aos recursos necessários para cada usuário ou função específica. Por exemplo, um desenvolvedor pode ter acesso apenas aos servidores nos quais está trabalhando, em vez de ter acesso amplo a toda a rede.

6. Criptografia de dados: Todos os dados em trânsito são criptografados para protegê-los contra interceptação por terceiros não autorizados. Isso é especialmente importante ao acessar dados sensíveis de fora da rede corporativa, como em conexões de internet pública.

Esses exemplos demonstram como o Zero Trust pode ser implementado de forma prática para fortalecer a segurança cibernética e proteger os dados e os sistemas de uma organização contra ameaças internas e externas. Ao adotar uma abordagem de desconfiança por padrão, as organizações podem reduzir significativamente o risco de violações de segurança e garantir a integridade de seus ativos digitais.

Imagem: https://www.crowdstrike.com/cybersecurity-101/zero-trust-security/

A necessidade urgente de adoção do modelo Zero Trust

Historicamente, as organizações confiavam em um perímetro de rede rígido, onde tudo dentro era considerado seguro e tudo fora era considerado uma ameaça. No entanto, com a evolução do trabalho remoto, nuvem e dispositivos conectados, esse modelo mostrou-se inadequado. Zero Trust desafia a ideia de um perímetro de rede, assumindo que nenhum usuário ou dispositivo pode ser confiável automaticamente, mesmo se estiver dentro da rede corporativa.

Nos últimos anos, testemunhamos um aumento alarmante nos casos de invasões cibernéticas, ransomwares e violações de dados em organizações de todos os tamanhos e setores. Esses incidentes são muitas vezes o resultado de políticas de segurança inadequadas, senhas fracas e acessos não controlados a sistemas críticos. Diante dessa realidade preocupante, é hora de repensarmos radicalmente nossa abordagem de segurança cibernética. A adoção do modelo Zero Trust emerge como uma solução crucial e urgente para fortalecer a proteção de dados e sistemas de informação.

Um dos principais problemas que contribuem para as violações de segurança é a implementação de políticas de senhas inadequadas. Senhas fracas ou facilmente comprometidas representam uma porta de entrada fácil para invasores. No entanto, mesmo senhas fortes podem ser insuficientes em proteger dados sensíveis se não houver uma verificação adicional de identidade.

Além disso, muitas organizações enfrentam desafios significativos em relação ao controle de acessos críticos. A falta de visibilidade e controle sobre quem pode acessar quais recursos pode resultar em violações graves de segurança. Com o Zero Trust, a segmentação de rede é uma prática fundamental. Dividir a rede em segmentos menores e controlados, com base nas funções e necessidades de acesso dos usuários, limita o movimento lateral de invasores e reduz a superfície de ataque.

Em resumo, a adoção do modelo Zero Trust é essencial para fortalecer a segurança cibernética em um ambiente cada vez mais complexo e perigoso. Ao abandonar a confiança implícita e adotar uma abordagem de desconfiança por padrão, as organizações podem mitigar significativamente o risco de violações de segurança e proteger seus dados e sistemas de informação contra ameaças internas e externas. Em um mundo onde a segurança cibernética é uma prioridade absoluta, o Zero Trust é mais do que uma opção; é uma necessidade urgente.

Fontes:

https://www.akamai.com/pt/glossary/what-is-zero-trust

https://www.arubanetworks.com/br/faq/o-que-e-zero-trust/

https://www.crowdstrike.com/cybersecurity-101/zero-trust-security/