Os invasores de ransomware da Vice Society adotam métodos de criptografia robustos

Os atores do ransomware Vice Society mudaram para mais uma carga de ransomware personalizada em seus ataques recentes direcionados a uma variedade de setores.

“Esta variante do ransomware, apelidada de ‘PolyVice’, implementa um esquema de criptografia robusto, usando os algoritmos NTRUEncrypt e ChaCha20-Poly1305”, informou Antonio Cocomazzi, pesquisador do SentinelOne, em uma análise.

“Esta variante do ransomware, apelidada de ‘PolyVice’, implementa um esquema de criptografia robusto, usando os algoritmos NTRUEncrypt e ChaCha20-Poly1305”, informou Antonio Cocomazzi, pesquisador do SentinelOne, em uma análise.

A Vice Society, que é rastreada pela Microsoft sob o apelido DEV-0832, é um grupo de hackers de invasão, exfiltração e extorsão que apareceu pela primeira vez no cenário de ameaças em maio de 2021.

Ao contrário de outras gangues de ransomware, o ator do crime cibernético não usa malware de criptografia de arquivos desenvolvido internamente. Em vez disso, é conhecido por implantar armários de terceiros, como Hello Kitty, Zeppelin e RedAlert ransomware em seus ataques.

De acordo com o SentinelOne, as indicações são de que o agente da ameaça por trás do ransomware de marca personalizada também está vendendo cargas semelhantes para outras equipes de hackers com base nas extensas semelhanças da PolyVice com as variedades de ransomware Chily e SunnyDay.

“O ecossistema ransomware está em constante evolução, com a tendência de hiperespecialização e terceirização crescendo continuamente”, informou Cocomazzi, acrescentando que “apresenta uma ameaça significativa para as organizações, pois permite a proliferação de ataques sofisticados de ransomware”.

Isso implica um “Locker-as-a-Service” oferecido por um agente de ameaça desconhecido na forma de um construtor que permite que seus compradores personalizem suas cargas úteis, incluindo a extensão do arquivo criptografado, nome do arquivo da nota de resgate, conteúdo da nota de resgate e o texto do papel de parede, entre outros.

É provável que a mudança do Zeppelin tenha sido estimulada pela descoberta de pontos fracos em seu algoritmo de criptografia que permitiram que pesquisadores da empresa de segurança cibernética Unit221B criassem um descriptografador em fevereiro de 2020.

Além de implementar um esquema de criptografia híbrida que combina criptografia assimétrica e simétrica para criptografar arquivos com segurança, a PolyVice também faz uso de criptografia parcial e multithreading para acelerar o processo.

Vale ressaltar que o recém-descoberto ransomware Royal emprega táticas semelhantes em uma tentativa de escapar das defesas anti-malware, divulgou a Cybereason na semana passada.

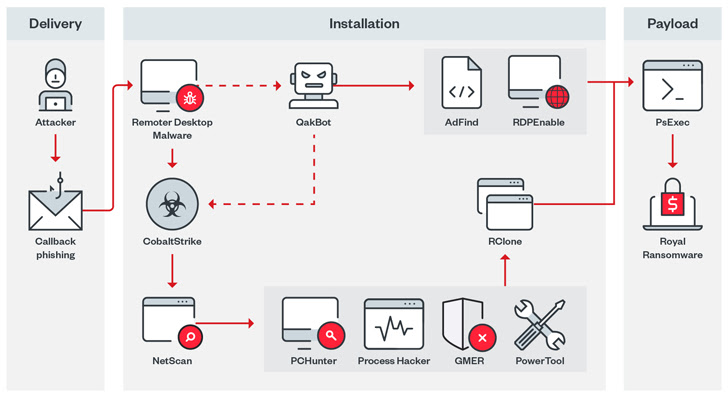

A Royal, que tem suas raízes na extinta operação de ransomware Conti, também foi observada por utilizar phishing de retorno de chamada (ou entrega de ataque por telefone) para induzir as vítimas a instalar software de desktop remoto para acesso inicial.

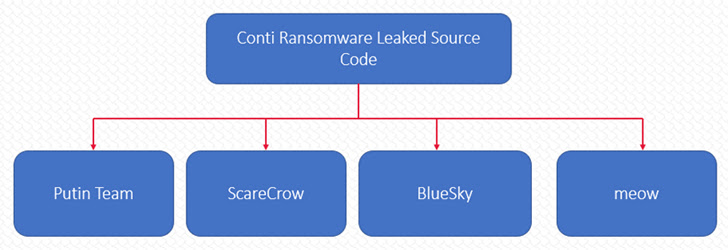

O código-fonte vazado do Conti alimenta variantes emergentes de ransomware.

Enquanto isso, o vazamento do código-fonte do Conti no início deste ano gerou uma série de novas variedades de ransomware, como Putin Team, ScareCrow, BlueSky e Meow, divulgou Cyble, destacando como esses vazamentos estão facilitando o lançamento de diferentes agentes de ameaças e ramificações com investimento mínimo.

“O ecossistema ransomware está em constante evolução, com a tendência de hiperespecialização e terceirização crescendo continuamente”, informou Cocomazzi, acrescentando que “apresenta uma ameaça significativa para as organizações, pois permite a proliferação de ataques sofisticados de ransomware”.

Este artigo é uma tradução de: https://thehackernews.com/2022/12/vice-society-ransomware-attackers-adopt.html (Autor: Ravie Lakshmanan)