PCspooF: Nova vulnerabilidade afeta a tecnologia de rede usada por espaçonaves e aeronaves

Um novo método de ataque foi divulgado contra uma peça crucial de tecnologia chamada ethernet disparada por tempo ( TTE ) que é usada em infraestrutura crítica de segurança, potencialmente causando a falha de sistemas que alimentam espaçonaves e aeronaves.

Apelidada de PCspooF por um grupo de acadêmicos e pesquisadores da Universidade de Michigan , da Universidade da Pensilvânia e do NASA Johnson Space Center, a técnica é projetada para quebrar as garantias de segurança do TTE e induzir os dispositivos TTE a perder a sincronização por até um segundo, um comportamento que pode até levar a manobras descontroladas em missões espaciais e ameaçar a segurança da tripulação.

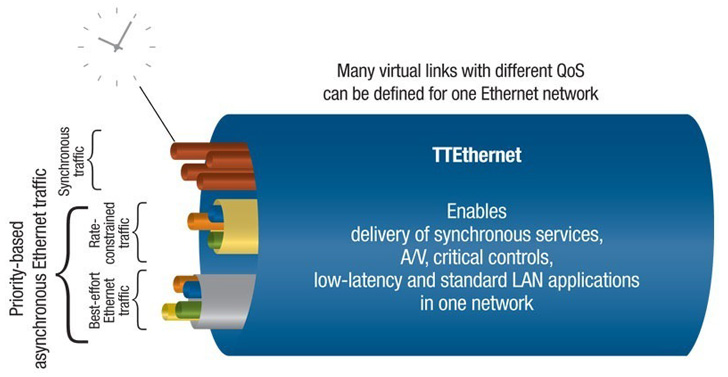

O TTE é uma das tecnologias de rede que faz parte do que é chamado de rede de criticidade mista, na qual o tráfego com diferentes requisitos de tempo e tolerância a falhas coexiste na mesma rede física. Isso significa que tanto os dispositivos críticos, que digamos, permitem o controle do veículo, quanto os dispositivos não críticos, usados para monitoramento e coleta de dados, compartilham a mesma rede.

Uma vantagem óbvia dessa abordagem é o fato de que há menos requisitos de peso e energia, bem como menores custos de desenvolvimento e tempo resultantes da dependência de apenas uma tecnologia. Mas isso também vem com suas próprias desvantagens.

“Essa abordagem de criticidade mista coloca muito mais pressão no design da rede para fornecer isolamento”, informou Andrew Loveless, principal autor do estudo, ao The Hacker News. “Agora que itens críticos e não críticos podem se conectar ao mesmo switch, o protocolo de rede e o hardware precisam fazer um trabalho extra para garantir que o tráfego crítico seja sempre garantido com sucesso e no prazo.”

|

| Crédito: Agência Espacial Europeia |

Além disso, enquanto os dispositivos críticos na rede são submetidos a uma verificação completa, as contrapartes não críticas não são apenas dispositivos comerciais prontos para uso (COTS), mas também carecem do mesmo processo rigoroso, levando a possíveis caminhos para o fornecimento da cadeia de compromissos que podem ser armados para ativar o ataque, integrando um componente de terceiros suspeitos no sistema.

É aqui que uma rede de criticidade mista ajuda a garantir que, mesmo que o dispositivo COTS seja malicioso, ele não interfira no tráfego crítico.

“No PCspooF, descobrimos uma maneira de um dispositivo malicioso não crítico quebrar essa garantia de isolamento em uma rede TTE”, informou Baris Kasikci, professor assistente do departamento de engenharia elétrica e ciência da computação da Universidade de Michigan, à publicação.

Isso, por sua vez, é obtido usando o dispositivo nefasto para injetar interferência eletromagnética (EMI) em um switch TTE por meio de um cabo Ethernet, enganando efetivamente o switch para enviar mensagens de sincronização de aparência autêntica (ou seja, quadros de controle de protocolo ou PCFs) e obter aceitos por outros dispositivos TTE.

Esse circuito de geração de “ruído elétrico” pode ocupar apenas 2,5 cm × 2,5 cm em uma placa de circuito impresso de camada única, exigindo apenas energia mínima e que pode ser ocultado em um dispositivo de melhor esforço e integrado a um sistema TTE sem levantando qualquer bandeira vermelha.

Como mitigações, o estudo recomenda o uso de optoacopladores ou estabilizadores para bloquear a interferência eletromagnética, verificando os endereços MAC de origem para garantir que sejam autênticos, ocultando os principais campos PCF, usando um protocolo de autenticação de camada de link como IEEE 802.1AE, aumentando o número de sincronização mestres e desabilitando transições de estado perigosas.

As descobertas mostram que o uso de hardware comum em um sistema projetado para fornecer garantias de isolamento estritas às vezes pode derrotar essas mesmas proteções, apontaram os pesquisadores, acrescentando que os sistemas de software de criticidade mista devem ser examinados meticulosamente de maneira semelhante para garantir que os mecanismos de isolamento sejam infalível.

“Os protocolos TTE são muito maduros e bem avaliados, e muitas das partes mais importantes são formalmente comprovadas”, informou Kasikci.

“De certa forma, é isso que torna nosso ataque interessante, fomos capazes de descobrir como violar algumas garantias do protocolo, apesar de sua maturidade. Mas, para fazer isso, tivemos que pensar fora da caixa e descobrir como fazer o hardware se comporta de uma forma que o protocolo não espera.”

Este artigo é uma tradução de: https://thehackernews.com/2022/11/pcspoof-new-vulnerability-affects.html (Autor: )