Novo malware furtivo Shikitega direcionado a sistemas Linux e dispositivos IoT

Um novo malware furtivo do Linux chamado Shikitega foi descoberto adotando uma cadeia de infecção em vários estágios para comprometer terminais e dispositivos IoT e depositar cargas adicionais.

“Um invasor pode obter controle total do sistema, além do minerador de criptomoedas que será executado e definido para persistir”, informou a AT&T Alien Labs em um novo relatório publicado na terça-feira.

As descobertas se somam a uma lista crescente de malware Linux que foi encontrado nos últimos meses, incluindo BPFDoor , Symbiote , Syslogk , OrBit e Lightning Framework .

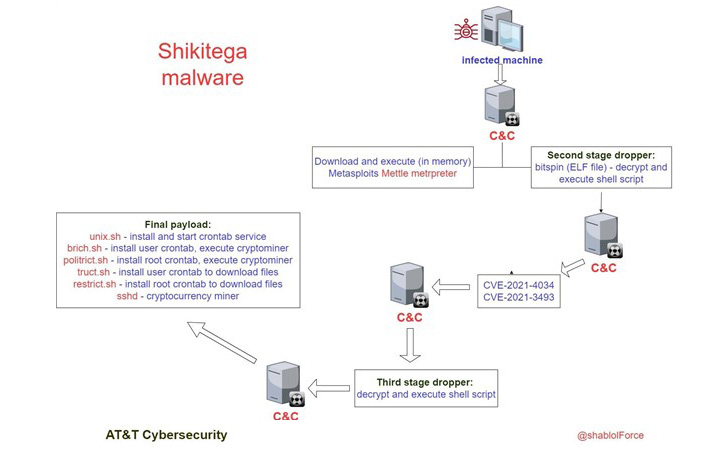

Uma vez implantado em um host de destino, a cadeia de ataque baixa e executa o medidor ” Mettle ” do Metasploit para maximizar o controle, explorar vulnerabilidades para elevar seus privilégios, adicionar persistência no host via crontab e finalmente lança um minerador de criptomoedas em dispositivos infectados.

O método exato pelo qual o comprometimento inicial é alcançado ainda é desconhecido, mas o que torna o Shikitega evasivo é sua capacidade de baixar cargas úteis do próximo estágio de um servidor de comando e controle (C2) e executá-las diretamente na memória.

O escalonamento de privilégios é obtido por meio da exploração de CVE-2021-4034 (também conhecido como PwnKit) e CVE-2021-3493 , permitindo que o adversário abuse das permissões elevadas para buscar e executar os scripts de shell do estágio final com privilégios de root para estabelecer persistência e implantar o Minerador de criptomoedas Monero.

Em mais uma tentativa de voar sob o radar, os operadores de malware empregam um codificador polimórfico ” Shikata ga nai ” para dificultar a detecção por mecanismos antivírus e abusar de serviços de nuvem legítimos para funções C2.

Shikitega também é indicativo de uma tendência de atores mal-intencionados de expandirem seu alcance de ataque para acomodar o sistema operacional Linux que é amplamente usado em plataformas e servidores em nuvem em todo o mundo, contribuindo para um aumento nas infecções por ransomware LockBit e Cheerscrypt.

De acordo com o Relatório de meio ano de segurança cibernética da Trend Micro 2022 , “o surgimento dessas novas famílias de ransomware Linux corresponde diretamente […] a um aumento de 75% nos ataques de ransomware direcionados a sistemas Linux no primeiro semestre de 2022 em comparação com o primeiro semestre de 2021. “

“Os agentes de ameaças continuam procurando maneiras de distribuir malware de novas maneiras para permanecer sob o radar e evitar a detecção”, declarou Ofer Caspi, pesquisador da AT&T Alien Labs.

“O malware Shiketega é entregue de maneira sofisticada, usa um codificador polimórfico e entrega gradualmente sua carga útil, onde cada etapa revela apenas parte da carga útil total.”

Este artigo é uma tradução de: https://thehackernews.com/2022/09/new-stealthy-shikitega-malware.html (Autor: )