Symbiote: um malware Linux furtivo visando o setor financeiro da América Latina

Pesquisadores de segurança cibernética desvendaram o que chamam de malware Linux “quase impossível de detectar” que pode ser armado para sistemas infectados por backdoor.

Apelidado de Symbiote pelas empresas de inteligência de ameaças BlackBerry e Intezer, o malware furtivo é assim chamado por sua capacidade de se esconder dentro de processos em execução e tráfego de rede e drenar os recursos da vítima como um parasita .

Acredita-se que os operadores por trás do Symbiote tenham iniciado o desenvolvimento do malware em novembro de 2021, com o agente da ameaça usando-o predominantemente para atingir o setor financeiro na América Latina, incluindo bancos como Banco do Brasil e Caixa.

“O principal objetivo do Symbiote é capturar credenciais e facilitar o acesso de backdoor à máquina da vítima”, informaram os pesquisadores Joakim Kennedy e Ismael Valenzuela em um relatório compartilhado com o The Hacker News. “O que torna o Symbiote diferente de outros malwares Linux é que ele infecta processos em execução em vez de usar um arquivo executável autônomo para causar danos.”

Ele consegue isso aproveitando um recurso nativo do Linux chamado LD_PRELOAD, um método anteriormente empregado por malware como Pro-Ocean e Facefish para ser carregado pelo vinculador dinâmico em todos os processos em execução e infectar o host.

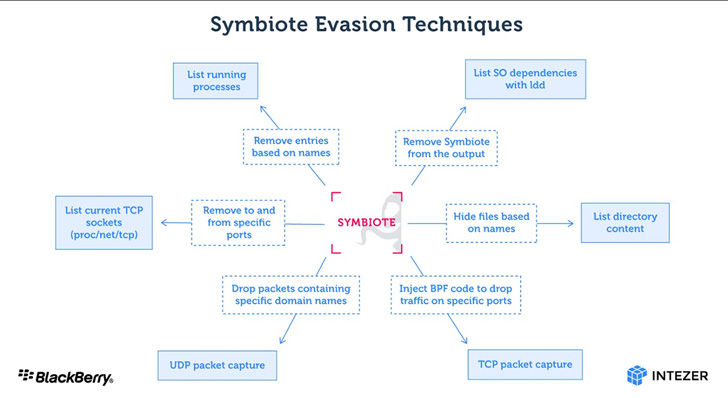

Além de ocultar sua presença no sistema de arquivos, o Symbiote também é capaz de ocultar seu tráfego de rede usando o recurso estendido Berkeley Packet Filter (eBPF). Isso é feito injetando-se no processo de um software de inspeção e usando o BPF para filtrar resultados que revelariam sua atividade.

Ao sequestrar todos os processos em execução, o Symbiote permite que a funcionalidade do rootkit oculte ainda mais as evidências de sua existência e fornece um backdoor para o agente da ameaça fazer login na máquina e executar comandos privilegiados. Também foi observado o armazenamento de credenciais capturadas criptografadas em arquivos disfarçados de arquivos de cabeçalho C.

Esta não é a primeira vez que um malware com recursos semelhantes é detectado em estado selvagem. Em fevereiro de 2014, a ESET revelou um backdoor Linux chamado Ebury, construído para roubar credenciais OpenSSH e manter o acesso a um servidor comprometido.

Além disso, a divulgação chega quase um mês depois que surgiram detalhes sobre um implante passivo evasivo baseado em Linux chamado BPFDoor que carrega um sniffer Berkeley Packet Filter (BPF) para monitorar o tráfego de rede e iniciar um shell de ligação enquanto ignora as proteções de firewall.

“Como o malware opera como um rootkit de nível de usuário, detectar uma infecção pode ser difícil”, concluíram os pesquisadores. “A telemetria de rede pode ser usada para detectar solicitações anômalas de DNS e ferramentas de segurança, como AVs e EDRs, devem ser vinculadas estaticamente para garantir que não sejam ‘infectadas’ por rootkits de usuário.”

Este artigo é uma tradução de: https://thehackernews.com/2022/06/symbiote-stealthy-linux-malware.html (Autor: )