Hackers usam cada vez mais estruturas de automação de navegador para atividades maliciosas

Os pesquisadores de segurança cibernética estão chamando a atenção para uma estrutura de automação de navegador gratuita que está sendo cada vez mais usada por agentes de ameaças como parte de suas campanhas de ataque.

“A estrutura contém vários recursos que avaliamos que podem ser utilizados na ativação de atividades maliciosas”, informaram os pesquisadores do Team Cymru em um novo relatório publicado na quarta-feira.

“A barra de entrada técnica para a estrutura é propositalmente mantida baixa, o que serviu para criar uma comunidade ativa de desenvolvedores e colaboradores de conteúdo, com atores da economia subterrânea anunciando seu tempo para a criação de ferramentas sob medida”.

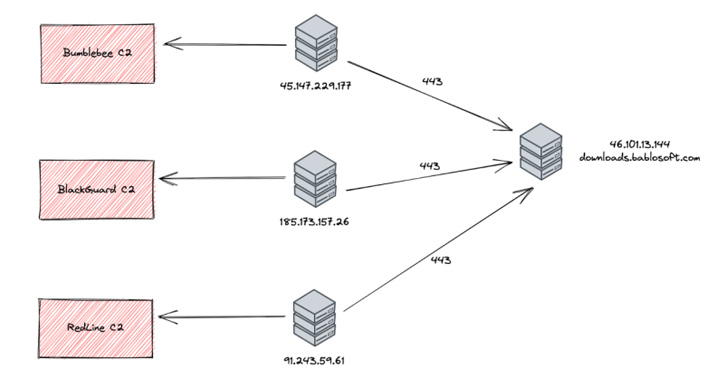

A empresa de segurança cibernética dos EUA disse que observou endereços IP de comando e controle (C2) associados a malwares como Bumblebee , BlackGuard e RedLine Stealer estabelecendo conexões com o subdomínio de downloads da Bablosoft (“downloads.bablosoft[.]com”), o fabricante do Browser Automation Studio (BAS).

A Bablosoft foi documentada anteriormente pela empresa de segurança em nuvem e entrega de aplicativos F5 em fevereiro de 2021, apontando para a capacidade da estrutura de automatizar tarefas no navegador Chrome do Google de maneira semelhante a ferramentas de desenvolvedor legítimas como Puppeteer e Selenium.

A telemetria de ameaças para o endereço IP do subdomínio 46.101.13[.]144 mostra que a grande maioria da atividade é originária de locais na Rússia e na Ucrânia, com inteligência de código aberto indicando que o proprietário da Bablosoft está supostamente baseado na capital ucraniana de Kyiv .

Suspeita-se que os operadores das campanhas de malware se conectaram ao subdomínio Bablosoft para fins de download de ferramentas adicionais para uso como parte das atividades pós-exploração.

Também foram identificados vários hosts associados ao malware de cryptojacking, como XMRig e Tofsee, se comunicando com um segundo subdomínio chamado “fingerprints.bablosoft[.]com” para usar um serviço que ajuda o malware de mineração a ocultar seu comportamento.

“Com base no número de atores que já utilizam as ferramentas oferecidas no site da Bablosoft, só podemos esperar que o BAS se torne um elemento mais comum do kit de ferramentas do ator de ameaças”, informaram os pesquisadores.

Este artigo é uma tradução de: https://thehackernews.com/2022/05/hackers-increasingly-using-browser.html (Autor: )