Autenticação baseada em SIM visa transformar a segurança de vinculação de dispositivos para acabar com o phishing

Vamos encarar, todos nós usamos e-mail e todos nós usamos senhas. As senhas criam vulnerabilidades inerentes ao sistema. A taxa de sucesso dos ataques de phishing está subindo rapidamente e as oportunidades para o ataque se multiplicaram muito à medida que as vidas se moviam online. Basta uma senha para ser comprometida para que todos os outros usuários se tornem vítimas de uma violação de dados.

Para oferecer segurança adicional, portanto as identidades digitais contam com emplastros de verificação. A MFA (autenticação multifator) geralmente recorre a fatores de conhecimento, como redefinições de senha e códigos OTP, mas ainda são vulneráveis. Contanto que as credenciais possam ser compartilhadas ou interceptadas, elas podem ser usadas indevidamente.

O que é necessário é uma mudança de paradigma, de credenciais baseadas em conhecimento para uma forte segurança do fator de posse que não pode ser comprometida, juntamente com outras verificações de segurança, como a biometria.

Uma nova API de fator de posse agora visa fazer exatamente isso, substituindo credenciais baseadas em conhecimento, usando o cartão SIM para vinculação de dispositivo de fator de posse e autenticação de usuário, reduzindo assim a possibilidade de phishing.

Phishing, um problema humano

Phishing e outros tipos de engenharia social dependem do fator humano para ser o elo mais fraco em uma violação. Eles fazem uso do acesso conveniente e baseado em credenciais oferecido ao usuário médio de uma plataforma, enganando esses usuários médios para que compartilhem credenciais. E funciona, 83% das organizações pesquisadas disseram que sofreram um ataque de phishing baseado em e-mail bem-sucedido em 2021.

Até os códigos 2FA agora são alvos

É do conhecimento geral que as senhas podem ser compartilhadas e portanto facilmente passíveis de phishing. Mas um fato menos conhecido é que muitas formas de 2FA, como o código OTP ou PIN adicionados em um esforço para reforçar as fraquezas conhecidas nas senhas também são passíveis de phishing.

Pior ainda, os criminosos agora estão mirando especificamente nesses métodos, pesquisadores descobriram recentemente que mais de 1.200 kits de phishing projetados para roubar códigos 2FA estão em operação.

A resposta ao gerenciamento de identidade e acesso, portanto é não aplicar mais patches que matam a experiência do usuário, pois eles não mantêm os invasores realmente afastados. Em vez disso, a MFA precisa de um fator de posse mais forte e simples, sem nada para digitar, ou seja, nada para phishing.

Os fatores de posse de MFA projetados especificamente incluem dongles ou tokens de segurança. Mas eles são caros e não são algo que o usuário médio comprará. Uma segurança mais forte para todos só pode funcionar com dispositivos amplamente disponíveis, fáceis de usar, fáceis de integrar e econômicos.

Insira o cartão SIM. Está dentro do telefone celular de todos e é construído com base na segurança criptográfica ao conectar-se à autenticação de rede móvel.

Agora, pela primeira vez, uma API da tru.ID abre a autenticação de rede móvel baseada em SIM para todos os desenvolvedores de negócios e aplicativos, o que significa que você pode aproveitar a segurança do cartão SIM como um fator de posse segura para MFA.

Autenticação baseada em SIM, o novo fator de posse resistente a phishing

O cartão SIM tem muito a oferecer. Os cartões SIM usam a mesma tecnologia de microchip criptográfico altamente segura que é incorporada em todos os cartões de crédito. É difícil clonar ou adulterar, e há um cartão SIM em cada telefone celular, então cada um de seus usuários já tem esse hardware no bolso.

A combinação do número de telefone celular com a identidade do cartão SIM associado (o IMSI) é uma combinação difícil de phishing, pois é uma verificação de autenticação silenciosa.

A experiência do usuário também é superior. As redes móveis realizam rotineiramente verificações silenciosas de que o cartão SIM de um usuário corresponde ao seu número de telefone para permitir que enviem mensagens, façam chamadas e usem dados, garantindo autenticação em tempo real sem exigir login.

Até recentemente, não era possível para as empresas programar a infraestrutura de autenticação de uma rede móvel em um aplicativo tão facilmente, quanto qualquer outro código. tru.ID torna a autenticação de rede disponível para todos.

A adição do SDK tru.ID em jornadas de contas existentes que usam o número de telefone celular permite instantaneamente a segurança do fator de posse para todos os usuários. Além disso, sem entrada extra do usuário, não há vetor de ataque para agentes mal-intencionados, a autenticação baseada em SIM é invisível, portanto, não há credenciais ou códigos para roubar, interceptar ou usar indevidamente.

tru.ID não acessa o cartão SIM do usuário. Em vez disso, ele verifica o status do cartão SIM diretamente com a operadora móvel em tempo real. Ele verifica se um número de telefone não foi atribuído a outro SIM e se há alterações recentes no SIM, ajudando a evitar fraudes de troca de SIM.

Um cenário de exemplo para habilitar a verificação baseada em SIM

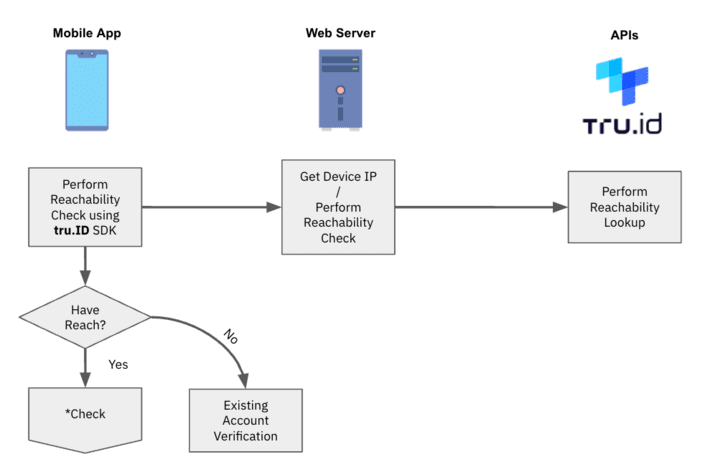

Embora existam vários processos descritos no cenário abaixo, o usuário final do sistema precisa fazer apenas uma coisa, fornecer seu número de telefone celular.

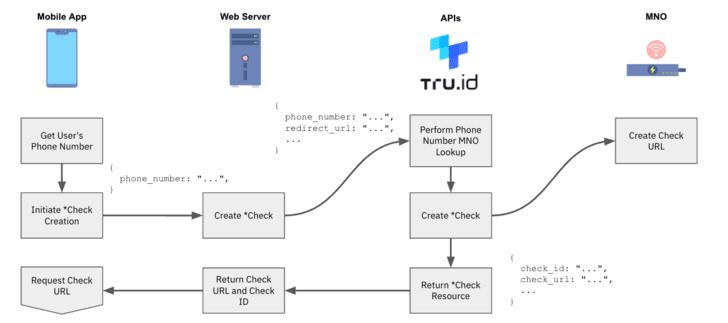

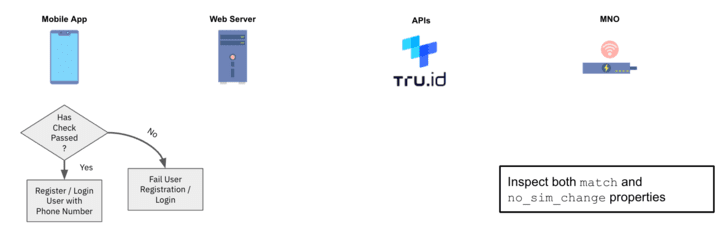

1 — Depois que o usuário fornece seu número de celular, a API tru.ID realiza uma pesquisa pelo número de telefone para determinar a qual operadora de rede móvel (MNO) ele está atribuído.

2 — tru.ID solicita do MNO um URL de verificação exclusivo para iniciar o fluxo de trabalho de autenticação móvel.

3 — tru.ID armazena a URL de verificação do MNO e retorna uma URL de verificação tru.ID ao seu servidor web para o dispositivo móvel abrir.

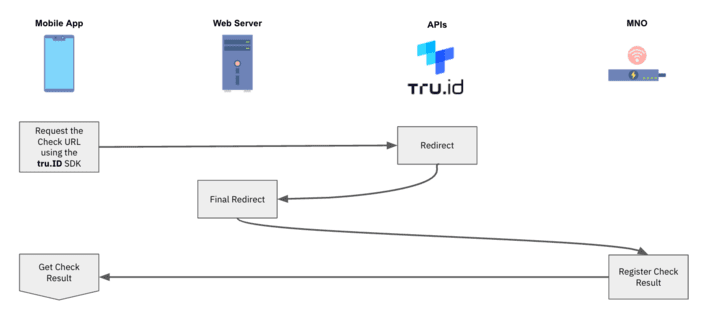

4 — O aplicativo móvel abre a URL de verificação tru.ID. É preferível usar SDKs tru.ID para isso porque força a solicitação da Web a ser feita em uma sessão de dados móveis.

5 — A MNO receberá a requisição web via redirecionamento da plataforma tru.ID.

6 — O redirecionamento final leva o dispositivo para o endpoint de URL de redirecionamento do servidor web. O corpo desta solicitação conterá um ‘código’ e o ‘check_id’, e o servidor web envia este código para tru. API do ID para concluir o processo SubscriberCheck.

7 — O MNO determina então se o número de telefone associado à sessão de dados móveis autenticada corresponde ao número de telefone associado à URL de verificação solicitada. Se isso acontecer, o número de telefone foi verificado com sucesso.

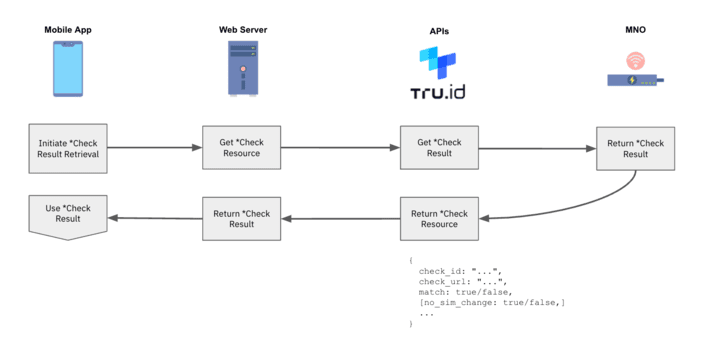

8 — tru.ID realiza uma pesquisa de cartão SIM e armazena o resultado de seu status.

9 — Após a conclusão da solicitação Check URL, e quando o status do cartão SIM for recuperado, o aplicativo móvel pode solicitar o resultado da verificação do telefone à API tru.ID.

Como começar

Com tru. Com a plataforma de desenvolvedor do ID, você pode começar a testar a autenticação baseada em SIM imediatamente, gratuitamente, e fazer sua primeira chamada de API em minutos.

Para descobrir como a autenticação de última geração pode oferecer experiências de autenticação de alta segurança e baixo atrito para seus usuários, basta reservar uma demonstração gratuita ou visitar tru.ID .

Este artigo é uma tradução de: https://thehackernews.com/2022/05/sim-based-authentication-aims-to.html (Autor: )