Hackers ganham persistência sem arquivos em servidores SQL direcionados usando um utilitário integrado

A Microsoft alertou na terça-feira que detectou recentemente uma campanha maliciosa direcionada a SQL Servers que aproveita um binário PowerShell integrado para obter persistência em sistemas comprometidos.

As invasões, que utilizam ataques de força bruta como um vetor de comprometimento inicial, se destacam pelo uso do utilitário ” sqlps.exe “, informou a gigante da tecnologia em uma série de tweets.

Os objetivos finais da campanha são desconhecidos, assim como a identidade do agente da ameaça que a encena. A Microsoft está rastreando o malware sob o nome ” SuspSQLUsage “.

O utilitário sqlps.exe, que vem por padrão com todas as versões de SQL Servers, permite que um SQL Agent, um serviço do Windows execute tarefas agendadas, bem como execute trabalhos usando o subsistema PowerShell.

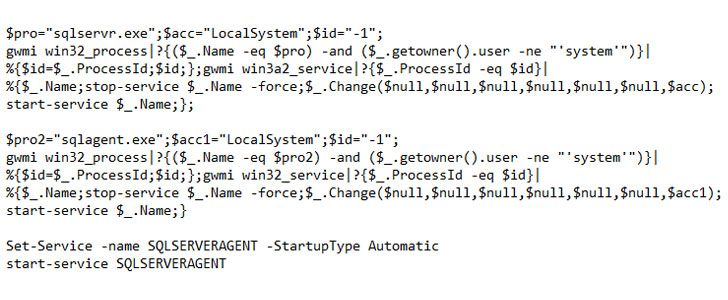

“Os invasores obtêm persistência sem arquivo gerando o utilitário sqlps.exe, um wrapper do PowerShell para executar cmdlets criados por SQL, para executar comandos de reconhecimento e alterar o modo de início do serviço SQL para LocalSystem”, observou a Microsoft.

Além disso, os invasores também foram observados usando o mesmo módulo para criar uma nova conta com a função sysadmin , possibilitando efetivamente o controle do SQL Server.

Esta não é a primeira vez que os atores de ameaças armam binários legítimos já presentes em um ambiente, uma técnica chamada living-off-the-land (LotL), para atingir seus objetivos nefastos.

Uma vantagem oferecida por esses ataques é que eles tendem a não ter arquivos, porque não deixam nenhum artefato para trás e as atividades são menos propensas a serem sinalizadas por software antivírus devido ao uso de software confiável.

A ideia é permitir que o invasor se misture com a atividade regular da rede e as tarefas administrativas normais, permanecendo oculto por longos períodos de tempo.

“O uso desse binário incomum de vida fora da terra (LOLBin) destaca a importância de obter visibilidade total do comportamento de execução de scripts para expor códigos maliciosos”, informou a Microsoft.

Este artigo é uma tradução de: https://thehackernews.com/2022/05/hackers-gain-fileless-persistence-on.html (Autor: )