Pesquisadores alertam sobre o serviço de malware “Eternity Project” sendo vendido via Telegram

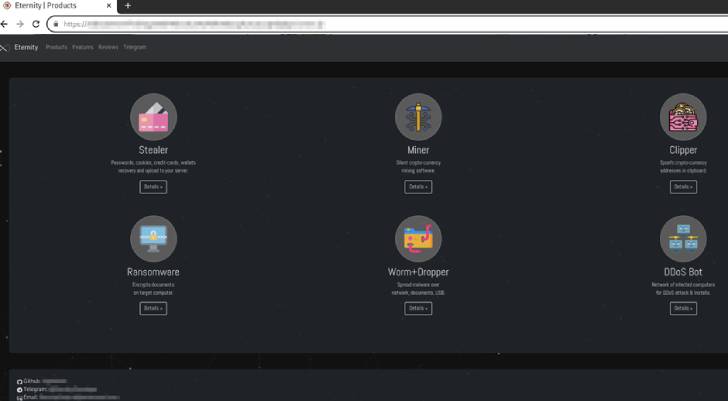

Um agente de ameaças não identificado foi vinculado a um kit de ferramentas de malware ativamente em desenvolvimento chamado “Eternity Project” que permite que cibercriminosos profissionais e ladrões amadores comprem, clippers, worms, mineradores, ransomware e um bot distribuído de negação de serviço (DDoS) .

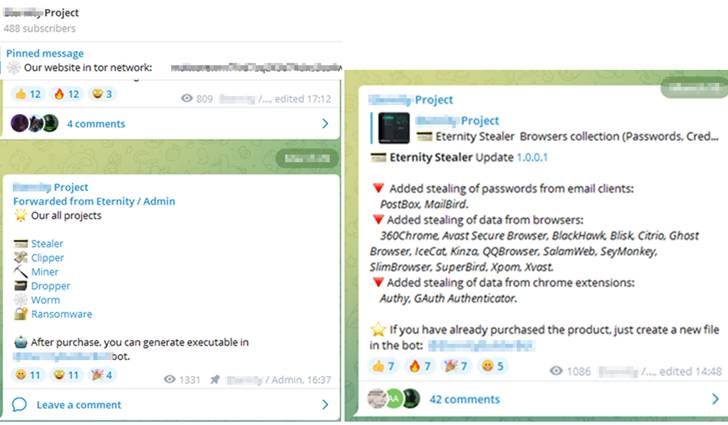

O que destaca esse malware como serviço (MaaS) é que, além de usar um canal Telegram para comunicar atualizações sobre os recursos mais recentes, ele também emprega um Telegram Bot que permite que os compradores construam o binário.

“Os agentes de ameaças fornecem uma opção no canal Telegram para personalizar os recursos binários, o que fornece uma maneira eficaz de criar binários sem dependências”, informaram pesquisadores da Cyble em um relatório publicado na semana passada.

Cada um dos módulos pode ser alugado separadamente e oferece acesso pago a uma ampla variedade de funções :

- Eternity Stealer ($ 260 para uma assinatura anual) – Siphon senhas, cookies, cartões de crédito, extensões de criptomoeda do navegador, carteiras de criptografia, clientes VPN e aplicativos de e-mail da máquina da vítima e os envia para o Telegram Bot;

- Eternity Miner (US$ 90 como assinatura anual) – Abuse dos recursos de computação de uma máquina comprometida para minerar criptomoedas;

- Eternity Clipper ($ 110) – Um programa de recorte de criptografia que rouba criptomoeda durante uma transação, substituindo o endereço da carteira original salvo na área de transferência pelo endereço da carteira do invasor.

- Eternity Ransomware ($ 490) – Um executável de ransomware de 130kb para criptografar todos os arquivos dos usuários até que um resgate seja pago;

- Eternity Worm ($ 390) – Um malware que se propaga através de drives USB, compartilhamentos de rede local, arquivos locais, bem como através de mensagens de spam transmitidas no Discord e Telegram;

- Eternity DDoS Bot (N/A) – Diz-se que o recurso está atualmente em desenvolvimento.

A Cyble apontou que há indicações de que os autores do malware podem estar redirecionando o código existente relacionado ao DynamicStealer , que está disponível no GitHub, e negociando-o sob um novo apelido para obter lucro.

Vale a pena notar que Jester Stealer, outro malware que veio à tona em fevereiro de 2022 e desde então foi usado em ataques de phishing contra a Ucrânia , também utiliza o mesmo repositório GitHub para baixar proxies TOR, indicando possíveis links entre os dois agentes de ameaças.

A empresa de segurança cibernética também informou que “observou um aumento significativo no cibercrime por meio dos canais do Telegram e fóruns de cibercrime, onde atores de ameaças vendem seus produtos sem qualquer regulamentação”.

Na semana passada, a BlackBerry expôs o funcionamento interno de um trojan de acesso remoto chamado DCRat, também conhecido como DarkCrystal RAT, que está disponível para venda a preços baratos em fóruns de hackers russos e usa um canal Telegram para compartilhar detalhes sobre atualizações de software e plugins.

Este artigo é uma tradução de: https://thehackernews.com/2022/05/researchers-warn-of-eternity-project.html (Autor: )