Especialistas detalham famílias de malware que roubam informações de Saintstealer e Prynt Stealer

Pesquisadores de segurança cibernética dissecaram o funcionamento interno de um malware que rouba informações chamado Saintstealer , projetado para desviar credenciais e informações do sistema.

“Após a execução, o ladrão extrai nome de usuário, senhas, detalhes de cartão de crédito, etc.”, informaram os pesquisadores da Cyble em uma análise na semana passada. “O ladrão também rouba dados de vários locais do sistema e os compacta em um arquivo ZIP protegido por senha.”

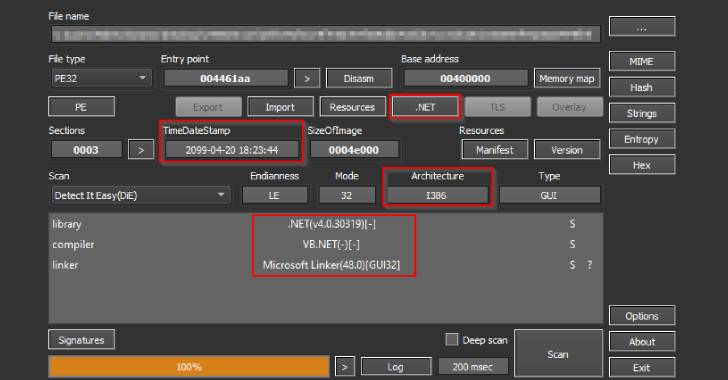

Um executável de 32 bits baseado em C# .NET com o nome “saintgang.exe”, o Saintstealer está equipado com verificações anti-análise, optando por encerrar a si mesmo se estiver sendo executado em um ambiente de área restrita ou virtual.

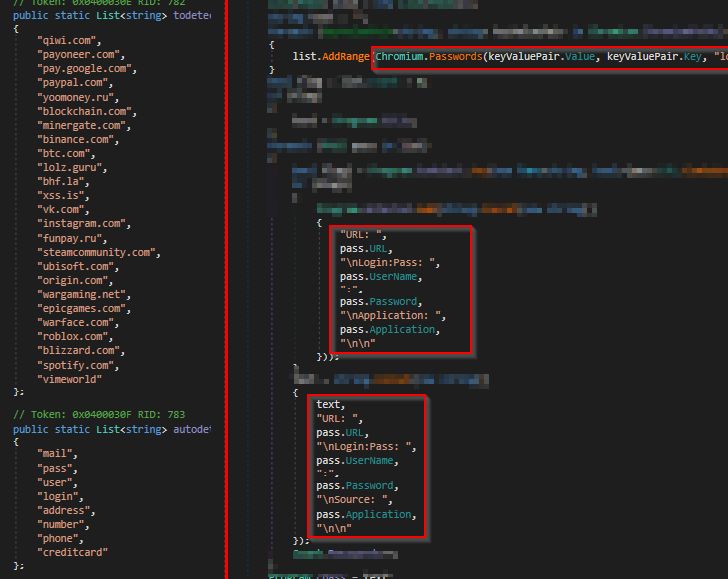

O malware pode capturar uma ampla gama de informações que vão desde capturas de tela até a coleta de senhas, cookies e dados de preenchimento automático armazenados em navegadores baseados em Chromium, como Google Chrome, Opera, Edge, Brave, Vivaldi e Yandex, entre outros.

Ele também pode roubar tokens de autenticação multifator do Discord, arquivos com extensões .txt, .doc e .docx, bem como extrair informações de aplicativos VimeWorld, Telegram e VPN como NordVPN, OpenVPN e ProtonVPN.

Além de transmitir as informações compactadas para um canal do Telegram, os metadados relacionados aos dados exfiltrados são enviados para um servidor remoto de comando e controle (C2).

Além disso, o endereço IP vinculado ao domínio C2 — 141.8.197[.]42 — está vinculado a várias famílias de ladrões, como Nixscare stealer, BloodyStealer, QuasarRAT, Predator stealer e EchelonStealer.

“Os ladrões de informações podem ser prejudiciais tanto para indivíduos quanto para grandes organizações”, informaram os pesquisadores. “Se mesmo ladrões não sofisticados como o Saintstealer obtiverem acesso à infraestrutura, isso poderá ter efeitos devastadores na infraestrutura cibernética da organização-alvo”.

A divulgação vem como um novo infostealer chamado Prynt Stealer que surgiu na natureza, e que também pode executar operações de keylogging e roubo financeiro usando um módulo clipper.

“Ele pode atingir mais de 30 navegadores baseados em Chromium, mais de 5 navegadores baseados em Firefox e uma variedade de aplicativos de VPN, FTP, mensagens e jogos”, observou Cyble no mês passado.

Vendido por US$ 100 por uma licença de um mês e US$ 900 por uma assinatura vitalícia, o malware se junta a uma longa lista de outros ladrões anunciados recentemente, incluindo Jester , BlackGuard , Mars Stealer , META , FFDroider e Lightning Stealer .

Este artigo é uma tradução de: https://thehackernews.com/2022/05/experts-detail-saintstealer-and-prynt.html (Autor: )