Este novo malware sem arquivo oculta o Shellcode nos logs de eventos do Windows

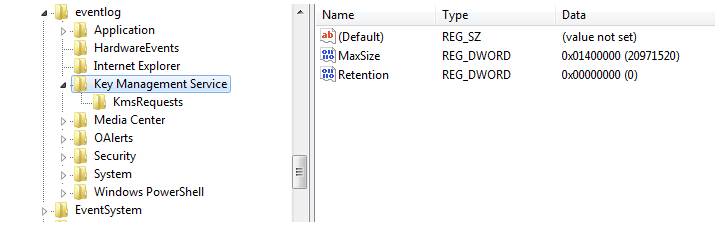

Uma nova campanha maliciosa foi vista aproveitando os logs de eventos do Windows para armazenar pedaços de shellcode pela primeira vez.

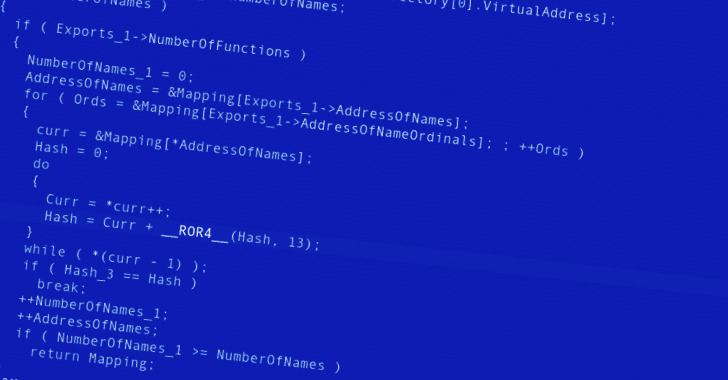

“Ele permite que o trojan de último estágio ‘sem arquivo’ seja oculto à vista de todos no sistema de arquivos”, informou o pesquisador da Kaspersky, Denis Legezo , em um artigo técnico publicado esta semana.

Acredita-se que o processo de infecção furtivo, não atribuído a um ator conhecido, tenha começado em setembro de 2021, quando os alvos pretendidos foram atraídos para baixar arquivos .RAR compactados contendo Cobalt Strike e Silent Break .

Os módulos de software de simulação de adversários são usados como uma barra de lançamento para injetar código em processos do sistema Windows ou aplicativos confiáveis.

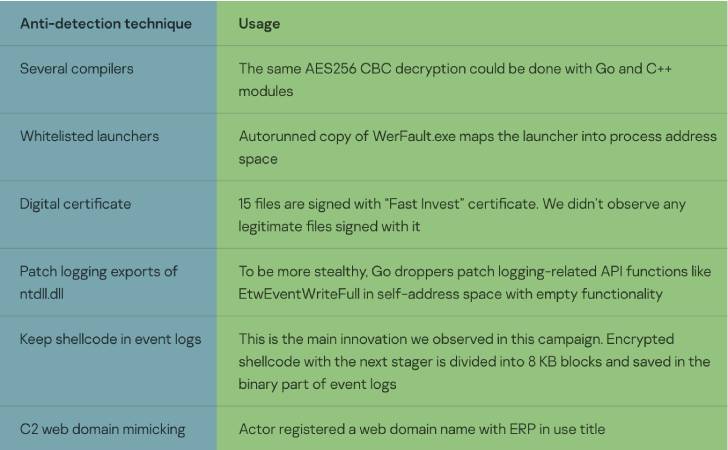

Também é notável o uso de invólucros antidetecção como parte do conjunto de ferramentas, sugerindo uma tentativa por parte dos operadores de voar sob o radar.

A carga final é um conjunto de trojans que empregam dois mecanismos de comunicação diferentes, HTTP com criptografia RC4 e não criptografado com pipes nomeados que permitem executar comandos arbitrários, baixar arquivos de uma URL, escalar privilégios e fazer capturas de tela.

Outro indicador das táticas de evasão do agente da ameaça é o uso de informações coletadas do reconhecimento inicial para desenvolver estágios sucessivos da cadeia de ataque, incluindo o uso de um servidor remoto que imita o software legítimo usado pela vítima.

“O ator por trás desta campanha é bastante capaz”, informou Legezo. “O código é bastante único, sem semelhanças com malware conhecido.”

A divulgação ocorre quando os pesquisadores do Sysdig demonstraram uma maneira de comprometer contêineres, somente leitura com malware, sem arquivo que é executado na memória, aproveitando uma falha crítica nos servidores Redis.

Este artigo é uma tradução de: https://thehackernews.com/2022/05/this-new-fileless-malware-hides.html (Autor: )