Tudo o que você precisa saber para criar um Relatório de Avaliação de Vulnerabilidade

Foi solicitado um Relatório de Avaliação de Vulnerabilidade para sua organização e, para alguns de vocês que estão lendo este artigo, seu primeiro pensamento provavelmente será “O que é isso?”

Não se preocupe, este artigo responderá exatamente a essa pergunta, bem como por que você precisa de um Relatório de Avaliação de Vulnerabilidade e onde pode obtê-lo.

Como é provável que o pedido desse relatório tenha vindo de uma fonte importante como o Conselho, um sócio, um cliente ou um auditor, não há tempo a perder, então vamos entrar no assunto direto.

O que é um Relatório de Avaliação de Vulnerabilidade e por que você precisa de um ?

Um Relatório de Avaliação de Vulnerabilidade é simplesmente um documento que ilustra como você está gerenciando as vulnerabilidades de sua organização. É importante porque, com dezenas de milhares de novas falhas de tecnologia sendo descobertas todos os anos, você precisa provar que sua organização faz o possível para evitar ataques se quiser ter a confiança de parceiros e clientes.

Uma prática de segurança recomendada por governos em todo o mundo, uma avaliação de vulnerabilidade é um processo de revisão automatizado que fornece informações sobre seu estado de segurança atual. O relatório de avaliação de vulnerabilidade é o resultado desta revisão. Usado como um roteiro para um melhor estado de preparação de segurança, ele apresenta os riscos exclusivos que sua organização enfrenta devido à tecnologia que você usa e revela a melhor forma de superá-los com o mínimo de interrupção em sua estratégia e operações principais de negócios.

A ajuda que ele fornece é clara, mas por que você precisa de uma? Conforme mencionado acima, é provável que você tenha sido solicitado a fornecer um Relatório de Avaliação de Vulnerabilidade pelo Conselho, um parceiro, um cliente ou um auditor, pois cada um desses grupos precisa de garantias de que você está no topo de quaisquer pontos fracos em sua infraestrutura. Aqui está o porquê:

— Os clientes precisam confiar em você

As fraquezas em seus sistemas de TI podem afetar as operações de seus clientes. Com o aumento dos ataques à cadeia de suprimentos, uma vulnerabilidade em uma única empresa pode deixar toda a gama de organizações paralisadas, como demonstrado pelo infame hack da SolarWinds no ano passado.

Não importa quão pequeno seja o seu negócio; se seus clientes confiarem a você qualquer um de seus dados, eles podem desejar primeiro um Relatório de Avaliação de Vulnerabilidade para confirmar que suas práticas de segurança de TI são excelentes.

— O Conselho quer uma melhor compreensão do risco do negócio

A segurança cibernética é uma preocupação crescente em muitas empresas, portanto, é provável que os membros do conselho queiram controlar melhor seus riscos, antes que a falta de insights sobre vulnerabilidades se transforme em um problema comercial muito mais sério. Com os ataques de ransomware chegando regularmente às manchetes, ter um gerenciamento de vulnerabilidades adequado e apresentar um relatório “tudo claro”, pode dar às suas cabeças de negócios que precisavam de tranquilidade.

— Seus auditores estão verificando a conformidade

Muitas das estruturas regulatórias ou de conformidade relacionadas à segurança e privacidade, como SOC2, HIPAA, GDPR, ISO 27001 e PCI DSS, aconselham ou exigem verificações e relatórios regulares de conformidade, portanto, se a solicitação de um relatório de avaliação de vulnerabilidade foi feita por seu auditor, é provável que seja para fins de conformidade.

— Seu CFO está renovando seu seguro cibernético

Pode ser que sua seguradora esteja buscando um relatório de avaliação de vulnerabilidade como parte do processo de subscrição. Se você não quer correr o risco de ter seu pagamento de seguro negado ou não gostaria de ver seus prêmios subirem, então você pode se beneficiar do fornecimento desses relatórios regularmente.

Com que frequência você precisa produzir um relatório de avaliação de vulnerabilidade?

Regularmente. Pense nisso como uma verificação de vulnerabilidades para obter a máxima eficácia, você precisa realizar avaliações regulares, se não constantes, abrangentes de toda a sua pilha de tecnologia, caso contrário, você pode perder algo que pode levar seu negócio a uma parada dispendiosa.

Os cibercriminosos não param de pesquisar até encontrarem algo de que possam tirar proveito. Você precisa varrer seus sistemas continuamente e ter relatórios atualizados para refletir sua vigilância como e quando for necessário.

As soluções modernas de verificação de vulnerabilidades, como o Intruder , fornecerão uma pontuação de higiene cibernética que permite acompanhar o progresso de seus esforços de gerenciamento de vulnerabilidades ao longo do tempo, provando que seus problemas de segurança estão sendo continuamente resolvidos em tempo útil.

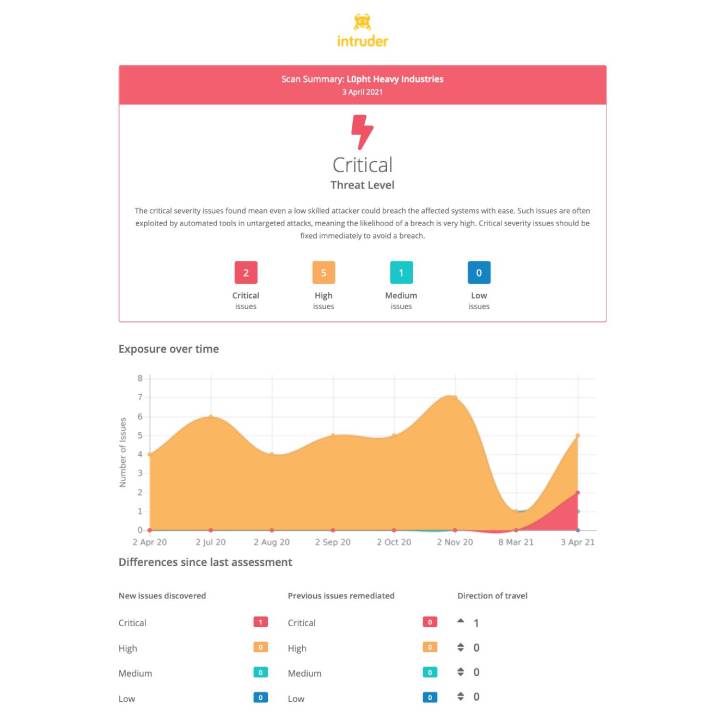

Um relatório de avaliação de vulnerabilidades da Intruder, para fornecer evidências a seus clientes ou reguladores de que um processo de verificação de vulnerabilidades está em vigor.

Um relatório de avaliação de vulnerabilidades da Intruder, para fornecer evidências a seus clientes ou reguladores de que um processo de verificação de vulnerabilidades está em vigor.

O que deve ser incluído em um relatório de avaliação de vulnerabilidade?

Infelizmente, não existe um relatório de tamanho único. Embora o conteúdo seja geralmente o número de vulnerabilidades detectadas em seus sistemas em um determinado momento, suas diferentes partes interessadas exigirão níveis variados de detalhes. Mesmo para fins de conformidade, os requisitos de relatório de avaliação de vulnerabilidade podem ser diferentes.

Como uma boa regra geral, recomendamos a construção de um Relatório Executivo contendo visualizações gráficas e pontuações compostas de higiene cibernética para o Conselho e C-Suite que os indiquem onde estão em um determinado momento. E para sua equipe de TI, o relatório precisa de mais detalhes, como aplicar as soluções corretas aos problemas existentes e evitar erros subsequentes.

Onde você pode obter um Relatório de Avaliação de Vulnerabilidade?

Garantir que seus Relatórios de Avaliação de Vulnerabilidade contenham todos os elementos e informações de que suas partes interessadas precisam pode exigir muito trabalho e experiência; o que pode distrair suas equipes de segurança de outras atividades que manterão sua organização segura. Por isso, é recomendável escolher um fornecedor externo para produzir seus relatórios.

Antes de começar a comparar fornecedores individuais, certifique-se de ter uma compreensão sólida de seu ambiente técnico e dos resultados específicos que a avaliação de vulnerabilidade deve apresentar. Isso ocorre porque as ferramentas de avaliação de vulnerabilidade não são construídas da mesma forma; eles verificam diferentes tipos de pontos fracos, portanto, você precisa escolher a solução que melhor atende às suas necessidades. Considere os recursos e verificações necessários, bem como os padrões do setor que você precisa seguir e seu orçamento.

Dois elementos-chave a serem considerados estão relacionados ao relatório, primeiro, quão flexível será o provedor de avaliação com a quantidade de detalhes apresentada (especialmente se você precisar apresentar dados para diferentes públicos); e em segundo lugar, quão claramente os resultados são comunicados. Os resultados da verificação podem ser impressionantes, mas o fornecedor certo desmistificará dados de segurança complexos para fornecer uma compreensão clara e sem jargões dos riscos que você enfrenta.

Na Intruder, os relatórios são projetados para serem bem compreendidos, mantendo todos os detalhes técnicos exigidos pelos gerentes de TI e equipes de DevOps. Seja você uma grande empresa ou uma startup incipiente, você pode gerar relatórios rápidos, criar registros de conformidade em papel, manter-se seguro e comunicar-se com funcionários e investidores em potencial. A Intruder oferece uma avaliação gratuita de seu software, que você pode ativar aqui . Obtenha relatórios de avaliação de vulnerabilidades agora.

Este artigo é uma tradução de: https://thehackernews.com/2022/04/everything-you-need-to-know-to-create.html (Autor: