Especialistas detalham 3 equipes de hackers trabalhando sob o guarda-chuva do Grupo TA410

Um agente de ameaças de ciberespionagem conhecido por atacar uma variedade de setores críticos de infraestrutura na África, Oriente Médio e EUA foi observado usando uma versão atualizada de um trojan de acesso remoto com recursos de roubo de informações.

Chamando o TA410 de um grupo abrangente composto por três equipes apelidadas de FlowingFrog, LookingFrog e JollyFrog, a empresa eslovaca de segurança cibernética ESET avaliou que “esses subgrupos operam de forma independente, mas podem compartilhar requisitos de inteligência, uma equipe de acesso que executa suas campanhas de spear-phishing e também a equipe que implanta a infraestrutura de rede.”

O TA410 que se diz compartilhar sobreposições comportamentais e de ferramentas com o APT10 (também conhecido como Stone Panda ou TA429) tem um histórico de atingir organizações sediadas nos EUA no setor de serviços públicos, bem como entidades diplomáticas no Oriente Médio e na África.

Outras vítimas identificadas do coletivo de hackers incluem uma empresa de manufatura no Japão, uma empresa de mineração na Índia e uma instituição de caridade em Israel, além de vítimas não identificadas nas verticais de educação e militares.

O TA410 foi documentado pela primeira vez pela Proofpoint em agosto de 2019, quando o agente da ameaça desencadeou campanhas de phishing contendo documentos carregados de macros para comprometer provedores de serviços públicos nos EUA com um malware modular chamado LookBack.

Quase um ano depois, o grupo voltou com um novo backdoor codinome FlowCloud, também entregue a provedores de serviços públicos dos EUA, que a Proofpoint descreveu como malware que dá aos invasores controle total sobre os sistemas infectados.

“Sua funcionalidade de acesso remoto trojan (RAT) inclui a capacidade de acessar aplicativos instalados, teclado, mouse, tela, arquivos, serviços e processos com a capacidade de exfiltrar informações por meio de comando e controle”, informou a empresa em junho de 2020.

A empresa de segurança cibernética industrial Dragos, que rastreia o grupo de atividades sob o nome TALONITE, destacou a propensão do grupo para combinar técnicas e táticas para garantir uma invasão bem-sucedida.

“O TALONITE se concentra em subverter e aproveitar a confiança com iscas de phishing com foco em temas e conceitos específicos de engenharia, malware que abusa de binários legítimos ou modifica esses binários para incluir funcionalidades adicionais e uma combinação de infraestrutura de rede própria e comprometida”, conforme Dragos em abril de 2021.

A investigação da ESET sobre o “modus operandi” e o conjunto de ferramentas da equipe de hackers lançou luz sobre uma nova versão do FlowCloud, que vem com a capacidade de gravar áudio usando o microfone de um computador, monitorar eventos da área de transferência e controlar dispositivos de câmera conectados para tirar fotos.

Especificamente, a função de gravação de áudio foi projetada para ser acionada automaticamente quando os níveis de som próximos ao computador comprometido cruzarem um limite de 65 decibéis.

O TA410 também é conhecido por aproveitar tanto o spear-phishing quanto os aplicativos vulneráveis voltados para a Internet, como Microsoft Exchange, SharePoint e SQL Servers, para obter acesso inicial.

“Isso indica para nós que suas vítimas são direcionadas especificamente, com os invasores escolhendo qual método de entrada tem a melhor chance de se infiltrar no alvo”, disse Alexandre Côté Cyr, pesquisador de malware da ESET .

Diz-se que cada equipe dentro do guarda-chuva TA410 usa diferentes conjuntos de ferramentas. Enquanto o JollyFrog depende de malware de prateleira, como QuasarRAT e Korplug (também conhecido como PlugX ), o LookingFrog usa o X4, um implante básico e o LookBack.

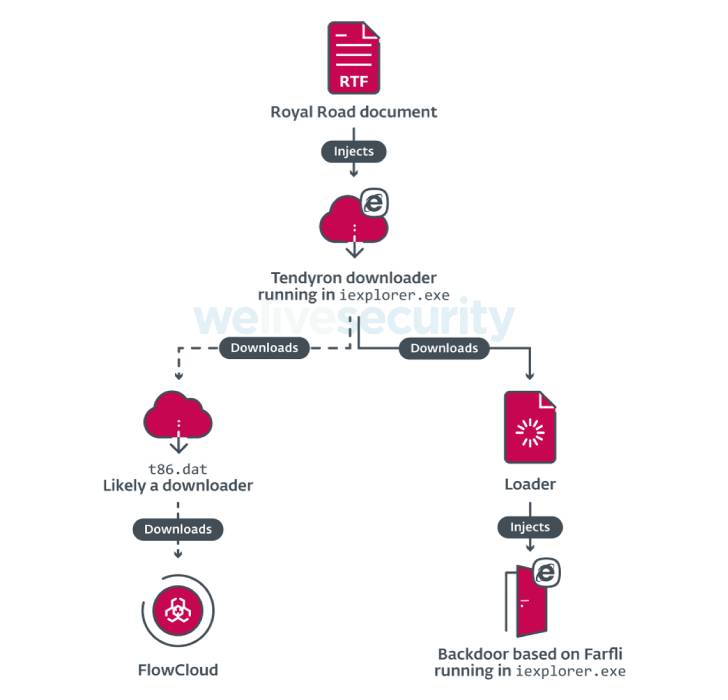

O FlowingFrog, por outro lado, emprega um downloader chamado Tendyron que é entregue por meio do armamento Royal Road RTF , usando-o para baixar o FlowCloud, bem como um segundo backdoor, baseado no Gh0stRAT (também conhecido como Farfli).

“O TA410 é um guarda-chuva de ciberespionagem visando entidades de alto perfil, como governos e universidades em todo o mundo”, disse a ESET. “Mesmo que a equipe JollyFrog use ferramentas genéricas, FlowingFrog e LookingFrog têm acesso a implantes complexos, como FlowCloud e LookBack.”

Este artigo é uma tradução de: https://thehackernews.com/2022/04/experts-detail-3-hacking-teams-working.html (Autor: