Hackers Gold Ulrick ainda em ação apesar do vazamento maciço do Ransomware Conti

O infame grupo de ransomware conhecido como Conti continuou seu ataque contra entidades, apesar de sofrer um enorme vazamento de dados no início deste ano, de acordo com uma nova pesquisa.

Conti, atribuído a um agente de ameaças baseado na Rússia conhecido como Gold Ulrick , é uma das variedades de malware mais prevalentes no cenário de ransomware, respondendo por 19% de todos os ataques durante o período de três meses entre outubro e dezembro de 2021.

Um dos grupos de ransomware mais prolíficos do ano passado, como LockBit 2.0, PYSA e Hive, Conti bloqueou as redes de hospitais, empresas e agências governamentais, enquanto recebia um pagamento de resgate em troca de compartilhar a chave de descriptografia como parte de seu esquema de intimidação e nome.

Mas depois que o cartel de criminosos cibernéticos saiu em apoio à Rússia por sua invasão da Ucrânia em fevereiro, um pesquisador de segurança ucraniano anônimo sob o nome de Twitter ContiLeaks começou a vazar o código-fonte, bem como conversas privadas entre seus membros, oferecendo uma visão sem precedentes sobre o funcionamento do grupo.

“Os bate-papos revelam um ecossistema maduro de crimes cibernéticos em vários grupos de ameaças com colaboração e suporte frequentes”, disse a Secureworks em um relatório publicado em março. Os grupos incluem Gold Blackburn (TrickBot e Diavol ), Gold Crestwood ( Emotet ), Gold Mystic (LockBit) e Gold Swathmore ( IcedID ).

De fato, o monitoramento técnico das campanhas Emotet da Intel 471 entre 25 de dezembro de 2021 e 25 de março de 2022, identificou que mais de uma dúzia de alvos de ransomware Conti foram, de fato, vítimas de ataques de malspam Emotet, destacando como as duas operações estão interligadas .

Dito isto, os vazamentos não parecem ter abafado as atividades do sindicato, com o número de vítimas de Conti postadas em março subindo para o segundo maior total mensal desde janeiro de 2021, de acordo com a empresa de segurança cibernética com sede em Atlanta.

Além disso, diz-se que o grupo adicionou 11 vítimas nos primeiros quatro dias de abril, mesmo que os operadores continuem a “evoluir seu ransomware, métodos de intrusão e abordagens” em resposta à divulgação pública de seu arsenal.

As descobertas também foram corroboradas pelo NCC Group no final do mês passado, que disse que “as operadoras da Conti continuam seus negócios como de costume, comprometendo redes, exfiltrando dados e, finalmente, implantando seu ransomware”.

Uma teia de conexões entre Conti e Karakurt

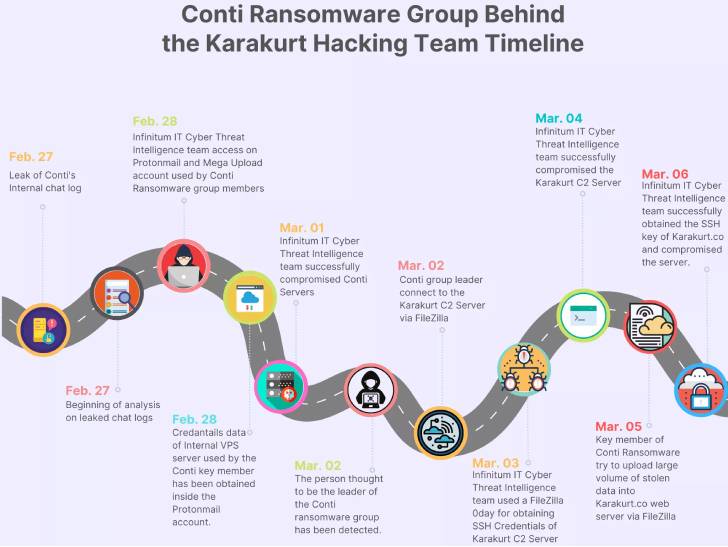

O desenvolvimento ocorre quando sobreposições financeiras e táticas foram descobertas entre Conti e o grupo de extorsão de dados Karakurt com base em informações publicadas durante a saga ContiLeaks, semanas após os operadores do TrickBot terem sido incluídos no cartel de ransomware.

Uma análise das transações de blockchain associadas a endereços de criptomoedas pertencentes a Karakurt mostrou que “carteiras Karakurt enviando quantias substanciais de criptomoeda para carteiras Conti”, de acordo com uma investigação conjunta de pesquisadores da Arctic Wolf e Chainalysis.

A hospedagem de carteira compartilhada também envolve o agora extinto ransomware Diavol da gangue TrickBot, com um “endereço de extorsão Diavol hospedado por uma carteira contendo endereços usados em ataques de ransomware Conti”, indicando que Diavol está sendo implantado pelo mesmo conjunto de atores por trás Conti e Karakurt.

Um exame forense adicional de um cliente não identificado que foi atingido por uma onda subsequente de ataques de extorsão após uma infecção por ransomware Conti revelou que o segundo grupo usou o mesmo backdoor Cobalt Strike deixado para trás por Conti, implicando uma forte associação entre atores de crimes cibernéticos aparentemente díspares.

“Se Karakurt é um trabalho paralelo elaborado por agentes da Conti e Diavol ou se esta é uma empresa sancionada pela organização geral, ainda não se sabe”, informou Arctic Wolf.

“Essa conexão talvez explique por que Karakurt está sobrevivendo e prosperando, apesar de alguns de seus concorrentes apenas de exfiltração estarem morrendo”, informaram os pesquisadores, acrescentando: “Ou, alternativamente, talvez este tenha sido o teste de uma diversificação estratégica autorizada pelo grupo principal. “

Este artigo é uma tradução de: https://thehackernews.com/2022/04/gold-ulrick-hackers-still-in-action.html (Autor: )