Novo relatório de incidente revela como o Ransomware Hive tem como alvo as organizações

Um recente ataque de ransomware Hive realizado por uma afiliada envolveu a exploração de vulnerabilidades “ProxyShell” no Microsoft Exchange Server que foram divulgadas no ano passado para criptografar a rede de um cliente não identificado.

“O ator conseguiu atingir seus objetivos maliciosos e criptografar o ambiente em menos de 72 horas a partir do comprometimento inicial”, conforme o pesquisador de segurança da Varonis, Nadav Ovadia, em uma análise post-mortem do incidente.

O Hive, que foi observado pela primeira vez em junho de 2021, segue o lucrativo esquema de ransomware-as-a-service (RaaS) adotado por outros grupos de cibercriminosos nos últimos anos, permitindo que os afiliados implantem o malware de criptografia de arquivos depois de se estabelecerem nas vítimas. redes.

ProxyShell foi rastreado como CVE-2021-31207, CVE-2021-34523 e CVE-2021-34473 e envolve uma combinação de desvio de recurso de segurança, escalonamento de privilégios e execução remota de código no Microsoft Exchange Server, concedendo efetivamente ao invasor a capacidade para executar código arbitrário nos servidores afetados.

Os problemas foram resolvidos pela Microsoft como parte de suas atualizações do Patch Tuesday para abril e maio de 2021.

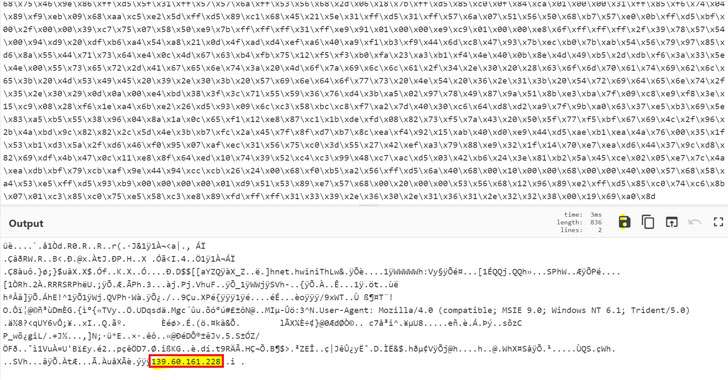

Nesse caso, a exploração bem-sucedida das falhas permitiu que o adversário implantasse shells da Web no servidor comprometido, usando-os para executar código malicioso do PowerShell com privilégios de SISTEMA para criar um novo usuário administrador de backdoor, sequestrar a conta de administrador do domínio e realizar movimento lateral.

Dizem-se que os web shells usados no ataque foram originados de um repositório git público e receberam nomes de arquivos contendo uma mistura aleatória de caracteres para evitar a detecção, conforme Ovadia. Também foi executado um script PowerShell ofuscado adicional, que faz parte da estrutura Cobalt Strike.

A partir daí, o agente da ameaça moveu-se para escanear a rede em busca de arquivos valiosos, antes de prosseguir com a implantação do executável do ransomware Golang (chamado “Windows.exe”) para concluir o processo de criptografia e exibir a nota de resgate para a vítima.

Outras operações realizadas pelo malware incluem a exclusão de cópias de sombra (também conhecido como Volume Snapshot Service ou VSS ), a desativação de produtos de segurança e a limpeza dos logs de eventos do Windows para evitar a detecção, impedir a recuperação e garantir que a criptografia ocorra sem problemas.

De qualquer forma, as descobertas são mais um indicador de que a correção de vulnerabilidades conhecidas é fundamental para impedir ataques cibernéticos e outras atividades nefastas.

“Os ataques de ransomware cresceram significativamente nos últimos anos e continuam sendo o método preferido dos agentes de ameaças com o objetivo de maximizar os lucros”, conforme Ovadia. “Isso pode prejudicar a reputação de uma organização, interromper as operações regulares e levar à perda temporária e possivelmente permanente de dados confidenciais”.

Este artigo é uma tradução de: https://thehackernews.com/2022/04/new-incident-report-reveals-how-hive.html (Autor: )