Novo malware usado por invasores da SolarWinds não foi detectado por anos

O agente de ameaças por trás do comprometimento da cadeia de suprimentos da SolarWinds continuou a expandir seu arsenal de malware com novas ferramentas e técnicas que foram implantadas em ataques já em 2019, uma vez que indicavam a natureza indescritível das campanhas e a capacidade do adversário de manter acesso persistente por anos.

De acordo com a empresa de segurança cibernética CrowdStrike, que detalhou as novas táticas adotadas pelo grupo de hackers Nobelium na semana passada, duas famílias de malware sofisticadas foram colocadas nos sistemas das vítimas, uma variante Linux do GoldMax e um novo implante apelidado de TrailBlazer, muito antes da escala dos ataques acontecerem.

Nobelium, o apelido atribuído pela Microsoft para a invasão da SolarWinds em dezembro de 2020, também é rastreado pela comunidade de segurança cibernética mais ampla sob os nomes UNC2452 (FireEye), SolarStorm (Unidade 42), StellarParticle (CrowdStrike), Dark Halo (Volexity) e Iron Ritual (Secureworks).

As atividades maliciosas já foram atribuídas a um ator patrocinado pelo Estado russo chamado APT29 (também conhecido como The Dukes and Cozy Bear), uma operação de espionagem cibernética associada ao Serviço de Inteligência Estrangeira do país que está ativo desde pelo menos 2008.

GoldMax (também conhecido como SUNSHUTTLE), que foi descoberto pela Microsoft e FireEye (agora Mandiant) em março de 2021, é um malware baseado em Golang que atua como um backdoor de comando e controle, estabelecendo uma conexão segura com um servidor remoto para executar comandos arbitrários na máquina comprometida.

A Mandiant também apontou que os atores do Dark Halo usaram o malware em ataques desde pelo menos agosto de 2020, ou quatro meses antes da SolarWinds descobrir que suas atualizações do Orion foram adulteradas com malware projetado para descartar implantes pós-comprometimento contra milhares de seus clientes.

Em setembro de 2021, a Kaspersky revelou detalhes de uma segunda variante do backdoor GoldMax chamada Tomiris , que foi implantada contra várias organizações governamentais em um estado membro da CEI sem nome em dezembro de 2020 e janeiro de 2021.

A iteração mais recente é uma implementação Linux anteriormente não documentada, mas funcionalmente idêntica do malware de segundo estágio que foi instalado nos ambientes das vítimas em meados de 2019, anterior a todas as outras amostras identificadas criadas para a plataforma Windows até o momento.

Outros canais incomuns usados pelo ator para facilitar os ataques incluem:

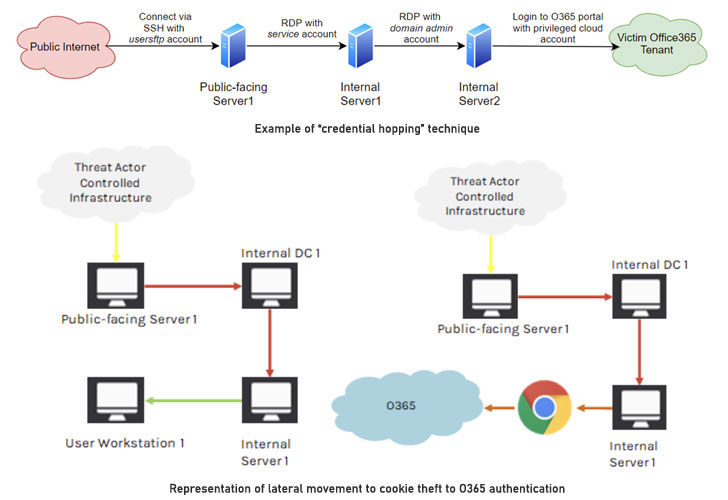

- Salto de credenciais para obscurecer o movimento lateral

- Sequestro, representação e manipulação da entidade de serviço e do aplicativo do Office 365 (O365) e

- Roubo de cookies do navegador para ignorar a autenticação multifator

Além disso, os operadores realizaram várias instâncias de roubo de credenciais de domínio com meses de intervalo, cada vez aproveitando uma técnica diferente, uma delas sendo o uso do ladrão de senhas Mimikatz na memória, de um host já comprometido para garantir o acesso por longos períodos de tempo.

“A campanha StellarParticle, associada ao grupo adversário Cozy Bear, demonstra o amplo conhecimento desse agente de ameaças dos sistemas operacionais Windows e Linux, Microsoft Azure, O365 e Active Directory, e sua paciência e habilidades secretas para permanecer indetectável por meses e em alguns casos, anos”, conforme os pesquisadores.

Este artigo é uma tradução de: https://thehackernews.com/2022/02/new-malware-used-by-solarwinds.html Autor: