Um novo e sofisticado ataque de phishing foi observado entregando o trojan AsyncRAT como parte de uma campanha de malware que se acredita ter começado em setembro de 2021.

“Através de uma simples tática de phishing de e-mail com um anexo HTML, os invasores de ameaças estão entregando o AsyncRAT (um trojan de acesso remoto) projetado para monitorar e controlar remotamente seus computadores infectados por meio de uma conexão segura e criptografada”, conforme Michael Derevashkin, pesquisador de segurança da empresa de prevenção de violações corporativas Morphisec em um relatório.

As invasões começam com uma mensagem de e-mail contendo um anexo HTML disfarçado como um recibo de confirmação do pedido (por exemplo, Recibo-<dígitos>.html). A abertura do arquivo chamariz redireciona o destinatário da mensagem para uma página da Web solicitando que o usuário salve um arquivo ISO.

Mas, ao contrário de outros ataques que encaminham a vítima para um domínio de phishing configurado explicitamente para baixar o malware do próximo estágio, a campanha RAT mais recente usa JavaScript para criar localmente o arquivo ISO a partir de uma string codificada em Base64 e imitar o processo de download.

“O download ISO não é gerado a partir de um servidor remoto, mas de dentro do navegador da vítima por um código JavaScript que está embutido no arquivo de recibo HTML”, explicou Derevashkin.

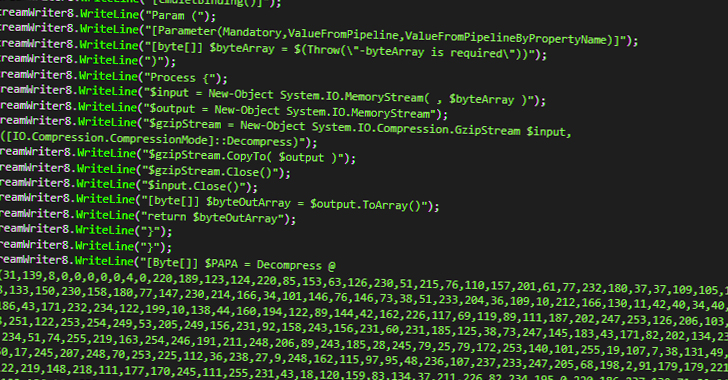

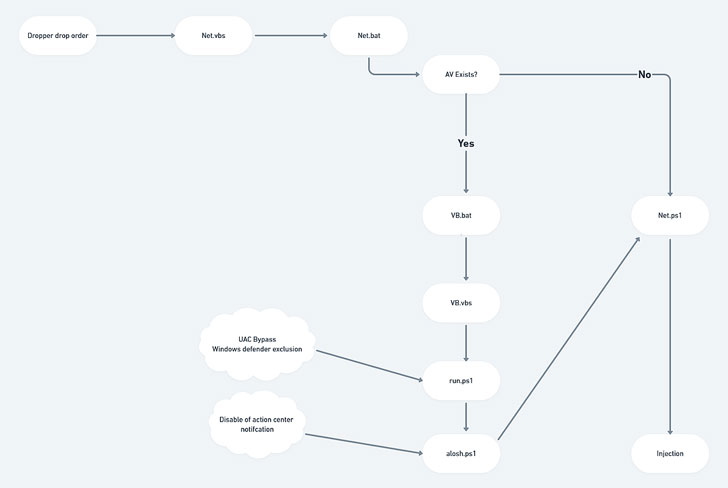

Quando a vítima abre o arquivo ISO, ele é montado automaticamente como uma unidade de DVD no host do Windows e inclui um arquivo .BAT ou .VBS, que continua a cadeia de infecção para recuperar um componente do próximo estágio por meio de uma execução de comando do PowerShell.

Isso resulta na execução de um módulo .NET na memória que subsequentemente atua como um dropper para três arquivos, sendo um atuando como um gatilho para o próximo, para finalmente entregar o AsyncRAT como a carga útil final, enquanto também verifica se há software antivírus e configura Exclusões do Windows Defender.

RATs como o AsyncRAT são normalmente usados para forjar um link remoto entre um agente de ameaça e um dispositivo da vítima, roubar informações e conduzir vigilância por meio de microfones e câmeras. Eles fornecem uma variedade de recursos avançados que dão aos invasores a capacidade de monitorar e controlar totalmente as máquinas comprometidas.

A Morphisec também destacou as táticas avançadas da campanha, que permitiram que o malware ultrapassassem praticamente sem ser detectado pela maioria dos mecanismos antimalware, apesar da operação estar em vigor por quase cinco meses.

Este artigo é uma tradução de: https://thehackernews.com/2022/01/hackers-using-new-evasive-technique-to.html?m=1 Autor: