Pesquisadores da equipe de segurança Netlab da Qihoo 360 divulgaram detalhes de um novo botnet em evolução chamado ” Abcbot “, que foi observado com recursos de propagação semelhantes a worm para infectar sistemas Linux e lançar ataques de negação de serviço (DDoS) distribuídos contra alvos .

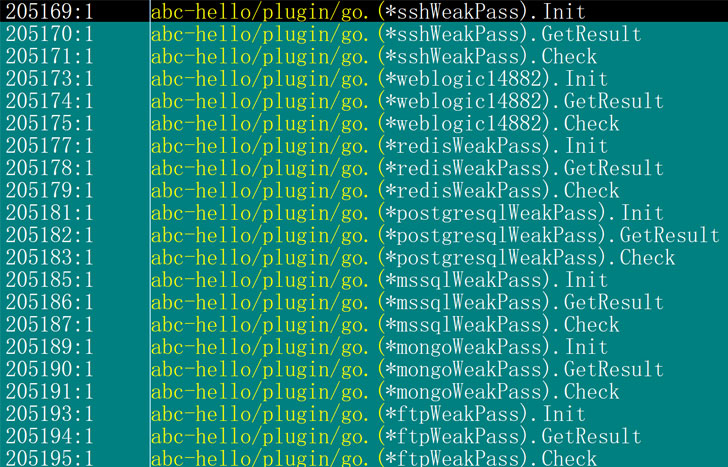

Embora a versão mais antiga do botnet remonte a julho de 2021, novas variantes observadas recentemente em 30 de outubro foram equipadas com atualizações adicionais para atacar servidores da web Linux com senhas fracas e são suscetíveis a vulnerabilidades de N-day, incluindo uma implementação e funcionalidade personalizada de DDoS, indicando que o malware está em desenvolvimento contínuo.

As descobertas da Netlab também se baseiam em um relatório da Trend Micro no início do mês passado, que divulgou ataques direcionados à Huawei Cloud com malware de mineração de criptomoedas. As invasões também foram notáveis pelo fato de que os scripts de shell mal-intencionados desabilitaram especificamente um processo projetado para monitorar e escanear os servidores em busca de problemas de segurança, bem como redefinir as senhas dos usuários para o serviço de nuvem Elastic.

Agora, de acordo com a empresa chinesa de segurança de internet, esses scripts de shell estão sendo usados para divulgar o Abcbot. Um total de seis versões do botnet foram observados até o momento.

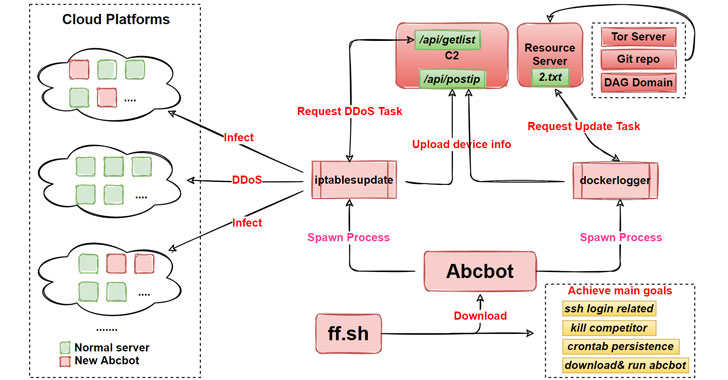

Uma vez instalado em um host comprometido, o malware desencadeia a execução de uma série de etapas que resultam no dispositivo infectado sendo reaproveitado como um servidor web, além de relatar as informações do sistema para um servidor de comando e controle (C2), espalhando o malware para novos dispositivos, verificando portas abertas e atualizando-se automaticamente à medida que novos recursos são disponibilizados por seus operadores.

“O interessante é que a amostra atualizada em 21 de outubro usa código aberto ATK Rootkit para implementar a função DDoS”, um mecanismo que os pesquisadores informaram “requer que o Abcbot baixe o código-fonte, compile e carregue o módulo rootkit antes de realizar um ataque DDoS. ”

“Este processo requer muitas etapas, e qualquer etapa com falha resultará na falha da função DDoS”, observaram os pesquisadores, levando o adversário a substituir o componente de prateleira por um módulo de ataque personalizado em uma versão subsequente lançado em 30 de outubro que abandona completamente o ATK Rootkit.

As descobertas foram feitas pouco mais de uma semana depois que a equipe de segurança da Netlab divulgou detalhes de um supostamente Pink botnet que infectou mais de 1,6 milhão de dispositivos localizados principalmente na China com o objetivo de lançar ataques DDoS e inserir anúncios em sites HTTP visitados por desavisados comercialmente. Em um desenvolvimento relacionado, a AT&T Alien Labs eliminou um novo malware Golang apelidado de ” BotenaGo “, que foi descoberto usando mais de trinta exploits para potencialmente atacar milhões de roteadores e dispositivos IoT.

“O processo de atualização nestes seis meses não é tanto uma atualização contínua de recursos, mas uma compensação entre diferentes tecnologias”, concluíram os pesquisadores. “O Abcbot está se movendo lentamente da infância para a maturidade. Não consideramos este estágio a forma final, obviamente existem muitas áreas de melhoria ou recursos a serem desenvolvidos neste estágio.”

Este artigo é uma tradução de: https://thehackernews.com/2021/11/abcbot-new-evolving-wormable-botnet.html