Uma ameaça persistente avançada (APT) foi associada a ataques cibernéticos a duas empresas de biomanufatura que ocorreram este ano com a ajuda de um carregador de malware personalizado chamado ” Tardigrade “.

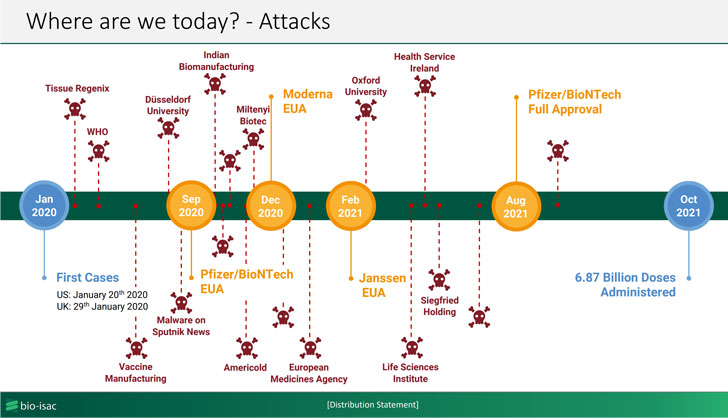

Isso é de acordo com um comunicado publicado pelo Centro de Análise e Compartilhamento de Informações de Bioeconomia (BIO-ISAC) esta semana, que observou que o malware está se espalhando ativamente pelo setor com o provável objetivo de perpetrar roubo de propriedade intelectual, mantendo a persistência por longos períodos de tempo, e infectando os sistemas com ransomware.

O BIO-ISAC, que iniciou uma investigação após um ataque de ransomware visando uma instalação de biofabricação não identificada no início desta primavera, caracterizou o Tardigrade como uma peça sofisticada de malware com “um alto grau de autonomia, bem como recursos metamórficos”. O mesmo malware foi usado para atacar uma segunda entidade em outubro de 2021.

As invasões de “propagação ativa” não foram atribuídas a um ator de ameaça específico ou a uma nação, mas a agência disse que os esforços refletiram ataques anteriores de um grupo de hackers ligado à Rússia.

Espalhado por e-mails de phishing ou unidades USB infectadas, o Tardigrade é uma ramificação avançada do SmokeLoader , um backdoor baseado em Windows operado por um grupo conhecido como Smoky Spider e disponível para venda em mercados clandestinos desde 2011, com o primeiro possuindo recursos para capturar pressionamentos de tecla, mover lateralmente pela rede comprometida e escalar privilégios.

Além do mais, o malware atua como um ponto de entrada para cargas adicionais de malware e é projetado para operar de forma autônoma, mesmo quando desligado de seu servidor de comando e controle para realizar suas atividades maliciosas. As organizações do setor de biofabricação são aconselhadas a aplicar atualizações de software, reforçar a segmentação de rede e testar backups offline de infraestrutura biológica crítica para mitigar as ameaças.

“Este malware é extremamente difícil de detectar devido ao comportamento metamórfico. Vigilância em computadores corporativos de funcionários-chave é importante”, conforme os pesquisadores, acrescentando “Muitas máquinas no setor usam sistemas operacionais desatualizados. Segmente-os de forma agressiva e acelere os prazos de atualização.”

Este artigo é uma tradução de: https://thehackernews.com/2021/11/hackers-targeting-biomanufacturing.html