Um ator de ameaças iraniano desencadeou uma nova campanha de ciberespionagem contra um possível alvo libanês com um backdoor capaz de vazarem informações confidenciais de sistemas comprometidos.

A empresa de segurança cibernética Check Point atribuiu a operação ao APT34, citando semelhanças com técnicas anteriores usadas pelo ator da ameaça, bem como com base em seu padrão de vitimologia.

APT34 (também conhecido como OilRig) é conhecido por suas campanhas de reconhecimento alinhadas com os interesses estratégicos do Irã, principalmente atingindo os setores financeiro, governamental, de energia, químico e de telecomunicações no Oriente Médio.

O grupo normalmente recorre ao direcionamento de indivíduos por meio do uso de documentos de oferta de emprego bloqueados, entregues diretamente às vítimas por meio de mensagens do LinkedIn. Embora a última campanha tenha algumas das mesmas características, o modo exato de entrega ainda não está claro.

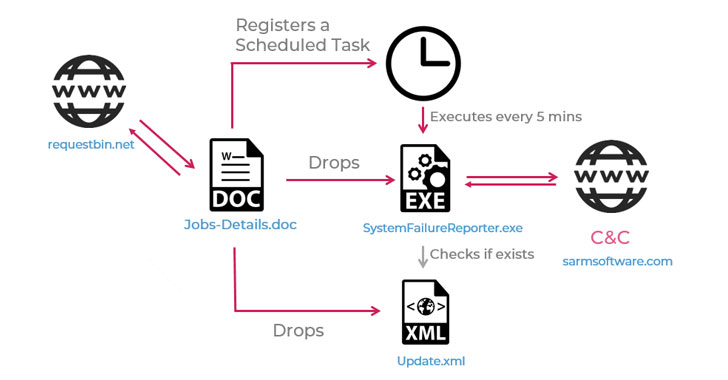

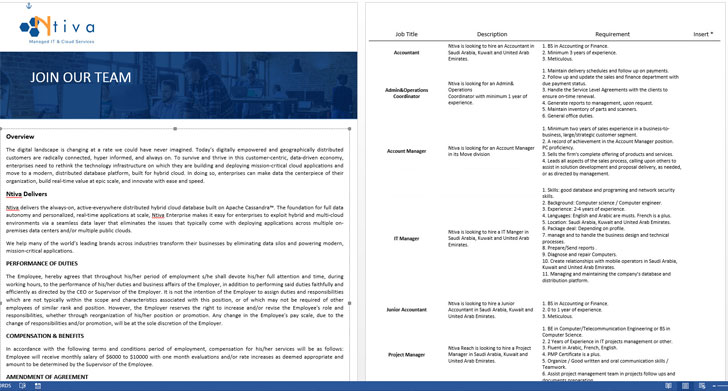

O documento do Word analisado pela Check Point – que foi carregado para o VirusTotal do Líbano em 10 de janeiro afirma oferecer informações sobre diferentes cargos em uma empresa de consultoria com sede nos Estados Unidos chamada Ntiva IT, apenas para acionar a cadeia de infecção ao ativar as macros maliciosas incorporadas, em última análise, resultando na implantação de um backdoor chamado de “SideTwist”.

Além de coletar informações básicas sobre a máquina da vítima, o backdoor estabelece conexões com um servidor remoto para aguardar comandos adicionais que permitem baixar arquivos do servidor, fazer uploads de arquivos arbitrários e executar comandos shell, cujos resultados são postados de volta no servidor.

A Check Point observa que o uso de novos pontos de backdoor para os esforços contínuos do grupo para revisar e atualizar seu arsenal de carga útil após um vazamento de suas ferramentas de hacking em 2019, que também afetou vários oficiais do Ministério de Inteligência iraniano que estavam envolvidos com operações APT34 .

“O APT34 apoiado pelo Irã não mostra sinais de desaceleração, empurrando ainda mais sua agenda política no Oriente Médio, com um foco contínuo no Líbano usando operações cibernéticas ofensivas”, conforme os pesquisadores. “Enquanto mantém seu modus operandi e reutiliza técnicas antigas, o grupo continua a criar ferramentas novas e atualizadas para minimizar a possível detecção de suas ferramentas por fornecedores de segurança.”

Este artigo é uma tradução de: https://thehackernews.com/2021/04/researchers-uncover-new-iranian-malware.html