Um grupo de ciberespionagem com suspeitas de ligações com os governos cazaque e libanês desencadeou uma nova onda de ataques contra uma infinidade de indústrias com uma versão reformulada de um cavalo de Troia de 13 anos de idade.

A Check Point Research destacou hackers afiliados a um grupo chamado Dark Caracal em um novo relatório publicado ontem por seus esforços para implantar “dezenas de variantes assinadas digitalmente” do cavalo de Troia Bandook Windows no ano passado, assim, mais uma vez “reacendendo o interesse neste antigo família de malware. “

As diferentes verticais escolhidas pelo ator da ameaça incluem instituições governamentais, financeiras, de energia, de alimentos, saúde, educação, TI e instituições legais localizadas no Chile, Chipre, Alemanha, Indonésia, Itália, Cingapura, Suíça, Turquia e os EUA.

O prolífico grupo, que opera pelo menos desde 2012, está vinculado à Direção Geral Libanesa de Segurança Geral (GDGS), considerando-o uma ameaça persistente avançada em nível de estado-nação.

O uso simultâneo da mesma infraestrutura de malware por grupos diferentes para campanhas aparentemente não relacionadas levou a EFF e a Lookout a supor que o ator APT “usa ou gerencia a infraestrutura encontrada para hospedar uma série de campanhas de ciberespionagem globais generalizadas”.

Agora o mesmo grupo está de volta com uma nova cepa de Bandook, com esforços adicionais para impedir a detecção e análise, de acordo com a Check Point Research.

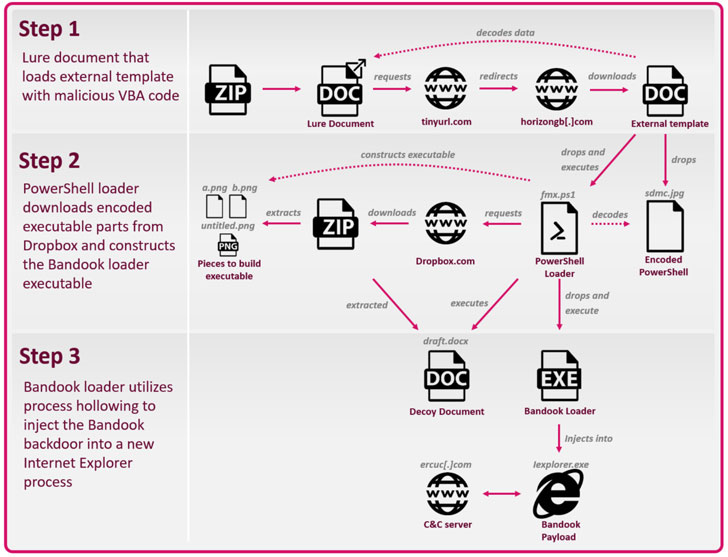

O Bandook RAT – disponível comercialmente a partir de 2007 – vem com todos os recursos normalmente associados a backdoors, pois estabelece contato com um servidor controlado remotamente para receber comandos adicionais que vão desde a captura de screenshots até a realização de várias operações relacionadas a arquivos.

Mas de acordo com a empresa de segurança cibernética, a nova variante do Bandook é uma versão enxuta do malware com suporte para apenas 11 comandos, enquanto as versões anteriores eram conhecidas por apresentar até 120 comandos, sugerindo o desejo dos operadores de reduzir o malware pegada e evadir a detecção contra alvos de alto perfil. Isso não é tudo.

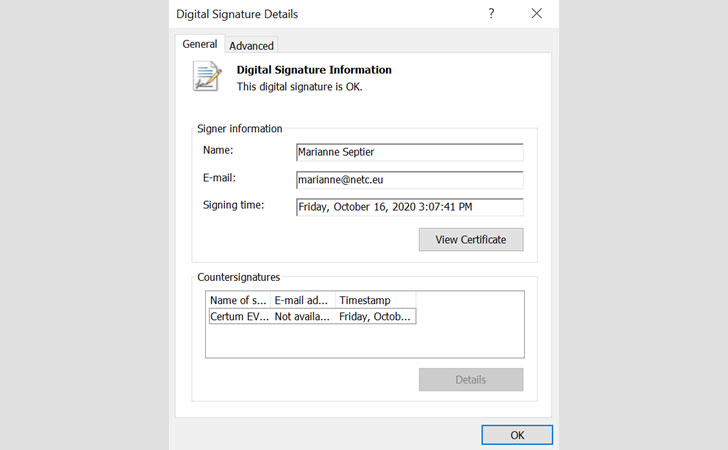

Não apenas os certificados válidos emitidos pela Certum foram usados para assinar esta versão reduzida do executável do malware, os pesquisadores da Check Point descobriram mais duas amostras – variantes completas e não assinadas e digitalmente assinadas – que eles acreditam serem operadas e vendidas por uma única entidade.

“Embora não seja tão capaz, nem tão praticado em segurança operacional como algumas outras empresas de segurança ofensivas, o grupo por trás da infraestrutura nesses ataques parece melhorar com o tempo, adicionando várias camadas de segurança, certificados válidos e outras técnicas, para dificultar a detecção e análise de suas operações “, concluíram os pesquisadores.