Malware TrickBot obtém recurso UEFI/BIOS e permanece indetectável.

Postado por

Gerson Raymond em dez 3, 2020 em

DIVERSOS,

EXPLORANDO,

NOTÍCIAS,

NOVIDADES |

Comentários desativados em Malware TrickBot obtém recurso UEFI/BIOS e permanece indetectável.

Comentários desativados em Malware TrickBot obtém recurso UEFI/BIOS e permanece indetectável.

TrickBot, um dos botnets de malware mais notórios e adaptáveis do mundo, está expandindo seu conjunto de ferramentas para definir vulnerabilidades de firmware para potencialmente implantar bootkits e assumir o controle total de um sistema infectado.

A nova funcionalidade, apelidada de “TrickBoot” pela Advanced Intelligence (AdvIntel) e Eclypsium, faz uso de ferramentas prontamente disponíveis para verificar dispositivos para vulnerabilidades conhecidas que podem permitir que invasores injetem código malicioso no firmware UEFI/BIOS de um dispositivo, garantindo os atacantes um mecanismo eficaz de armazenamento persistente de malware.

“Isso marca um passo significativo na evolução do TrickBot, já que os implantes de nível UEFI são a forma mais profunda, poderosa e furtiva de bootkits”, disseram os pesquisadores.

“Ao adicionar a capacidade de analisar os dispositivos das vítimas para vulnerabilidades específicas de firmware UEFI/BIOS, os agentes TrickBot são capazes de atingir vítimas específicas com persistência de nível de firmware que sobrevive à re-imagem ou até mesmo à capacidade de bloqueio de dispositivo.

UEFI é uma interface de firmware e um substituto para o BIOS que melhora a segurança, garantindo que nenhum malware adultere o processo de inicialização. Como a UEFI facilita o carregamento do próprio sistema operacional, essas infecções são resistentes à reinstalação do sistema operacional ou à substituição do disco rígido.

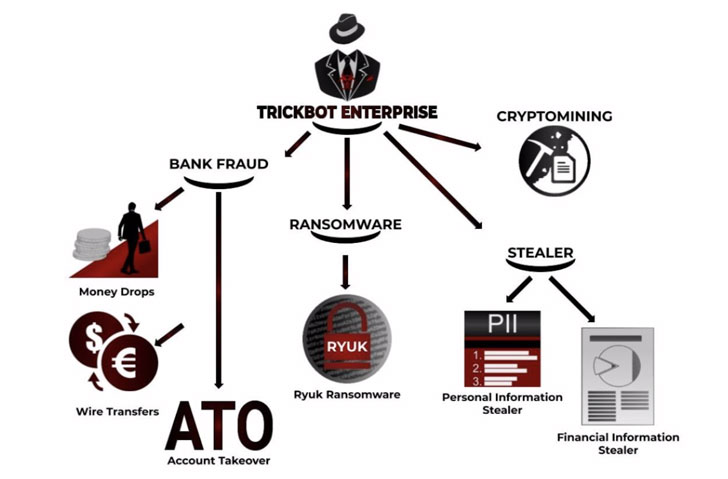

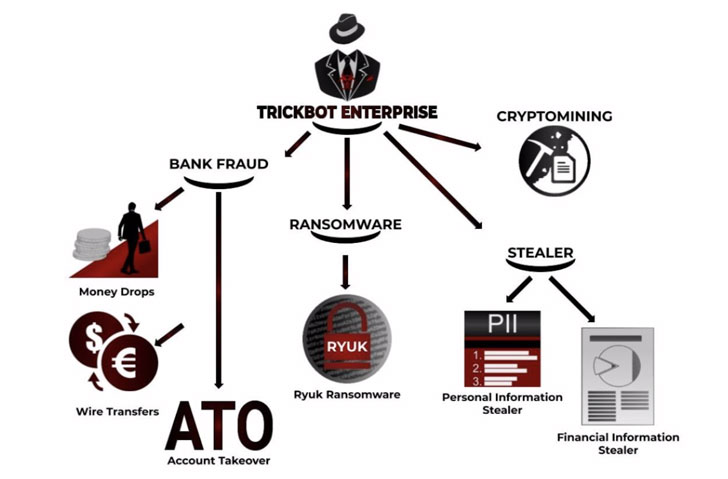

O TrickBot surgiu em 2016 como um cavalo de Troia bancário, mas desde então evoluiu para um malware como serviço (MaaS) multifuncional que infecta sistemas com outras cargas maliciosas projetadas para roubar credenciais, e-mail, dados financeiros e espalhar ransomware de criptografia de arquivos como Conti e Ryuk.

Sua modularidade e versatilidade o tornaram uma ferramenta ideal para um conjunto diversificado de agentes de ameaças, apesar das tentativas de fornecedores cibernéticos de derrubar a infraestrutura. Também foi observado em conjunto com campanhas da Emotet para implantar o ransomware Ryuk.

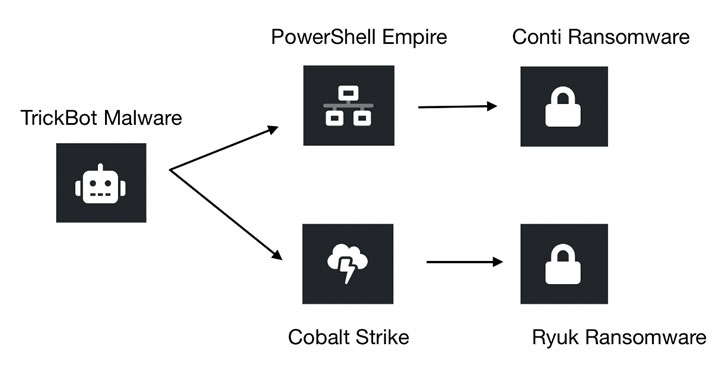

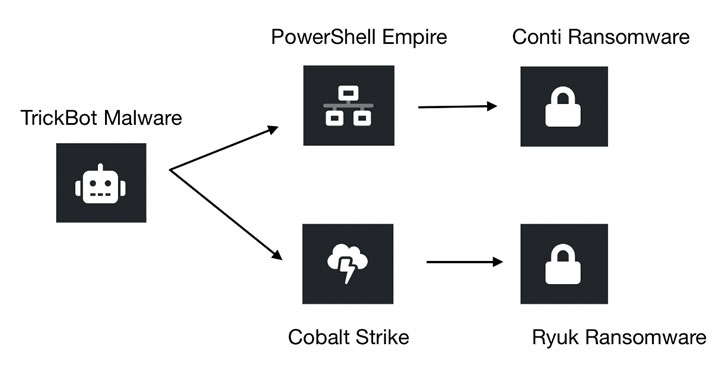

“Sua cadeia de ataque mais comum começa em grande parte por meio de campanhas de malspam do Emotet, que então carregam o TrickBot e/ou outros carregadores e se movem para ferramentas de ataque como PowerShell Empire ou Cobalt Strike para cumprir objetivos relativos à organização vítima sob ataque”, conforme os pesquisadores.

“Freqüentemente, no final da cadeia de destruição, o ransomware Conti ou Ryuk é implantado.”

Até o momento, o botnet infectou mais de um milhão de computadores, de acordo com a Microsoft e seus parceiros da Symantec, ESET, FS-ISAC e Lumen.

De um Módulo de Reconhecimento a uma Função de Ataque

A mais recente adição ao seu arsenal sugere que o TrickBot não só pode ser usado para direcionar os sistemas em massa com ransomware e ataques UEFI, mas também fornecer aos criminosos ainda mais poder durante a negociação do resgate, deixando um bootkit UEFI oculto no sistema para uso posterior.

O desenvolvimento também é outro sinal de que os adversários estão estendendo seu foco além do sistema operacional do dispositivo para camadas inferiores para evitar a detecção e realizar campanhas destrutivas ou com foco em espionagem.

O componente de reconhecimento do TrickBot, observado pela primeira vez em outubro de 2020, logo após as tentativas de derrubada orquestradas pelo US Cyber Command e pela Microsoft, tem como alvo os sistemas baseados em Intel da Skylake até os chipsets Comet Lake para sondar vulnerabilidades no firmware UEFI dos infectados máquinas.

Especificamente, os pesquisadores descobriram que o TrickBoot visa o chip flash SPI que hospeda o firmware UEFI/BIOS, usando uma cópia ofuscada do driver RwDrv.sys da ferramenta RWEverything para verificar se o registro de controle do BIOS está desbloqueado e o conteúdo da região do BIOS pode ser modificado.

Este artigo é uma tradução de: https://thehackernews.com/2020/12/trickbot-malware-gets-uefibios-bootkit.html