Os pesquisadores de segurança cibernética descobriram hoje uma nova versão avançada do backdoor ComRAT, um dos primeiros backdoors conhecidos usados pelo grupo Turla APT, que aproveita a interface da web do Gmail para receber secretamente comandos e filtrar dados confidenciais.

“O ComRAT v4 foi visto pela primeira vez em 2017 e conhecido ainda em uso em janeiro de 2020”, disse a empresa de segurança cibernética ESET em um relatório compartilhado com o The Hacker News. “Identificamos pelo menos três metas: dois Ministérios das Relações Exteriores na Europa Oriental e um parlamento nacional na região do Cáucaso.”

Turla, também conhecida como Snake, está em atividade há mais de uma década, com uma longa história das campanhas de esgoto e caça submarina contra embaixadas e organizações militares pelo menos desde 2004.

A plataforma de espionagem do grupo começou como Agent.BTZ, em 2007, antes de evoluir para o ComRAT, além de ganhar recursos adicionais para obter persistência e roubar dados de uma rede local.

Sabe-se agora que as versões anteriores do Agent.BTZ foram responsáveis por infectar as redes militares dos EUA no Oriente Médio em 2008. Nos últimos anos, diz-se que Turla esteve por trás do compromisso das Forças Armadas Francesas em 2018 e do Ministério das Relações Exteriores da Áustria. este ano.

As versões mais recentes do backdoor do ComRAT abandonaram o Agent. O mecanismo de infecção por USB-stick da BTZ em favor de se injetar em todos os processos da máquina infectada e executar sua carga útil principal em “explorer.exe”.

O que há de novo no ComRAT v4?

O ComRAT v4 (ou “Chinch” dos autores de malware), como é chamado o novo sucessor, usa uma base de código totalmente nova e é muito mais complexa do que suas variantes anteriores, de acordo com a ESET. A empresa disse que a primeira amostra conhecida do malware foi detectada em abril de 2017.

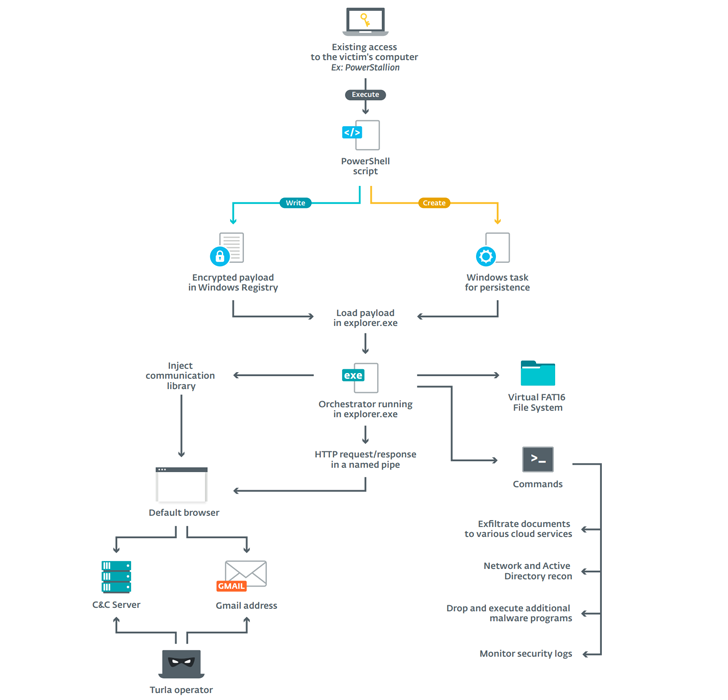

O ComRAT é normalmente instalado via PowerStallion, um backdoor leve do PowerShell usado pela Turla para instalar outros backdoors. Além disso, o carregador do PowerShell injeta um módulo chamado orquestrador ComRAT no navegador da Web, que emprega dois canais diferentes – um modo herdado e um email – para receber comandos de um servidor C2 e filtrar informações para os operadores.

“O principal uso do ComRAT é descobrir, roubar e exfiltrar documentos confidenciais”, disseram os pesquisadores. “Em um caso, seus operadores implantaram um executável .NET para interagir com o banco de dados MS SQL Server central da vítima, contendo os documentos da organização.”

Além disso, todos os arquivos relacionados ao ComRAT, com exceção da DLL do orquestrador e da tarefa agendada para persistência, são armazenados em um sistema de arquivos virtual (VFS).

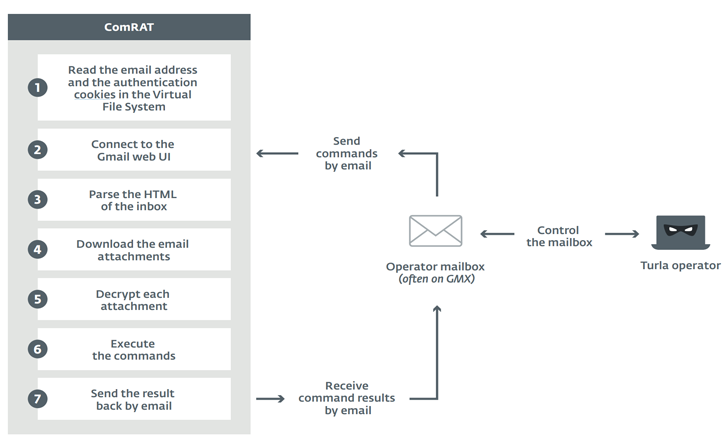

O modo “email” funciona lendo o endereço de email e os cookies de autenticação localizados no VFS, conectando-se à visualização HTML básica do Gmail e analisando a página HTML da caixa de entrada (usando o analisador HTML Gumbo) para obter a lista de emails com linhas de assunto que correspondem àqueles em um arquivo “subject.str” no VFS.

Para cada email que atenda aos critérios acima, o comRAT continua baixando os anexos (por exemplo, “document.docx”, “documents.xlsx”) e excluindo os emails para evitar processá-los pela segunda vez.

Apesar do formato “.docx” e “.xlsx” nos nomes dos arquivos, os anexos não são documentos em si, mas blobs de dados criptografados que incluem um comando específico a ser executado: ler / gravar arquivos, executar processos adicionais e coletar logs .

No estágio final, os resultados da execução do comando são criptografados e armazenados em um anexo (com a extensão dupla “.jpg.bfe”), que é enviada como um email para um endereço de destino especificado em “answer_addr.str” Arquivo VFS.

O modo “legado”, por outro lado, utiliza a infraestrutura C2 já existente (ComRAT v3.x) para emitir comandos remotos, cujos resultados são compactados e transmitidos para um serviço de nuvem como o Microsoft OneDrive ou 4Shared.

Os dados filtrados incluem detalhes do usuário e arquivos de log relacionados à segurança para verificar se suas amostras de malware foram detectadas durante uma varredura dos sistemas infectados.

Com base nos padrões de distribuição de e-mail do Gmail durante um período de um mês, a ESET disse que os operadores por trás da campanha estão trabalhando nos fusos horários UTC + 3 ou UTC + 4.

“A versão quatro do ComRAT é uma família de malware totalmente renovada, lançada em 2017”, disse o pesquisador da ESET, Matthieu Faou. “Seus recursos mais interessantes são o sistema de arquivos virtual no formato FAT16 e a capacidade de usar a interface do usuário da web do Gmail para receber comandos e filtrar dados. Dessa forma, é possível ignorar alguns controles de segurança porque não depende de nenhum domínio malicioso. “

Este artigo é uma tradução de: https://thehackernews.com/2020/05/gmail-malware-hacker.html