Pesquisadores de segurança cibernética descobriram hoje uma campanha maliciosa sustentada desde maio de 2018, que visa máquinas Windows executando servidores MS-SQL a implantar backdoors e outros tipos de malware, incluindo RATs e cryptominers.

Nomeado “Vollgar” após a criptomoeda Vollar que ela extrai e seu modus operandi ofensivo “vulgar”, pesquisadores do Guardicore Labs disseram que o ataque emprega força bruta de senha para violar servidores Microsoft SQL com credenciais fracas expostas à Internet.

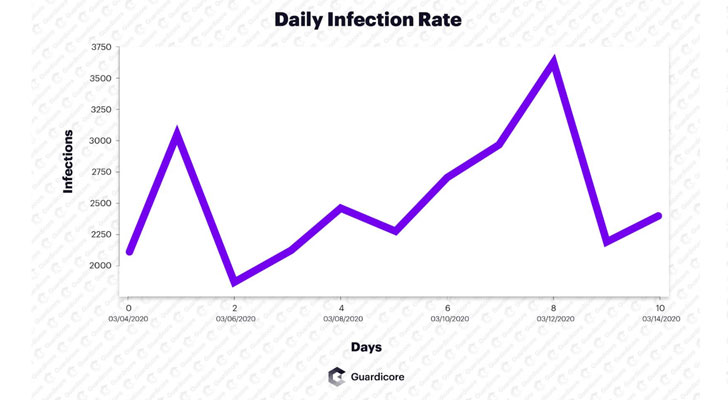

Pesquisadores afirmam que os atacantes conseguiram infectar com sucesso entre 2.000 e 3.000 servidores de banco de dados diariamente nas últimas semanas, com vítimas em potencial pertencentes aos setores de saúde, aviação, TI e telecomunicações e ensino superior na China, Índia, EUA, Coréia do Sul e Peru.

Felizmente para os interessados, os pesquisadores também lançaram um script para permitir que os administradores de sistemas detectem se algum servidor Windows MS-SQL foi comprometido com essa ameaça específica.

Cadeia de ataque Vollgar: MS-SQL para malware do sistema

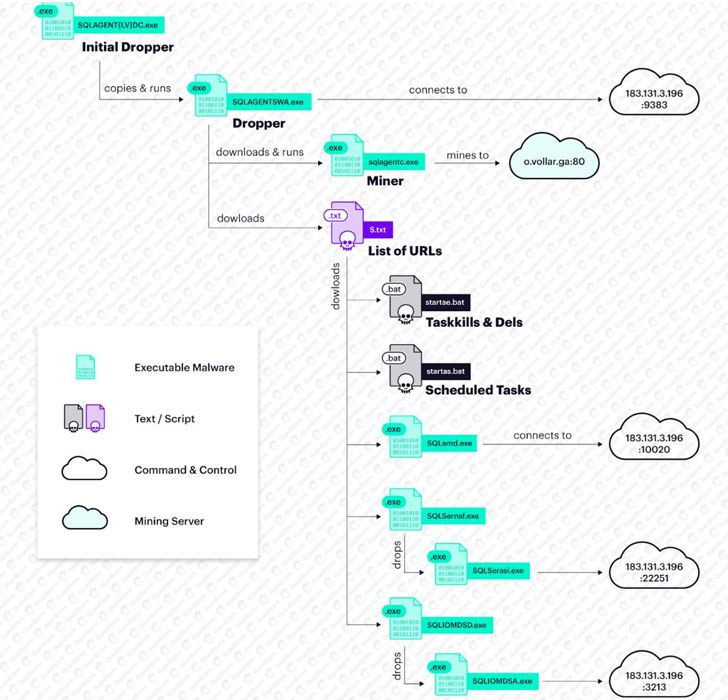

O ataque Vollgar começa com tentativas de login de força bruta nos servidores MS-SQL, que, quando bem-sucedidas, permitem que o intruso execute várias alterações na configuração para executar comandos MS-SQL maliciosos e baixar binários de malware.

“Os invasores também validam que certas classes COM estão disponíveis – WbemScripting.SWbemLocator, Microsoft.Jet.OLEDB.4.0 e Windows Script Host Object Model (wshom). Essas classes oferecem suporte a scripts WMI e à execução de comandos por meio do MS-SQL, que será usado posteriormente para baixar o binário inicial do malware “, conforme os pesquisadores.

Além de garantir que os executáveis cmd.exe e ftp.exe tenham as permissões de execução necessárias, o operador por trás do Vollgar também cria novos usuários backdoor no banco de dados MS-SQL e no sistema operacional com privilégios elevados.

Após a conclusão da configuração inicial, o ataque continua a criar scripts de download (dois scripts VBS e um script FTP), que são executados “algumas vezes”, cada vez com um local de destino diferente no sistema de arquivos local para evitar possíveis falhas.

Uma das cargas de pagamento iniciais, denominada SQLAGENTIDC.exe ou SQLAGENTVDC.exe, primeiro elimina uma longa lista de processos com o objetivo de garantir a quantidade máxima de recursos do sistema, além de eliminar a atividade de outros atores de ameaças e remover sua presença do diretório máquina infectada.

Além disso, ele atua como conta-gotas para diferentes RATs e um cripto-minerador baseado em XMRig que extrai Monero e uma moeda alternativa chamada VDS ou Vollar.

Infraestrutura de ataque hospedada em sistemas comprometidos

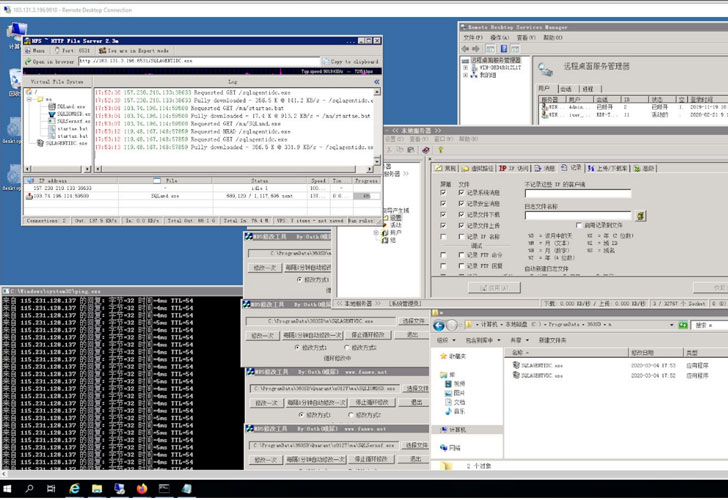

Guardicore disse que os invasores mantiveram toda a sua infraestrutura em máquinas comprometidas, incluindo o servidor principal de comando e controle localizado na China, que, ironicamente, foi encontrado comprometido por mais de um grupo de ataque.

“Entre os arquivos [no servidor C&C] estava a ferramenta de ataque MS-SQL, responsável por verificar os intervalos de IP, forçar brutalmente o banco de dados alvo e executar comandos remotamente”, observou a empresa de segurança cibernética.

“Além disso, encontramos dois programas CNC com GUI em chinês, uma ferramenta para modificar os valores de hash dos arquivos, um servidor de arquivos HTTP portátil (HFS), servidor Serv-U FTP e uma cópia do executável mstsc.exe (Microsoft Terminal Services Cliente) usado para conectar-se às vítimas pelo RDP. “

Depois que um cliente Windows infectado envia um ping ao servidor C2, ele também recebe vários detalhes sobre a máquina, como IP público, local, versão do sistema operacional, nome do computador e modelo de CPU.

Declarando que os dois programas C2 instalados no servidor baseado na China foram desenvolvidos por dois fornecedores diferentes, a Guardicore disse que há semelhanças em seus recursos de controle remoto – ou seja, baixar arquivos, instalar novos serviços do WindoCadeia de ataque Vollgar: MS-SQL para malware do sistemaws, keylogging, captura de tela, ativar a câmera e o microfone e até mesmo iniciar um ataque de negação de serviço distribuída (DDoS).

Use senhas fortes para evitar ataques de força bruta

Com cerca de meio milhão de máquinas executando o serviço de banco de dados MS-SQL, a campanha é mais uma indicação de que os invasores estão atrás de servidores de banco de dados mal protegidos, na tentativa de desviar informações confidenciais. É essencial que os servidores MS-SQL expostos à Internet sejam protegidos com fortes credenciais.

“O que torna esses servidores de banco de dados atraentes para os atacantes, além de sua valiosa energia da CPU, é a enorme quantidade de dados que eles possuem”, concluíram os pesquisadores do Guardicore. “Essas máquinas possivelmente armazenam informações pessoais, como nomes de usuário, senhas, números de cartão de crédito, etc., que podem cair nas mãos do atacante com apenas uma força bruta simples”.

Este artigo é uma tradução de: https://thehackernews.com/2020/04/backdoor-.html