O phishing ainda é uma das estratégias amplamente usadas por cibercriminosos e grupos de espionagem para obter uma posição inicial nos sistemas de destino.

Embora tenha sido fácil invadir alguém com ataques de phishing há uma década, a evolução das tecnologias de detecção de ameaças e da conscientização cibernética entre as pessoas diminuiu o sucesso dos ataques de phishing e de engenharia social ao longo dos anos.

Como o phishing é mais uma oportunidade única para hackers antes que suas vítimas suspeitem e provavelmente não caiam no mesmo truque novamente, grupos sofisticados de hackers começaram a dedicar muito esforço, tempo e pesquisa para criar phishing bem elaborado para campanhas.

Em uma dessas últimas campanhas descobertas por pesquisadores de segurança cibernética no Check Point, um grupo de hackers chinês, conhecido como Rancor, foi encontrado realizando ataques muito direcionados e extensos contra entidades governamentais do Sudeste Asiático de dezembro de 2018 a junho de 2019.

O interessante dessa campanha de sete meses é que, durante esse período, o grupo Rancor atualizou continuamente táticas, ferramentas e procedimentos (TTP) com base em suas metas, em um esforço para criar conteúdo de e-mail de phishing e documentos de atração que parecem estar sendo o mais convincente possível.

“Os ataques observados começaram com e-mails enviados em nome de funcionários de diferentes departamentos governamentais, embaixadas ou entidades relacionadas ao governo em um país do sudeste asiático”, conforme um relatório publicado pela CheckPoint e compartilhado em particular com o The Hacker News antes de seu lançamento.

“Os atacantes pareciam determinados a atingir certos alvos, já que dezenas de e-mails foram enviados a funcionários dos mesmos ministérios. Além disso, a origem dos e-mails provavelmente foi falsificada para torná-los mais confiáveis”.

Táticas, ferramentas e procedimentos em constante evolução

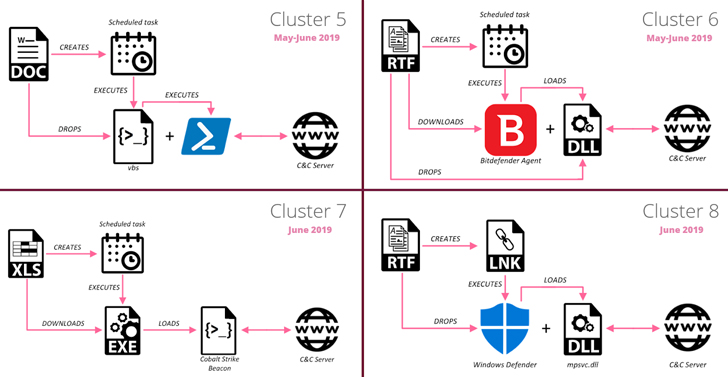

Os pesquisadores descobriram diferentes combinações de TTP com base em sua linha do tempo, entrega, persistência e cargas úteis e as combinaram em 8 variantes principais, conforme listado abaixo neste artigo.

Cada variante de ataque começou com um e-mail clássico de spear-phishing contendo um documento malicioso projetado para executar macros e explorar vulnerabilidades conhecidas para instalar um backdoor nas máquinas das vítimas e obter acesso total aos sistemas.

A maioria dos documentos de entrega desta campanha continha tópicos legítimos relacionados ao governo, como instruções para funcionários do governo, cartas oficiais, comunicados de imprensa, pesquisas e muito mais, pareciam ter sido enviados por outros funcionários do governo.

Curiosamente, como parte da cadeia de infecção, na maioria das campanhas, os atacantes também trazem seus próprios executáveis legítimos, assinados e confiáveis dos principais produtos antivírus para carregar lateralmente arquivos DLLs maliciosos (biblioteca de vínculo dinâmico) para evitar a detecção, especialmente de produtos de monitoramento comportamental.

Como mostrado nas ilustrações acima, os executáveis legítimos abusados pertencem a produtos antivírus, incluindo um componente do antivírus Avast, do agente BitDefender e do Windows defender.

Embora as cadeias de ataque envolvam atividades sem arquivo, como o uso de macros VBA, código do PowerShell e ferramentas internas legítimas do Windows, esta campanha não foi projetada para alcançar uma abordagem sem arquivo, conforme os pesquisadores disseram ao The Hacker News que outras partes da campanha expõem atividades maliciosas para o sistema de arquivos.

“Até o momento, não vimos um ataque tão persistente a um governo; os mesmos ataques foram direcionados por sete meses. Acreditamos que o governo dos EUA deva tomar nota”, alertaram os pesquisadores quando as eleições americanas estão próximas.

“Para atacar o governo dos EUA, esses hackers chineses não precisariam mudar muito, exceto fabricar seus documentos de atração em inglês e incluir temas que acionariam o interesse da vítima para que a vítima abrisse o arquivo”.

O grupo de hackers Rancor já havia sido encontrado atacando o Camboja e Cingapura e continuou suas operações contra entidades na região do Sudeste Asiático e, desta vez, o grupo dedicou sete meses de seu esforço para atingir o setor governamental do Sudeste Asiático.

“Esperamos que o grupo continue evoluindo, alterando constantemente seus TTPs da mesma maneira que observamos ao longo da campanha, além de impulsionar seus esforços para contornar os produtos de segurança e evitar a atribuição”, concluem os pesquisadores.

Para saber mais sobre o grupo Rancor e sua campanha mais recente, acesse o relatório da CheckPoint intitulado:

“Rancor: o ano do Phish”.

https://research.checkpoint.com/rancor-the-year-of-the-phish/

Este artigo é uma tradução de: https://thehackernews.com/2019/10/chinese-hackers-phishing.html