Processador anti-hacker

Uma nova arquitetura de processador de computador desenvolvida na Universidade de Michigan, nos EUA, promete nada menos do que lançar as bases de um futuro no qual os computadores se defendem proativamente contra ameaças, tornando obsoleto o atual modelo de segurança de encontrar bugs e lançar atualizações.

O novo chip, batizado de Morpheus, bloqueia possíveis ataques de hackers criptografando e reorganizando aleatoriamente bits chave de seu próprio código e de seus dados 20 vezes por segundo.

Isso é infinitamente mais rápido do que um hacker humano consegue trabalhar e milhares de vezes mais rápido do que as mais rápidas técnicas de hacking eletrônico.

“A abordagem atual de eliminar erros de segurança um por um é um jogo perdido. As pessoas estão constantemente escrevendo código e, tão logo há um novo código, haverá novos bugs e vulnerabilidades de segurança. Com o Morpheus, mesmo que um hacker encontre um bug, a informação necessária para explorá-lo desaparece 50 milissegundos depois. É talvez a coisa mais próxima de um sistema seguro à prova do que surgir no futuro,” disse o professor Todd Austin.

Agitação e semântica indefinida

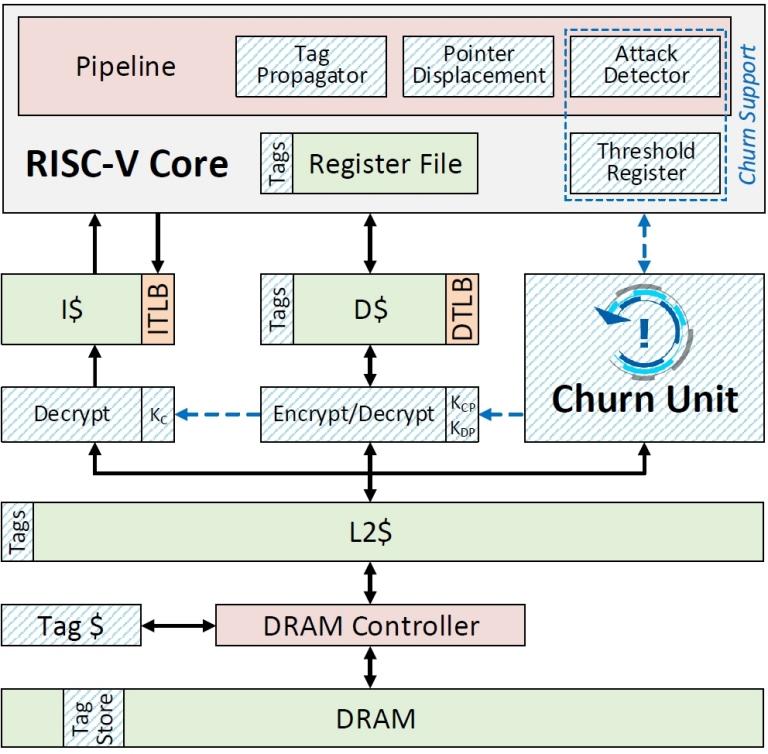

Em vez de usar software para corrigir vulnerabilidades de códigos conforme elas são descobertas, o processador Morpheus inclui a segurança em seu hardware. A constante aleatorização dos recursos críticos do programa, em um processo chamado “churn” (agitação ou rotatividade), torna as vulnerabilidades virtualmente impossíveis de serem identificadas e exploradas.

Ainda assim, a rotatividade dos dados e sua aleatorização feita pelo processador são transparentes para os desenvolvedores de software e os usuários finais. Isso porque o mecanismo se baseia na aleatorização de bits de dados conhecidos como “semântica indefinida”, que se refere aos recantos e fendas obscuras da arquitetura de computação – por exemplo, a localização, formato e conteúdo do código de um programa é uma semântica indefinida.

A semântica indefinida faz parte do maquinário mais básico de um processador. Os programadores legítimos geralmente não interagem com ela, mas os hackers podem fazer engenharia reversa para descobrir vulnerabilidades e iniciar um ataque.

A taxa de “agitações” do chip pode ser ajustada para cima ou para baixo para encontrar o equilíbrio certo entre maximizar a segurança e minimizar o consumo de recursos. O professor Austin conta que a taxa de aleatorização de uma vez a cada 50 milissegundos foi escolhida para o processador de demonstração porque é milhares de vezes mais rápida do que as mais rápidas técnicas de hacking eletrônico, enquanto reduz o desempenho apenas em cerca de 1%. A arquitetura também inclui um detector de ataque que procura ameaças pendentes e aumenta a taxa de aleatorização se perceber que um ataque é iminente.

O chip de demonstração é um processador RISC-V – um design de chip comum, de código aberto, usado frequentemente para pesquisa. A equipe já está tentando comercializar a tecnologia.