Patchwork usando iscas de golpes de romance para infectar dispositivos Android com malware VajraSpy

O ator de ameaças conhecido como Patchwork provavelmente usou iscas de golpes românticos para prender vítimas no Paquistão e na Índia e infectar seus dispositivos Android com um trojan de acesso remoto chamado VajraSpy .

A empresa eslovaca de segurança cibernética ESET disse ter descoberto 12 aplicativos de espionagem, seis dos quais estavam disponíveis para download na Google Play Store oficial e foram baixados coletivamente mais de 1.400 vezes entre abril de 2021 e março de 2023.

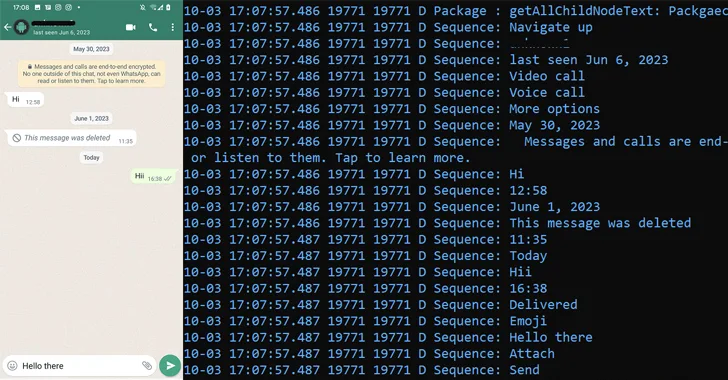

“O VajraSpy possui uma gama de funcionalidades de espionagem que podem ser expandidas com base nas permissões concedidas ao aplicativo junto com seu código”, informou o pesquisador de segurança Lukáš Štefanko . “Ele rouba contatos, arquivos, registros de chamadas e mensagens SMS, mas algumas de suas implementações podem até extrair mensagens do WhatsApp e do Signal, gravar chamadas e tirar fotos com a câmera”.

Estima-se que cerca de 148 dispositivos no Paquistão e na Índia tenham sido comprometidos na natureza. Os aplicativos maliciosos distribuídos via Google Play e em outros lugares se disfarçaram principalmente como aplicativos de mensagens, sendo os mais recentes propagados em setembro de 2023.

- Conversa Privee (com.priv.talk)

- MeetMe (com.meeete.org)

- Vamos conversar (com.letsm.chat)

- Bate-papo rápido (com.qqc.chat)

- Rafaqat رفاق (com.rafaqat.news)

- Bate-papo (com.chit.chat)

- YohooTalk (com.yoho.talk)

- TikTalk (com.tik.talk)

- Olá Bate-papo (com.hello.chat)

- Nidus (com.nidus.no ou com.nionio.org)

- GlowChat (com.glow.glow)

- Onda Chat (com.wave.chat)

Rafaqat رفاق se destaca pelo fato de ser o único aplicativo que não envia mensagens e ter sido anunciado como uma forma de acessar as últimas notícias. Ele foi carregado no Google Play em 26 de outubro de 2022 por um desenvolvedor chamado Mohammad Rizwan e acumulou um total de 1.000 downloads antes de ser removido pelo Google.

O vetor exato de distribuição do malware não está claro no momento, embora a natureza dos aplicativos sugira que os alvos foram induzidos a baixá-los como parte de um esquema de romance fraudulento, onde os perpetradores os convencem a instalar esses aplicativos falsos sob o pretexto de ter uma conversa mais segura.

Esta não é a primeira vez que Patchwork, um ator ameaçador com suspeitas de ligações com a Índia aproveita esta técnica. Em março de 2023, Meta revelou que a equipe de hackers criou personas fictícias no Facebook e Instagram para compartilhar links para aplicativos nocivos para atingir vítimas no Paquistão, Índia, Bangladesh, Sri Lanka, Tibete e China.

Também não é a primeira vez que os atacantes são observados implantando o VajraRAT, que foi anteriormente documentado pela empresa chinesa de segurança cibernética QiAnXin no início de 2022 como tendo sido usado em uma campanha dirigida ao governo e entidades militares do Paquistão. Vajra recebe o nome da palavra sânscrita para raio.

Qihoo 360, em sua própria análise do malware em novembro de 2023, vinculou-o a um agente de ameaça que ele rastreia sob o apelido de Fire Demon Snake (também conhecido como APT-C-52).

Fora do Paquistão e da Índia, as entidades governamentais nepalesas também foram provavelmente alvo de uma campanha de phishing que fornece uma porta dos fundos baseada em Nim. Foi atribuído ao grupo SideWinder , outro grupo que foi sinalizado como operando tendo em mente os interesses indianos.

O desenvolvimento ocorre quando agentes de ameaças com motivação financeira do Paquistão e da Índia foram encontrados visando usuários indianos do Android com um aplicativo de empréstimo falso (Moneyfine ou “com.moneyfine.fine”) como parte de um esquema de extorsão que manipula a selfie enviada como parte de um conhecimento do seu cliente (KYC) para criar uma imagem de nudez e ameaçar as vítimas a fazer um pagamento ou arriscar que as fotos adulteradas sejam distribuídas aos seus contatos.

“Esses agentes de ameaças desconhecidos e motivados financeiramente fazem promessas atraentes de empréstimos rápidos com formalidades mínimas, entregam malware para comprometer seus dispositivos e empregam ameaças para extorquir dinheiro”, relatou Cyfirma em uma análise no final do mês passado.

Isso também ocorre em meio a uma tendência mais ampla de pessoas que se tornam vítimas de aplicativos de empréstimos predatórios , que são conhecidos por coletar informações confidenciais de dispositivos infectados e empregam táticas de chantagem e assédio para pressionar as vítimas a efetuarem os pagamentos.

De acordo com um relatório recente publicado pelo Network Contagion Research Institute (NCRI), adolescentes da Austrália, Canadá e EUA são cada vez mais alvo de ataques de sextorção financeira conduzidos por um grupo cibercriminoso com sede na Nigéria conhecido como Yahoo Boys .

“Quase toda esta atividade está ligada a cibercriminosos da África Ocidental conhecidos como Yahoo Boys, que têm como alvo principal menores e jovens adultos que falam inglês no Instagram, Snapchat e Wizz”, relatou o NCRI .

A Wizz, que desde então teve seus aplicativos Android e iOS retirados da Apple App Store e da Google Play Store, rebateu o relatório do NCRI, afirmando que “não tem conhecimento de nenhuma tentativa de extorsão bem-sucedida que tenha ocorrido durante a comunicação no aplicativo Wizz”.

Este artigo é uma tradução de: https://thehackernews.com/2024/02/patchwork-using-romance-scam-lures-to.html (Autor: Redação)