Um grupo chinês ligado ao estado-nação direcionou uma organização de mídia taiwanesa não identificada para entregar uma ferramenta de teste de penetração de código aberto conhecida como Google Command and Control (GC2), em meio ao uso indevido mais amplo da infraestrutura do Google para fins maliciosos.

O Grupo de Análise de Ameaças (TAG, na sigla em inglês) da gigante da tecnologia atribuiu a campanha a um ator de ameaças que rastreia sob o nome geológico e geográfico temático HOODOO, que também é conhecido pelos nomes APT41, Barium, Bronze Atlas, Wicked Panda e Winnti.

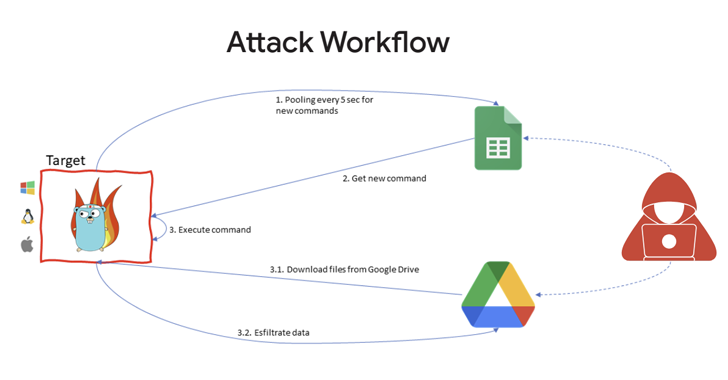

O ponto de partida do ataque é um e-mail de phishing que contém links para um arquivo protegido por senha hospedado no Google Drive, que, por sua vez, incorpora a ferramenta GC2 baseada em Go para ler comandos das Planilhas do Google e exfiltrar dados usando o serviço de armazenamento em nuvem.

“Após a instalação na máquina da vítima, o malware consulta as Planilhas do Google para obter comandos do invasor”, afirmou a divisão de nuvem do Google em seu sexto Relatório de Horizontes de Ameaças. “Além da exfiltração via Drive, o GC2 permite que o invasor faça o download de arquivos adicionais do Drive para o sistema da vítima.”

O Google afirmou que o ator de ameaça já havia utilizado o mesmo malware em julho de 2022 para atacar um site italiano de busca de empregos.

O desenvolvimento é notável por duas razões: Primeiro, sugere que grupos de ameaças chineses estão cada vez mais confiando em ferramentas publicamente disponíveis, como o Cobalt Strike e o GC2, para confundir os esforços de atribuição.

Em segundo lugar, também aponta para a crescente adoção de malware e ferramentas escritas na linguagem de programação Go, devido à sua compatibilidade multiplataforma e sua natureza modular.

O Google também alertou que o “valor inegável dos serviços em nuvem” os tornou um alvo lucrativo tanto para cibercriminosos quanto para atores apoiados pelo governo, “seja como hospedeiros de malware ou fornecendo a infraestrutura para o comando e controle (C2)”.

Um exemplo disso é o uso do Google Drive para armazenar malware, como Ursnif (também conhecido como Gozi ou ISFB) e DICELOADER (também conhecido como Lizar ou Tirion), na forma de arquivos ZIP como parte de campanhas de phishing díspares.

“O vetor mais comum usado para comprometer qualquer rede, incluindo instâncias em nuvem, é assumir diretamente as credenciais de uma conta, seja porque não há senha, como em algumas configurações padrão, ou porque uma credencial vazou ou foi reciclada ou é tão fraca a ponto de ser adivinhada”, disse Christopher Porter, do Google Cloud.

As descobertas vêm três meses após o Google Cloud detalhar o direcionamento do APT10 (também conhecido como Bronze Riverside, Cicada, Potassium ou Stone Panda) à infraestrutura em nuvem e às tecnologias VPN para violar ambientes empresariais e exfiltrar dados de interesse.

Fonte: https://thehackernews.com/2023/04/google-uncovers-apt41s-use-of-open.html