Recentes relatórios indicam que um agente de ameaças desconhecido atacou entidades governamentais e grandes organizações explorando uma vulnerabilidade no software Fortinet FortiOS. A exploração resultou na perda de dados, corrupção do sistema operacional e de arquivos. A vulnerabilidade em questão é uma falha de percurso de diretório de segurança média (CVE-2022-41328) que existe nas versões do FortiOS 6.0, 6.2, 6.4.0 até 6.4.11, 7.0.0 até 7.0.9 e 7.2.0 até 7.2.3.

A exploração é altamente direcionada e complexa, sugerindo um agente avançado com um profundo conhecimento do FortiOS e do hardware subjacente. Essa falha permite que os atacantes executem código arbitrário por meio de comandos de Interface de Linha de Comando (CLI) criados, permitindo que eles leiam e escrevam arquivos arbitrários. A complexidade da exploração torna altamente provável que ela seja direcionada a alvos governamentais ou relacionados ao governo, como observado pelos pesquisadores da Fortinet, Guillaume Lovet e Alex Kong, em um recente aviso.

A Fortinet lançou correções para abordar 15 falhas de segurança, incluindo a CVE-2022-41328 e um problema crítico de subfluxo de buffer baseado em heap que afeta o FortiOS e o FortiProxy (CVE-2023-25610). As correções estão disponíveis nas versões 6.4.12, 7.0.10 e 7.2.4, respectivamente.

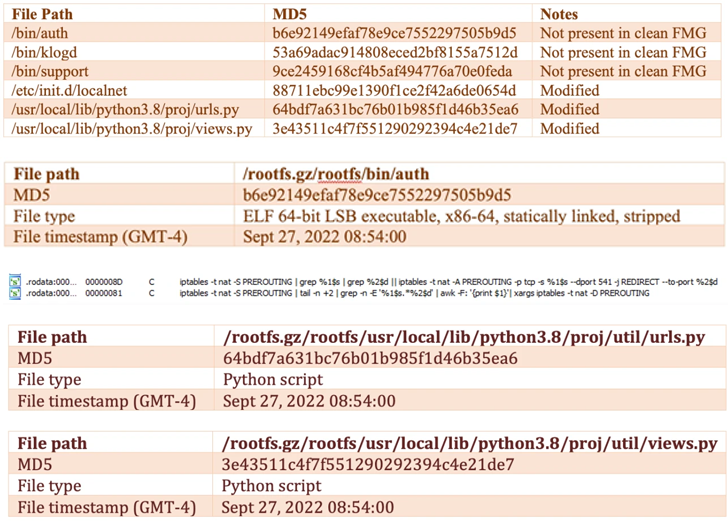

A descoberta da vulnerabilidade veio à tona depois que vários dispositivos FortiGate pertencentes a um cliente não identificado sofreram paralisações repentinas do sistema e falhas subsequentes na inicialização, indicando uma violação de integridade. Uma análise mais aprofundada revelou que os agentes de ameaças modificaram a imagem do firmware do dispositivo para incluir um novo payload que é iniciado antes do processo de inicialização. O malware é projetado para estabelecer contato com um servidor remoto para baixar arquivos, exfiltrar dados e conceder acesso de shell remoto. O atacante obtém acesso e controle persistentes, além da capacidade de desabilitar a verificação do firmware na inicialização.

Após investigações, foi descoberto que os invasores alteraram o firmware dos dispositivos FortiGate, incluindo um novo payload que é executado antes do processo de inicialização. O malware bin/fgfm tem como objetivo baixar arquivos, extrair dados do host comprometido e conceder acesso ao shell remoto. As modificações realizadas permitiram que o invasor mantivesse acesso e controle contínuos, e desativasse a verificação de firmware no início do sistema.

A Fortinet afirmou que o ataque é altamente direcionado, com evidências indicando organizações governamentais ou afiliadas ao governo como alvo. Não está claro imediatamente se o agente de ameaças tem conexões com outro conjunto de invasões que foi observado usando uma falha no FortiOS SSL-VPN (CVE-2022-42475) no início deste ano para implantar um sistema operacional Linux.

Em conclusão, é crucial para que as organizações que usam o Fortinet FortiOS atualizem seus sistemas para a versão mais recente para evitar a exploração dessa vulnerabilidade. As organizações também devem implementar medidas de segurança adicionais para proteger seus sistemas contra ataques cibernéticos direcionados, bem como serem proativos na proteção de seus sistemas críticos contra esse tipo de ataque, desta forma evitando prejuízos incalculáveis.

Fonte: https://thehackernews.com/2023/03/fortinet-fortios-flaw-exploited-in.html