Hackers podem abusar do recurso de codespaces legítimos do GitHub para distribuir malware

Uma nova pesquisa descobriu que é possível que os agentes de ameaças abusem de um recurso legítimo no GitHub Codespaces para entregar malware aos sistemas das vítimas.

O GitHub Codespaces é um ambiente de desenvolvimento configurável baseado em nuvem que permite aos usuários depurar, manter e confirmar alterações em uma determinada base de código a partir de um navegador da Web ou por meio de uma integração no Visual Studio Code.

Ele também vem com um recurso de encaminhamento de porta que possibilita acessar um aplicativo da Web em execução em uma porta específica dentro do espaço de código diretamente do navegador em uma máquina local para fins de teste e depuração.

“Você também pode encaminhar uma porta manualmente, rotular portas encaminhadas, compartilhar portas encaminhadas com membros de sua organização, compartilhar portas encaminhadas publicamente e adicionar portas encaminhadas à configuração do codespace”, informou o GitHub em sua documentação.

É importante observar aqui que qualquer porta encaminhada que se torne pública também permitirá que qualquer parte com conhecimento da URL e do número da porta exiba o aplicativo em execução sem qualquer autenticação.

Além disso, GitHub Codespaces usa HTTP para encaminhamento de porta. Se a porta publicamente visível for atualizada para usar HTTPS ou removida e adicionada novamente, a visibilidade da porta será automaticamente alterada para privada.

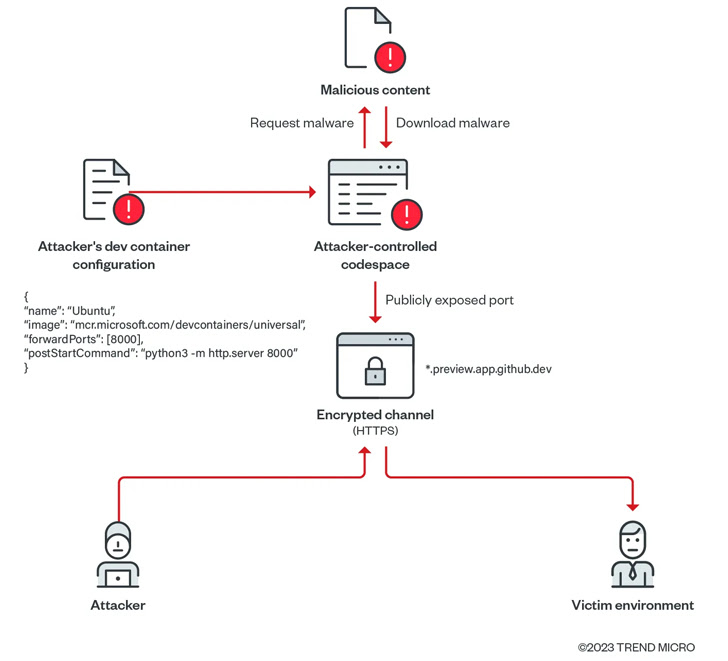

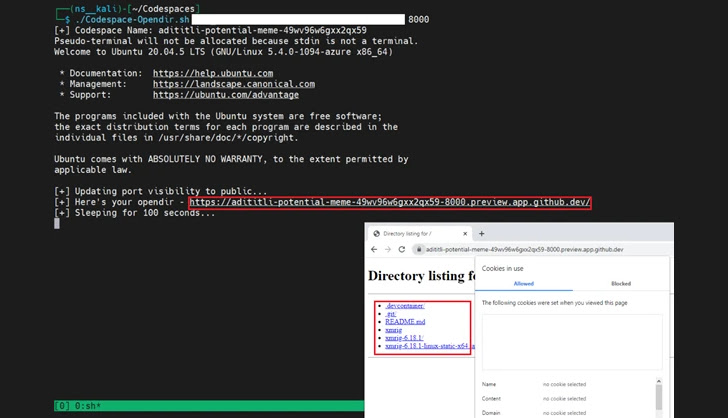

A empresa de segurança cibernética Trend Micro descobriu que essas portas encaminhadas publicamente compartilhadas podem ser exploradas para criar um servidor de arquivos maliciosos usando uma conta do GitHub.

“No processo, esses ambientes abusados não serão sinalizados como maliciosos ou suspeitos, mesmo que veiculem conteúdo malicioso (como scripts, malware e ransomware, entre outros), e as organizações podem considerar esses eventos como benignos ou falsos positivos”, conforme informaram os pesquisadores Nitesh Surana e Magno Logan.”

Em uma exploração de prova de conceito (PoC) demonstrada pela Trend Micro, um agente de ameaça pode criar um espaço de código e baixar malware de um domínio controlado pelo invasor para o ambiente e definir a visibilidade da porta encaminhada para público, essencialmente transformando o aplicativo para atuar como um servidor da Web que hospeda cargas úteis (payloads) não autorizadas.