Nova versão do botnet XLoader usando a teoria da probabilidade para ocultar seus servidores C&C

Uma versão aprimorada do malware XLoader foi detectada adotando uma abordagem baseada em probabilidade para camuflar sua infraestrutura de comando e controle (C&C), de acordo com as pesquisas mais recentes.

“Agora é significativamente mais difícil separar o trigo do joio e descobrir os verdadeiros servidores C&C entre milhares de domínios legítimos usados pelo Xloader como uma cortina de fumaça”, informou a empresa israelense de segurança cibernética Check Point .

Visto pela primeira vez em outubro de 2020, o XLoader é um sucessor do Formbook e um ladrão de informações de plataforma cruzada capaz de saquear credenciais de navegadores da Web, capturar pressionamentos de tecla e capturas de tela e executar comandos e cargas arbitrárias.

Mais recentemente, o conflito geopolítico em curso entre a Rússia e a Ucrânia provou ser uma forragem lucrativa para a distribuição do XLoader por meio de e- mails de phishing direcionados a altos funcionários do governo na Ucrânia.

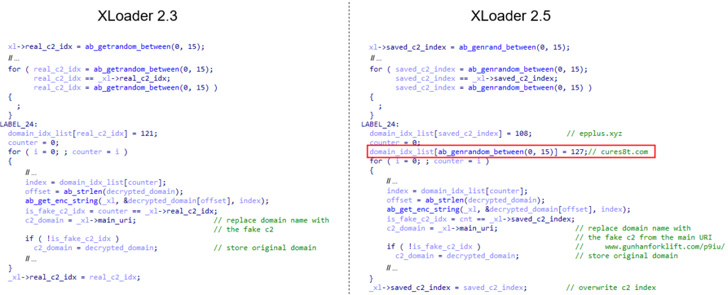

As últimas descobertas da Check Point baseiam-se em um relatório anterior da Zscaler em janeiro de 2022, que revelou o funcionamento interno do protocolo de comunicação e criptografia de rede C&C (ou C2) do malware, observando seu uso de servidores chamariz para ocultar o servidor legítimo e evitar malware sistemas de análise.

“As comunicações C2 ocorrem com os domínios chamariz e o servidor C2 real, incluindo o envio de dados roubados da vítima”, explicaram os pesquisadores. “Assim, existe a possibilidade de que um C2 de backup possa ser ocultado nos domínios C2 de chamariz e ser usado como um canal de comunicação de fallback no caso de o domínio C2 primário ser desativado.”

A furtividade vem do fato de o nome de domínio do servidor C&C real estar oculto ao lado de uma configuração contendo 64 domínios chamariz, dos quais 16 domínios são escolhidos aleatoriamente, seguidos pela substituição de dois desses 16 pelo endereço C&C falso e o endereço autêntico.

O que mudou nas versões mais recentes do XLoader é que após a seleção de 16 domínios chamariz da configuração, os primeiros oito domínios são substituídos por novos valores aleatórios antes de cada ciclo de comunicação, enquanto se executam etapas para pular o domínio real.

Além disso, o XLoader 2.5 substitui três dos domínios na lista criada por dois endereços de servidor chamariz e o domínio real do servidor C&C. O objetivo final é evitar a detecção do servidor C&C real, com base nos atrasos entre os acessos aos domínios.

O fato de que os autores do malware recorreram aos princípios da teoria da probabilidade para acessar o servidor legítimo mais uma vez demonstra como os agentes de ameaças constantemente ajustam suas táticas para promover seus objetivos nefastos.

“Essas modificações atingem dois objetivos ao mesmo tempo, cada nó na botnet mantém uma taxa de knockback constante enquanto engana os scripts automatizados e impede a descoberta dos servidores C&C reais”, disseram os pesquisadores da Check Point.

Este artigo é uma tradução de: https://thehackernews.com/2022/06/new-xloader-botnet-version-using.html (Autor: )